[漏洞风险通报]微软Windows操作系统存在TCP/IP高危漏洞

时间 : 2021年02月10日 来源: 安天CERT

1、概述

2021年2月10日,微软(Microsoft)发布了2月例行安全更新,其中包含2个TCP/IP高危漏洞的补丁,其漏洞编号分别为:CVE-2021-24074和CVE-2021-24086。安天CERT第一时间对该漏洞进行分析研判。

截至目前,MSRC团队尚未公开两个高危漏洞的具体细节,但已经在公告中指明这两个漏洞会影响Windows 10和Windows其他相应主线服务器版本。这两个漏洞比较复杂,但利用难度并是特别困难,因此,安天CERT预计1到2周内被利用的可能性较小;安天建议用户迅速下载安装相应的Windows安全补丁进行更新。

该漏洞可能会造成蠕虫式恶意代码传播,警惕类似魔窟(WannaCry)事件的再次发生。

安天智甲终端防御系统提供补丁更新服务。智甲用户可以在“漏洞与补丁管理”模块对本次漏洞进行修复。

2、漏洞详情

2021年2月10日,微软在2月份的补丁日发布了2个TCP/IP高危漏洞,其漏洞编号为:CVE-2021-24074以及CVE-2021-24086;根据目前已知消息判断,这些漏洞会影响所有受支持的Windows版本中的TCP/IP协议栈。

CVE-2021-24074被标记为远程执行代码漏洞,攻击者可以通过构造特殊的IP数据包触发漏洞,漏洞利用成功后,攻击者可在目标服务器上执行任意代码,从而威胁目标主机的安全。

CVE-2021-24086被标记为拒绝服务(Denial of Service,DoS)漏洞,攻击者可以通过构造特殊的IP数据包,使用较少的网络流量即可在暴露于公网的任何Windows系统上触发该漏洞,导致目标拒绝服务,例如,蓝屏等。

鉴于这两个漏洞比较复杂,漏洞细节也暂时没有公开,但利用难度并是特别困难,因此,安天CERT预计1到2周内被利用的可能性较小,但是MSRC团队相信攻击者将能够更快地利用其进行DoS攻击;安天CERT建议用户迅速下载安装Windows安全更新。

3、受漏洞影响的版本范围及危害

从目前掌握的信息判断,上述两个漏洞影响操作系统版本范围如下:

Windows 7 SP1 – Windows10 20H2

Windows Server 2008 - Windows Server 20H2

上述两个漏洞几乎影响Windows操作系统现有全部主流版本,漏洞危害为“严重级”,漏洞如果被攻击者成功利用,可能导致受害组织内部信息系统瘫痪以及信息资产的大面积失守,并衍生出一系列信息安全问题,在最严重的情况下可能被蠕虫化利用,因此需要引起政企用户的高度重视。

4、漏洞修补措施

由于上述两个漏洞威胁程度较高,涉及面较广,建议从微软官方下载对应的修补程序进行漏洞修复,或者开启Windows自动更新程序进行自动修复。

4.1 使用安天智甲终端防御系统更新补丁

安天智甲终端防御系统是一款面向各类政企单位的终端安全防护产品,目前最新版已经可以实现对CVE-2021-24074和CVE-2021-24086两个漏洞进行检测,并提供补丁更新服务。

智甲用户请升级至最新版本,并在“漏洞与补丁管理”模块对本次漏洞进行修复。

智甲支持为办公机、服务器、虚拟化终端、移动设备等各类终端提供一体化的安全防护服务。产品具有病毒查杀、主动防御、勒索病毒防护、文件分析、网络管控、入侵防护、威胁响应、资产管理、补丁管理、配置加固、外设管控、威胁可视化等多种功能于一体,可以有效防御各类威胁攻击行为,保障用户业务与数据安全。

4.2 开启Windows自动更新

Windows系统默认启用 Microsoft Update,当检测到可用更新时,将会自动下载更新并在下一次启动时安装。亦可通过以下步骤快速安装更新:

1、步骤为“控制面板”-> “系统和安全”->“Windows更新”

2、选择“检查更新”,等待系统将自动检查并下载可用更新

3、安装更新并依据系统提示重新启动计算机。

4.3 手动安装补丁

对于不能自动更新的系统版本(如Windows 7、Windows Server 2008、Windows Server 2008 R2),可参考以下链接下载适用于该系统的2月补丁并安装:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Feb

5、缓解措施

针对无法通过官方补丁包进行修复的用户,微软给出了对应的缓解方案,可以参阅以下方法:

针对CVE-2021-24074漏洞,可以执行以下缓解措施:

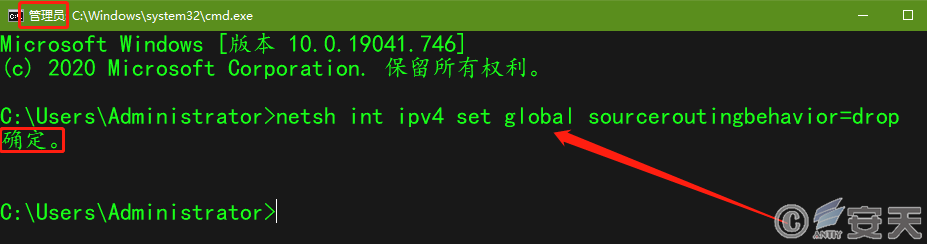

1、可通过命令行键入以下命令(管理员权限)将源路由行为(sourceroutingbehavior)设置为“下拉”(drop):

netsh int ipv4 set global sourceroutingbehavior=drop

如需恢复默认设置,可使用以下命令:

netsh int ipv4 set global sourceroutingbehavior=dontforward

2、配置防火墙或负载平衡器以禁止源路由请求

针对CVE-2021-24086漏洞,可以执行以下缓解措施:

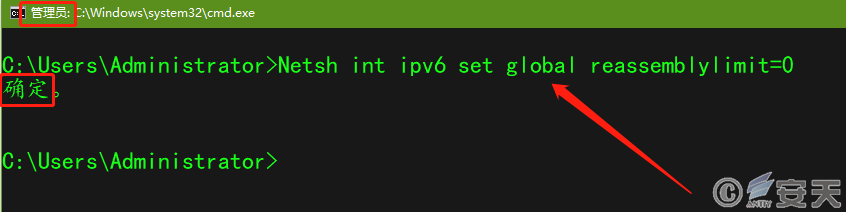

1、可通过命令行键入以下命令(管理员权限)将全局重汇编极限(global reassemblylimit)设置为0:

以下命令将禁用数据包重组,丢弃任何无序数据包。建议在更新生产系统之前进行严格的测试!!!

Netsh int ipv6 set global reassemblylimit=0

如需恢复默认设置,可使用以下命令:

Netsh int ipv6 set global reassemblylimit=267748640

2、配置防火墙或负载平衡器以禁止IPv6 UDP分段

附录一:参考资料

[1]微软应急响应中心:CVE-2021-24074

https://msrc.microsoft.com/update-guide/zh-cn/vulnerability/CVE-2021-24074

[2]微软应急响应中心:CVE-2021-24086

https://msrc.microsoft.com/update-guide/zh-cn/vulnerability/CVE-2021-24086

[3]微软应急响应中心更新公告

https://msrc.microsoft.com/update-guide/releaseNote/2021-Feb

附录二:关于安天

安天是引领威胁检测与防御能力发展的网络安全国家队,始终坚持自主先进能力导向,依托下一代威胁检测引擎等先进技术和赛博超脑大平台工程能力积累,研发了智甲、镇关、探海、捕风、追影、拓痕等系列产品,为客户构建端点防护、边界防护、流量监测、导流捕获、深度分析、应急处置的安全基石。安天致力于为客户建设实战化的态势感知体系,依托全面持续监测能力,建立系统与人员协同作业机制,指挥网内各种防御机制联合响应威胁,实现从基础结构安全、纵深防御、态势感知与积极防御到威胁情报的有机结合,协助用户开展深度结合与全面覆盖的体系化网络安全规划与建设,支撑起协同联动的实战化运行,赋能用户筑起可对抗高级威胁的网络安全防线。

安天为网信主管部门、军队、保密、部委行业和关键信息基础设施等高安全需求客户,提供整体安全解决方案,产品与服务为载人航天、探月工程、空间站对接、大飞机首飞、主力舰护航、南极科考等提供了安全保障。参与了2005年后历次国家重大政治社会活动的安保工作,并多次获得杰出贡献奖、安保先进集体等称号。

安天是全球基础安全供应链的核心赋能方,全球近百家著名安全企业、IT企业选择安天作为检测能力合作伙伴,安天的威胁检测引擎为全球超过三十万台网络设备和网络安全设备、超过十五亿部智能终端设备提供了安全检测能力。其中,安天的移动检测引擎是第一个获得权威国际评测奖项的中国产品。

安天是中国应急响应体系中重要的企业节点,在“红色代码”、“口令蠕虫”、“心脏出血”、“破壳”、“魔窟”等重大安全威胁和病毒疫情方面,实现了先发预警和全面应急响应。安天针对“方程式”、“白象”、“海莲花”、“绿斑”等几十个高级网空威胁行为体及其攻击行动,进行持续监测和深度解析,协助客户在“敌情想定”下形成有效防护,通过深度分析高级网空威胁行为体的作业能力,安天建立了以实战化对抗场景为导向的能力体系。

安天实验室更多信息请访问:http://www.antiy.com(中文) http://www.antiy.net (英文)

安天企业安全公司更多信息请访问:http://www.antiy.cn

安天移动安全公司(AVL TEAM)更多信息请访问:http://www.avlsec.com