攻破智利银行投放KillMBR事件分析报告

时间 : 2021年05月26日 来源: 安天CERT

1.概述

2018年5月24日,智利银行受到了一次重大恶意软件攻击。该起攻击破坏了计算机系统,关闭了银行业务。黑客使用KillMBR擦除磁盘破坏取证证据,并在用户屏幕上显示勒索信息伪装成勒索软件感染。最后银行数百台计算机遭到破坏,造成全面系统故障,影响了多个分行的正常操作。

近年来,全球银行业面临严重的网络攻击威胁。由于银行网络保存大量的资金账户和电子货币,攻击者可快速套现,获取非法收益。银行保存的账户、银行卡、客户等内容敏感的信息也具有较高的潜在价值,攻击者可用来盗取账户资金,或在暗网上出售获利。银行作为金融基础设施,与居民的切身利益和日常生活保持着密切联系,在社会中具有举足轻重的地位。一旦遭受破坏性攻击,导致金融系统无法运行,将会扰乱社会经济秩序,造成不可估量的后果。

安天CERT对于该起恶意软件攻击事件整体进行了复盘,共提出了两个入侵流程的假设,并绘制了对应的流程图谱。面对场景化的攻击事件,要做好查缺补漏,避免再次出现金融基础设施由于网络攻击遭受损失的情况,保障经济秩序稳定发展。

2.事件对应的ATT&CK映射图谱

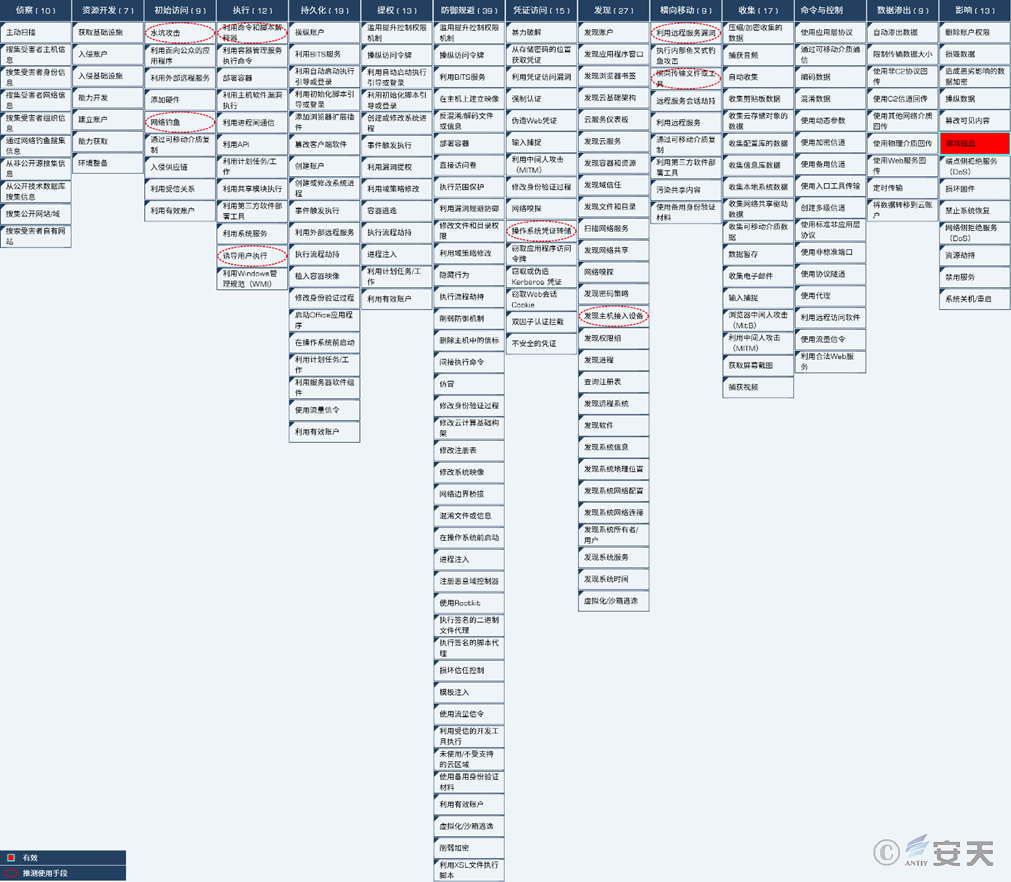

该起攻击行动样本技术特点分布图:

图2-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表2-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

初始访问 |

水坑攻击 |

利用网站漏洞发动水坑攻击 |

|

初始访问 |

网络钓鱼 |

通过钓鱼邮件传播 |

|

执行 |

利用命令和脚本解释器 |

利用PowerShell执行命令 |

|

执行 |

诱导用户执行 |

利用钓鱼邮件诱导用户执行恶意代码 |

|

凭证访问 |

操作系统凭证转储 |

利用Mimikatz凭证转储 |

|

发现 |

发现主机接入设备 |

利用Mimikatz获取其他接入设备凭证 |

|

横向移动 |

利用远程服务漏洞 |

利用系统漏洞横向传播恶意软件 |

|

横向移动 |

横向传输文件或工具 |

利用域控管理员分发恶意软件到其它系统 |

|

影响 |

擦除磁盘 |

擦除计算机的 MBR |

3.假设一

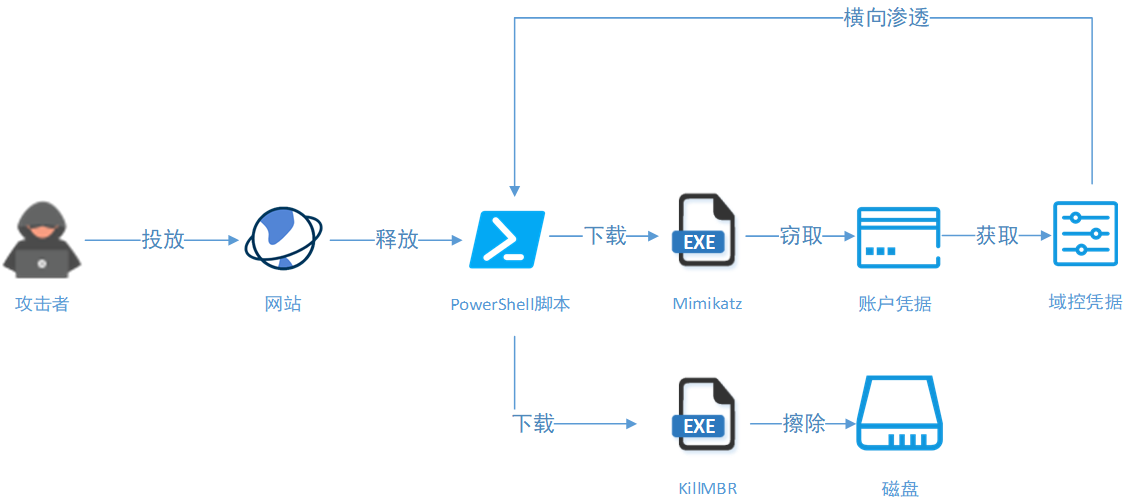

3.1 入侵流程图

图3-1 假设一的入侵流程图

3.2 详细过程

1.攻击者利用网站漏洞发起水坑攻击;

2.银行办公区内部工作人员访问网站时,下载并执行Powershell脚本;

3.PowerShell脚本将Mimikatz工具下载到该系统上;

4.使用该工具窃取以前登录的Windows用户的账户凭据;

5.使用工具找到域控并通过此种方法可以获取到域控管理员的凭据;

6.通过该凭据将PowerShell脚本分发到其他系统中;

7.在获得对受感染系统的控制后,攻击者使用PowerShell脚本将KillMBR下载到系统中并启动。擦除磁盘破坏取证证据,并在用户屏幕上显示勒索信息伪装成勒索软件感染;

8.银行数百台计算机遭到破坏,造成全面系统故障,影响了多个分行的正常操作。

4.假设二

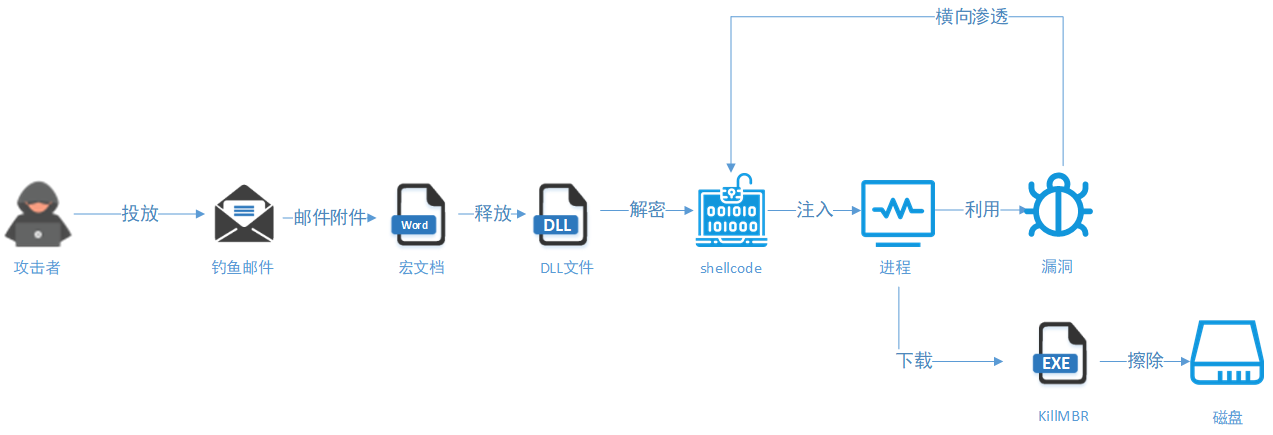

4.1 入侵流程图

图4-1 假设二的入侵流程图

4.2 详细过程

1.攻击者针对银行办公区内部工作人员投放钓鱼邮件,邮件附件为带有嵌入式宏的Microsoft Word文档;

2.启用宏后,释放一个DLL文件到系统中;

3.调用该DLL文件将shellcode注入进程;

4.该进程从C2下载KillMBR到系统中并运行,擦除磁盘破坏取证证据,并在用户屏幕上显示勒索信息伪装成勒索软件感染;

5.该进程利用漏洞攻击横向渗透,大面积感染银行内部设备,感染后将shellcode注入目标进程,下载KillMBR感染受害系统;

6.银行数百台计算机遭到破坏,造成全面系统故障,影响了多个分行的正常操作。

5.总结

近年来,全球银行业面临严重的网络攻击威胁。从本次攻击的活动结果来看,银行系统一旦遭受破坏,导致金融系统无法运行,将会扰乱社会经济秩序,后果十分严重。

安天CERT将会持续关注针对银行的攻击事件,提高金融体系安全保障能力,避免再次出现金融基础设施由于网络攻击遭受损失的情况,保障经济秩序稳定发展。