日本数字货币交易所Liquid被入侵事件分析报告

时间 : 2021年08月21日 来源: 安天CERT

1. 概述

2021年8月21日,安天在梳理网络安全事件过程中,发现一起针对金融机构的网络攻击事件,被攻击的目标为日本数字货币交易所Liquid。攻击者在该事件中窃取了Liquid交易所价值达9700万美元的数字货币。

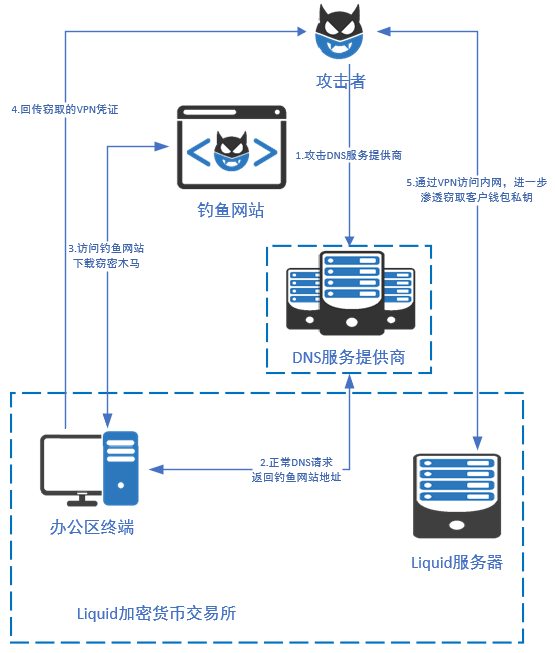

攻击者在入侵过程中采用多种攻击方式,具体通过钓鱼邮件入侵Liquid交易所的DNS服务提供商,控制所属服务器,将Liquid的正常DNS请求重定向至搭建的钓鱼网站中,并诱导目标下载并执行窃密木马,获取Liquid内部访问凭证,利用该凭证获取对存储数字货币钱包的服务器的访问。利用其中“热钱包”中存储的私钥盗取数字货币。

2. 事件对应的ATT&CK映射图谱

2.1 事件对应的ATT&CK映射图谱

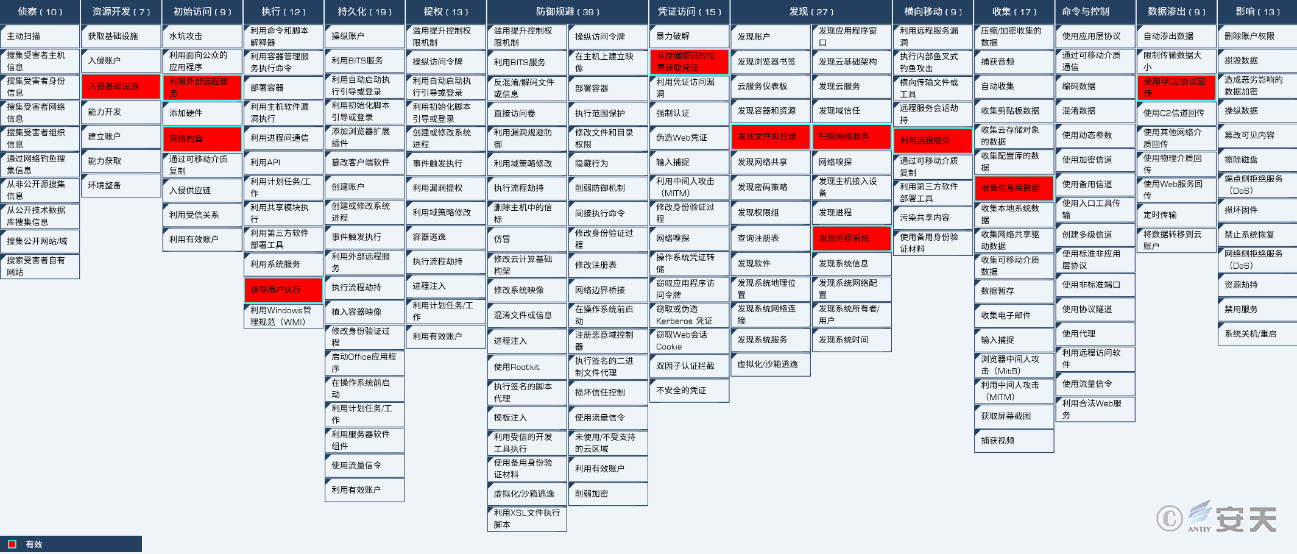

本报告中涉及事件为攻击者针对日本Liquid交易所进行入侵,通过梳理该事件对应的ATT&CK映射图谱,揭示攻击者在该事件中使用的技术点,如下图所示。

图2-1 事件对应的ATT&CK映射图谱

具体ATT&CK技术行为描述如下表所示:

表2-1 事件对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

入侵基础设施 |

入侵Liquid的DNS服务提供商 |

|

初始访问 |

利用外部远程服务 |

DNS重定向 |

|

初始访问 |

网络钓鱼 |

针对目标搭建钓鱼网站 |

|

执行 |

诱导用户执行 |

诱导目标下载窃密木马并执行 |

|

凭证访问 |

从存储密码的位置获取凭证 |

窃取VPN账户密码信息 |

|

发现 |

扫描网络服务 |

内部网络环境探测 |

|

发现 |

发现文件和目录 |

遍历文件 |

|

发现 |

发现远程系统 |

探测内部服务器 |

|

横向移动 |

利用远程服务 |

利用内部网络远程服务 |

|

收集 |

收集信息库数据 |

收集Liquid服务器存储的客户热钱包私钥 |

|

数据渗出 |

使用非C2协议回传 |

使用目标VPN服务回传 |

3. 攻击流程

图3-1 攻击简要流程

3.1 攻击步骤

1.攻击者针对DNS服务商实施社会工程学攻击,进而控制其对Liquid提供服务的DNS基础设施;

2.攻击者通过对该DNS访问控制,将来自Liquid某些正常DNS重定向至攻击者搭建的钓鱼网站,诱导其下载窃密木马;

3.Liquid员工主机被植入窃密木马后,攻击者获取主机上有关Liquid内部网络访问的VPN帐号密码信息等;

4.攻击者利用凭证(如VPN帐号密码信息等),实现通过VPN或其他方式对Liquid内部网络的访问;

5.攻击者进入Liquid内部网络后,进一步横向渗透和收集网络环境信息;

6.攻击者在渗透过程中,发现存储了Liquid客户热钱包(存储客户私钥的钱包)的服务器;

7.攻击者针对该服务器进行渗透,并窃取其中部分客户钱包私钥;

8.攻击者利用私钥对客户资金进行非法转账,造成部分客户共计价值约9700万美元的加密货币被恶意盗取。

4. 小结

本次网络攻击事件中,攻击者灵活采用多种攻击技术,实现对日本数字货币交易所Liquid的入侵。从攻击技术上看,攻击者每个阶段的攻击都有虚实两面性,如入侵DNS服务器提供商采用社会工程学攻击;向交易所投放窃密木马采用DNS重定向和钓鱼网站;访问交易所内部服务器采用窃取的凭证信息。每个攻击阶段都从一定程度上降低被检测的风险,极大的提高入侵成功率。

本次发送的是针对金融行业的网络攻击,近年来,由于攻击成功后获利极大,吸引了一大批攻击者,导致这类网络攻击频繁。金融行业和机构将面临更加严峻的网络安全威胁形势,因此推进金融行业网络安全建设,提高防护和检测能力是至关重要的。安天CERT将持续关注此类网络攻击事件。