安全行动,只为中国(五)——APT捕获分析溯源篇

时间 : 2024年10月07日

国庆75周年之际,安天CERT将安全事件处置、重大事件研判、高级威胁分析等方面的历史工作进行汇聚梳理。以总结经验、提炼规律、改善不足,让我们后续的分析和响应工作,能更有效的支撑国家安全斗争。

威胁分析响应,是安天重要的能力频谱。安天面向攻击活动、攻击装备和威胁行为体,展开威胁感知、捕获、分析、处置、溯源、报送、曝光等系列工作,持续推动核心引擎和产品与服务能力迭代改进,有效支撑公共安全治理和国家安全斗争。

2004年,安天以病毒分析组为基础,组建了安天应急处理小组,后更名为安天安全研究与应急处理中心,即安天CERT。按照“第一时间启动,同时应对多线威胁,三体系联动,四作业面协同”的工作原则,构建了工作机制。面向重大安全事件和高级威胁响应处置,形成了整体战备动员机制。安天已经连续八届(十六年)蝉联国家互联网应急中心国家级(甲级)支撑单位。

今天带来,安天应急处置与威胁分析工作轨迹的第五部分——APT捕获分析溯源篇。

随着2010年震网事件曝光,安天在跟进分析中意识到,由经济利益驱动的黑灰产犯罪的威胁并不是最严重的安全威胁,而由网空国家/地区威胁行为体所发动的APT攻击更为致命。安天分析资源和人力投入的重点,开始全面专项APT跟踪溯源分析。安天充分发挥在样本逆向分析的能力所长,同时将威胁活动分析叠加到国际形势和地缘安全竞合的大背景下展开分析,围绕威胁行为体(组织)、攻击动机与目的(意图)、攻击战术、攻击装备与载荷(执行体)等维度展开分析工作。安天CERT持续监测、跟踪40多个国家和地区相关关联的500多个网空威胁行为体,包括带有政府背景的APT攻击组织,和网络犯罪团伙等。并重点聚焦APT攻击活动,向各主管部门呈送分析报告200多篇,公开发布数十篇分析报告、大会技术报告和其他研究文献。

其中APT-TOCS(俗称海莲花)报告是国内首次主动捕获、并公开点名境外APT组织对我的攻击活动;“方程式”系列报告为全球独家曝光美方针对Solaris、Linux、iOS三个系统平台的样本;“白象”报告是我国安全厂商首次溯源定位到APT组织自然人。方程式组织攻击EastNets溯源报告,是我国安全厂商首个完整溯源复盘美方情报机构攻击全过程的样本。我们的分析成果被新华社、央视新闻联播、焦点访谈、环球时报等报道或引用,中国网络安全产业联盟《美国情报机构网络攻击的历史回顾》引用了安天的多份分析成果。其中APT-TOCS(俗称海莲花)报告是国内首次主动捕获、并公开点名境外APT组织对我的攻击活动;“方程式”系列报告为全球独家曝光美方针对Solaris、Linux、iOS三个系统平台的样本;“白象”报告是我国安全厂商首次溯源定位到APT组织自然人。方程式组织攻击EastNets溯源报告,是我国安全厂商首个完整溯源复盘美方情报机构攻击全过程的样本。我们的分析成果被新华社、央视新闻联播、焦点访谈、环球时报等报道或引用,中国网络安全产业联盟《美国情报机构网络攻击的历史回顾》引用了安天的多份分析成果。

关于我们的相关工作亦可参考阅读李柏松同志署名文章《与大洋彼岸的威胁斗争,一位23年网络安全从业者的心里话》和《如何让鹰鹫在迷雾中显形》。

APT分析溯源篇

攻击组织/行动:震网(Stuxnet)蠕虫(美、以)

工作成果:对“震网”攻击真相和细节分析、搭建仿真环境、完整分析USB摆渡机理

成果公开发布时间:2010年9月

已公开发布技术报告:

纸版报告刊载于《安天技术文章汇编(五)工控系统安全分册》

“震网”蠕虫攻击事件分析报告封面

安天为分析“震网”病毒搭建的简易工业控制系统(最初原型)

安天分析“震网”建成的模拟沙盘

震网攻击活动可视化复现

攻击组织/行动:毒曲(Duqu)木马(美)

工作成果:证实毒曲与震网的同源性,提出多个独家证据点

成果公开发布时间:2012年5月

已公开发布技术报告:

《从Duqu病毒与Stuxnet蠕虫的同源性看工业控制系统安全》

纸版刊载于《程序员》2012年5期《探索Duqu木马身世之谜》

Duqu和Stuxnet同源性分析报告报告封面

Duqu、Stuxnet同源关键代码基因对比表

|

比较项目 |

Duqu木马 |

Stuxnet蠕虫 |

|

功能模块化 |

是 |

|

|

Ring0注入方式 |

PsSetLoadImageNotifyRoutine |

|

|

Ring3注入方式 |

Hook ntdll.dll |

|

|

注入系统进程 |

是 |

|

|

资源嵌入DLL模块 |

一个 |

多个 |

|

利用微软漏洞 |

是 |

|

|

使用数字签名 |

是 |

|

|

包括RPC通讯模块 |

是 |

|

|

配置文件解密密钥

|

0xae240682 |

0x01ae0000 |

|

注册表解密密钥 |

0xae240682 |

|

|

Magic

number |

0x90,0x05,0x79,0xae |

|

|

运行模式判断代码存在Bug |

是 |

|

|

注册表操作代码存在Bug |

是 |

|

|

攻击工业控制系统 |

否 |

是 |

|

驱动程序编译环境 |

Microsoft Visual C++ 6.0 |

Microsoft Visual C++ 7.0 |

攻击组织/行动:火焰(Flame)蠕虫(美)

工作成果:与震网同源性、分析了超过90%的模块业内占比最高

成果公开发布时间:2012年5月

已公开发布技术报告:

纸版报告刊载于《安天技术文章汇编(五)工控系统安全分册》

Flame蠕虫样本集分析报告封面

攻击组织/行动:方程式(EQUATION)(美)

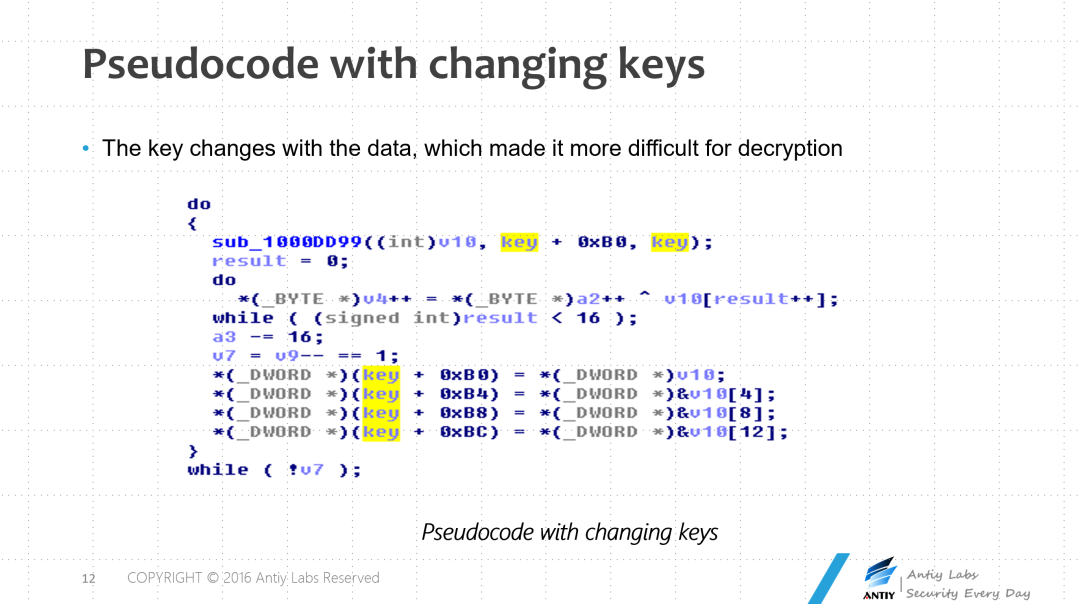

工作成果:分析硬盘固件持久化机理、指令控制结构、破解通讯加密方式、揭示完整作业能力、全球独家曝光Solaris、Linux 平台样本

成果公开发布时间:2015年3月~2017年1月

已公开发布技术报告:

《修改硬盘固件的木马——探索方程式(EQUATION)组织的攻击组件》

《从“方程式”到“方程组”EQUATION攻击组织高级恶意代码的全平台能力解析》

纸版报告刊载于《安天技术文章汇编(十.二)高级持续性威胁(APT)专题》

纸版报告刊载于《安天技术文章汇编(十.三)高级持续性威胁(APT)专题》

从“方程式”到“方程组”EQUATION攻击组织高级恶意代码的全平台能力解析分析报告封面

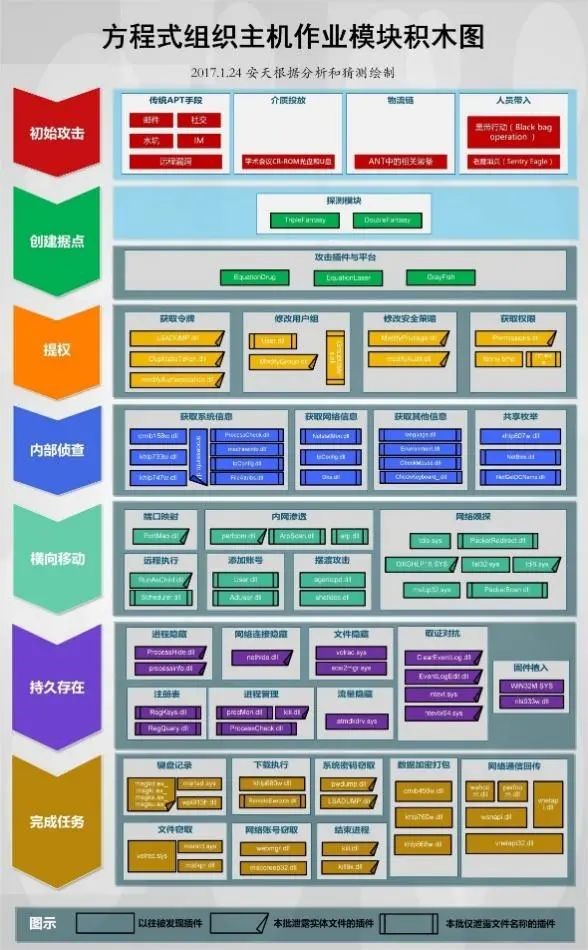

方程式组织主机作业模块积木图

攻击组织/行动:APT-TOCS(即海莲花) (越)

工作成果:主动捕获攻击活动、首篇点名外方具体国家分析报告、提出网络军备扩散问题

成果公开发布时间:2015年5月27日

已公开发布技术报告:

纸版报告刊载于《安天技术文章汇编(十.二)高级持续性威胁(APT)专题》

一例针对中方机构的准APT攻击中所使用的样本分析报告封面

海莲花(APT-TOCS)攻击事件复现

会议:中俄网络空间发展与安全论坛(莫斯科)

报告题目:《The Panda’s Scar——The APT Attacks against China》

工作成果:首次在国际论坛揭露外方对我国APT攻击的技术报告

成果公开发布时间:2016年4月29日

已公开发布技术报告:

《熊猫的伤痕——中国遭遇的APT》

纸版报告刊载于《安天技术文章汇编(十.三)高级持续性威胁(APT)专题》

熊猫伤痕报告中分析美方攻击样本内容

攻击组织/行动:白象(印)

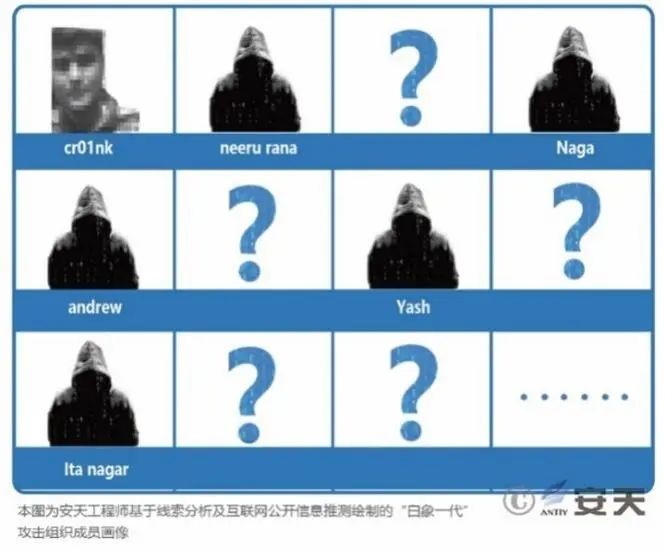

工作成果:国内首次锁定境外APT组织自然人

成果公开发布时间:2016年7月

已公开发布技术报告:

纸版报告刊载于《安天技术文章汇编(十.三)高级持续性威胁(APT)专题》

分析工作早期公开内容参考:《反病毒的现状、挑战与改进 (上)》(刊载于2014年4月中国计算机学会通讯 第 10 卷 第 4 期),技术报告《APT的线索、关联与样本集度量》(2014年9月中国互联网安全大会安天演讲)

纸版报告刊载于《安天技术文章汇编(十.三)高级持续性威胁(APT)专题》

白象的舞步——来自南亚次大陆的网络攻击分析报告封面

白象组织对我国的攻击活动复现

攻击组织/行动:象群(印)

工作成果:全面分析南亚地缘背景多个攻击组织

成果公开发布时间:2017年12月

已公开发布技术报告:

潜伏的象群—来自南亚次大陆的系列网络攻击行动分析报告封面

安天工程师绘制的“白象一代”攻击组织成员画像

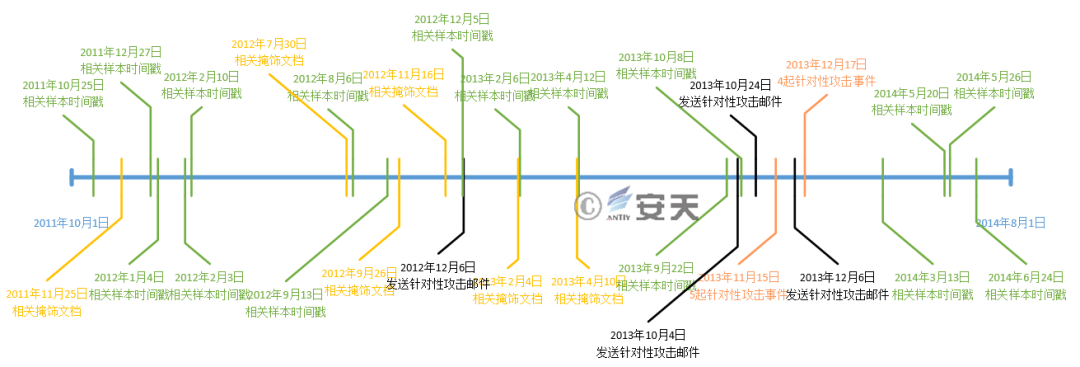

攻击组织/行动:绿斑(GreenSpot)

工作成果:全面分析和披露了绿斑组织长期长达十年的攻击活动

成果公开发布时间:2018年9月

已公开发布技术报告:

纸版刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

相关媒体报道:

2018年10月7日:焦点访谈《信息安全:防内鬼 防黑客》

2019年09月15日:焦点访谈《 网络安全:为人民 靠人民》

“绿斑”行动——持续多年的攻击分析报告封面

“绿斑”组织2011-2014攻击活动时间轴

绿斑事件-可视化复现

攻击组织/行动:方程式(EQUATION)(美)

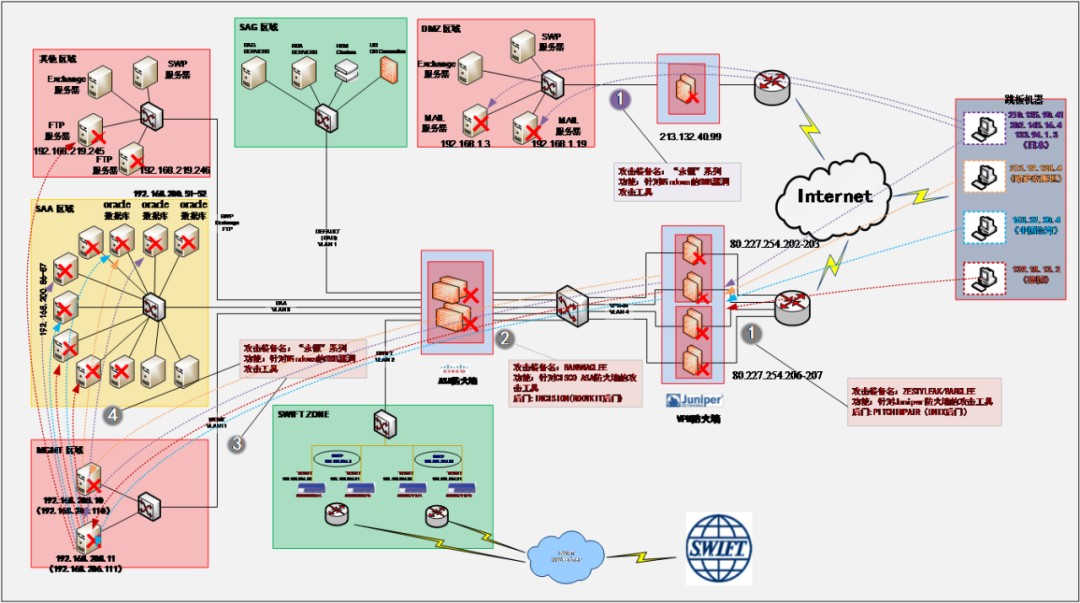

工作成果:完整还原美方攻击他国金融基础设施完整作业过程

成果公开发布时间:2019年6月

已公开发布技术报告:

《“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告》

纸板刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

2019年6月3日:新华社署名文章《对美国网络攻击目标泛化的隐忧》

2019年6月2日:中国互联网新闻中心:《这份报告打了美国政府的脸!原来这些网络攻击、窃密勾当都是他们干的!美国却贼喊捉贼》

2021年7月21日:环球网《美国才是国际网络空间秩序最大的破坏者》

2022年04月15日:焦点访谈《 国家安全 共同守护》

“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告封面

“方程式组织”对EastNets网络的总体攻击过程复盘

“方程式组织”攻击SWIFT服务提供商EastNets事件可视化复现

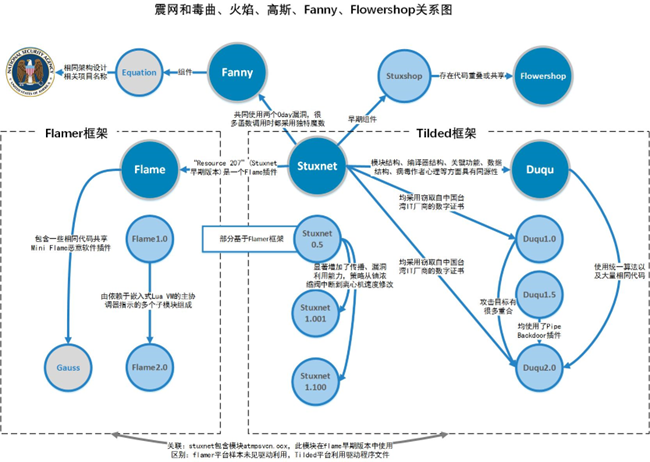

攻击组织/行动:震网(Stuxnet)(美)

工作成果:绘制美方多代恶意样本工程关联图谱、解开震网分析大量历史遗留问题

成果公开发布时间:2019年9月

已公开发布技术报告:

纸版刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

震网事件的九年再复盘与思考分析报告封面

震网和毒曲、火焰、高斯、Fanny、Flowershop关系图

攻击组织/行动:幼象(BabyElephant)(印)

工作成果:首家曝光新APT组织

成果公开发布时间:2020年1月

已公开发布技术报告:

纸版刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

2021年11月20日:环球网《长期入侵南亚多国的印度黑客组织“幼象”攻击转向中国》

“幼象”组织在南亚地区的网络攻击活动分析报告封面

攻击组织/行动:黑店(Darkhotel)(韩)

工作成果:分析黑店渗透隔离网络技术手段

成果公开发布时间:2020年5月

已公开发布技术报告:

《Darkhotel组织渗透隔离网络的Ramsay组件分析》

纸版刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

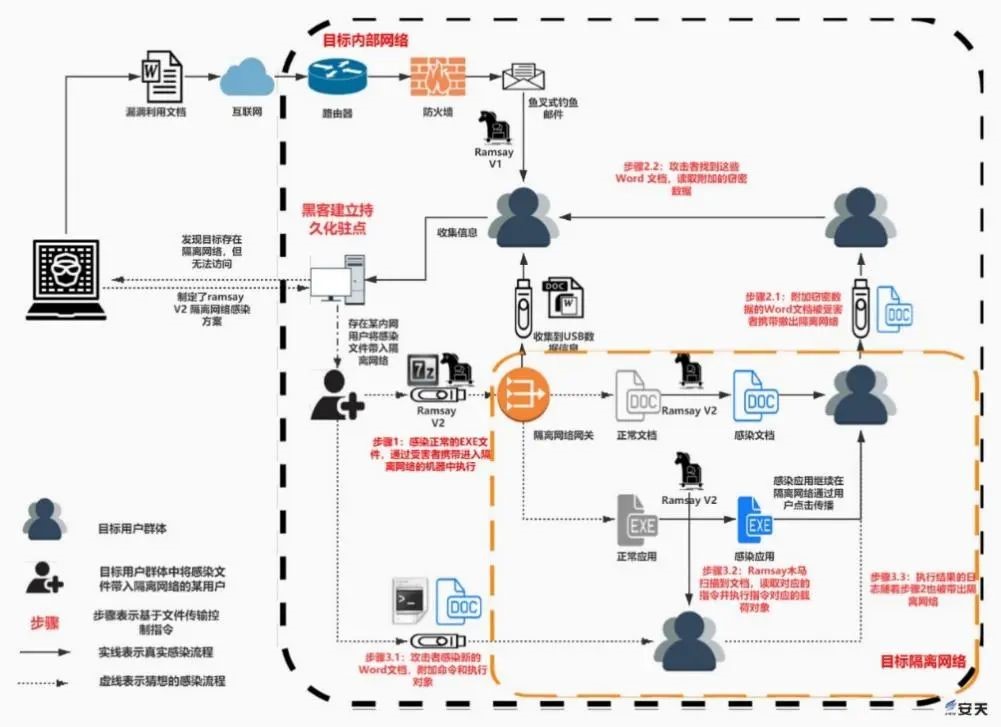

Ramsay突破隔离网络猜想流程图

Ramsay渗透隔离网窃密流程可视化复现

攻击组织/行动:暗象(DarkElephant)(印)

工作成果:披露印方新APT组织并溯源该组织自然人

成果公开发布时间:2022年6月

已公开发布技术报告:

纸版刊载于《安天技术文章汇编(十.四)高级持续性威胁(APT)专题》

2022年6月17日:环球网:《又曝光一个!“攻击中国长达十年”》

2022年7月26日:凤凰卫视资讯《Dark Elephant Group: A Decade of Cyber Attacks》

“暗象”攻击组织/行动:潜藏十年的网络攻击分析报告封面

攻击组织/行动:海莲花(APT-TOCS) (越)

工作成果:首次披露利用IOT设备作为跳板和流量转发的作业模式

成果公开发布时间:2022年12月

已公开发布技术报告:

海莲花组织Torii远控的网络攻击活动分析报告封面

攻击组织/行动:方程式(EQUATION)(美)

工作成果:全球首次曝光DoubleFantasy的iOS平台样本

成果公开发布时间:2023年6月

已公开发布技术报告:

《“量子”系统击穿苹果手机——方程式组织攻击IOS系统的历史样本分析》

2023年6月9日:环球网《中国网安企业最新报告显示:美对iPhone手机网络攻击始于2013年》

“量子”系统击穿苹果手机——方程式组织攻击IOS系统的历史样本分析报告封面

“量子”系统可攻击场景图谱化分析

早期安天历史分析报告和技术文献,刊载于《安天技术文章汇编》。历史全部十一卷,二十一个分册技术文章汇编电子版,均已在安天信息情报平台上线。安天信息情报平台,同时包括安天历史已公开分析报告PDF版本。有意成为安天情报平台用户的可联系iia_sales@antiy.cn。