安天网站遭遇DDoS攻击的简要分析

时间:2024年11月20日 来源:安天IT管理中心

1.事件基本情况概述

北京时间2024年11月18日~11月19日,安天IT管理中心监测到安天官网( www.antiy.cn )遭遇DDoS攻击。攻击通过分布式下载造成连接数和流量增加,导致网站访问迟缓,CPU负载增加。

11月1日至11月17日,总流量为240GB,访问基本平稳,平均每日基本访问流量约为15GB。而11月18日单日流量增加到80GB,之后的20小时内流量增加到184GB。流量增长是DDoS攻击导致。但攻击强度不高,可能为更大流量攻击的前导。

相关攻击模式为攻击者基于大量僵尸节点,反复下载一篇攻击分析报告。该报告为安天2019年发布的《FIN6组织的针对性勒索软件攻击事件分析》报告的PDF下载版。报告主要内容介绍了:“安天CERT监测发现多起目标为大型企业或组织的针对性LockerGoga勒索软件攻击事件,并找到了与Ryuk勒索软件之间的关联性,确定了两个勒索软件的运营者均为FIN6组织。”但目前信息无法判断,相关攻击事件与FIN6组织是否相关。

该报告URL地址为:https://www.antiy.cn/research/notice&report/research_report/20190509.html

攻击活动起始于在11月18日14点48分,采取并发高频下载,并采用每秒钟下载少于10次的策略,以绕开安全策略限制。第一波攻击一直延续到19日23时39分停止,20日凌晨1点09分攻击重新启动。

DDoS攻击有很多种方式,如基于流量、基于连接数、基于应用请求、基于畸形报文等等。本次攻击者使用的是HTTP Flood攻击,攻击者利用大量IP向安天网站发送大量HTTP(文件下载)请求,导致连接数和流量激增导致服务器无法响应正常请求。但整体流量并不是特别大,说明攻击者尚未使用更多的僵尸节点资源。

2.排查分析

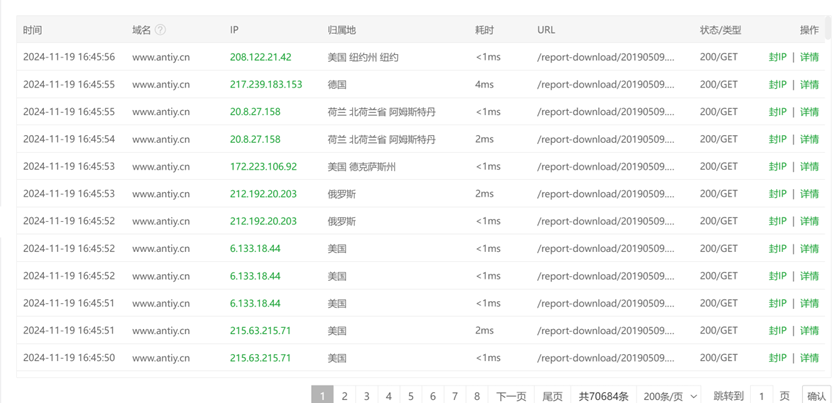

根据防火墙日志,针对hXXps://www.antiy.cn/report-download/20190509.pdf,分析访问记录,找到大量高频访问行为。

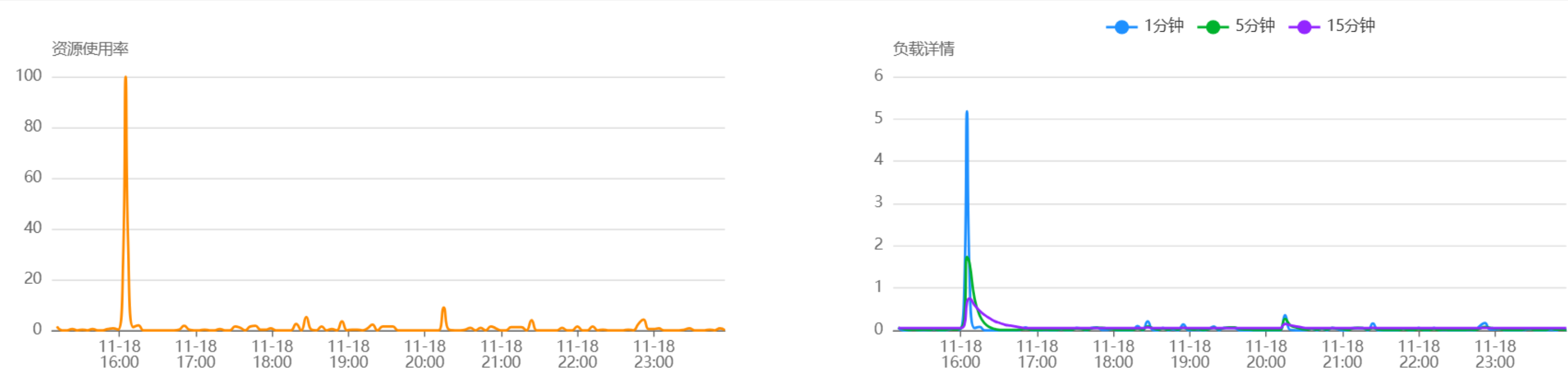

18日资源和负载突发异常情况:

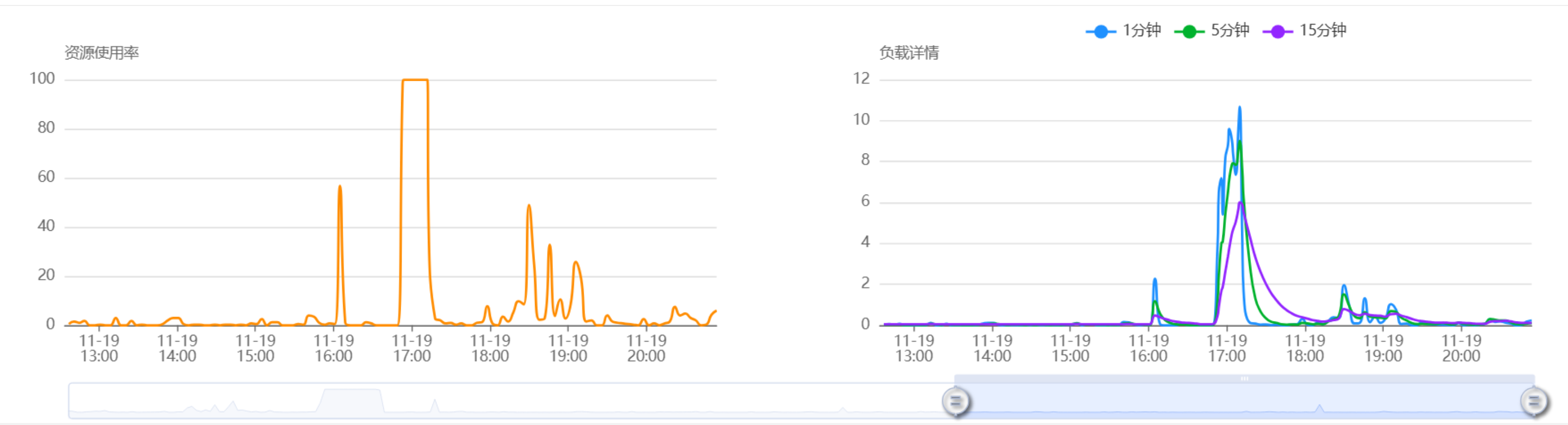

19日资源和负载持续异常:

攻击所集中访问的PDF文件为2019年发布的,在今年的访问情况如下:

2024年1月1日至2024年9月25日访问次数为0次,是无访问阶段。

2024年9月26日至2024年11月17日访问次数为132次,是低频访问阶段。

2024年11月18日至2024年11月20日(截止发稿时间)访问次数为244819次,是攻击阶段。

从攻击启动后,从11月18日14时48分,到11月19日18时53分,共196个国家和地区,84642个IP访问该地址,共计访问110728次。对84642个IP进行分析,IP归属地TOP 20分布如下:

|

序号 |

国家 |

IP数量 |

|

1 |

美国 |

30065 |

|

2 |

未确定来源归属 |

11508 |

|

3 |

中国 |

8239 |

|

4 |

日本 |

4041 |

|

5 |

德国 |

2825 |

|

6 |

英国 |

2407 |

|

7 |

韩国 |

2207 |

|

8 |

巴西 |

1824 |

|

9 |

法国 |

1750 |

|

10 |

加拿大 |

1425 |

|

11 |

意大利 |

1141 |

|

12 |

澳大利亚 |

1080 |

|

13 |

荷兰 |

1044 |

|

14 |

印度 |

957 |

|

15 |

俄罗斯 |

937 |

|

16 |

西班牙 |

685 |

|

17 |

南非 |

575 |

|

18 |

瑞典 |

573 |

|

19 |

墨西哥 |

556 |

|

20 |

埃及 |

490 |

对110728访问次数进行分析,IP访问次数TOP 20分布如下:

|

序列 |

IP地址 |

访问次数 |

IP归属地 |

|

1 |

194.189.184.130 |

8 |

英国 |

|

2 |

83.47.181.96 |

7 |

西班牙 |

|

3 |

187.110.132.204 |

6 |

巴西 |

|

4 |

108.79.185.250 |

4 |

美国 |

|

5 |

112.198.34.114 |

4 |

菲律宾 |

|

6 |

112.50.87.84 |

4 |

中国 |

|

7 |

115.207.225.72 |

4 |

中国 |

|

8 |

118.75.20.25 |

4 |

中国 |

|

9 |

119.197.185.68 |

4 |

韩国 |

|

10 |

12.24.189.129 |

4 |

美国 |

|

11 |

121.221.211.184 |

4 |

澳大利亚 |

|

12 |

131.183.94.155 |

4 |

美国 |

|

13 |

136.145.223.66 |

4 |

波多黎各 |

|

14 |

136.254.41.106 |

4 |

英国 |

|

15 |

137.27.54.112 |

4 |

美国 |

|

16 |

143.116.119.126 |

4 |

美国 |

|

17 |

144.65.165.79 |

4 |

奥地利 |

|

18 |

146.154.28.37 |

4 |

美国 |

|

19 |

148.131.232.132 |

4 |

美国 |

|

20 |

15.143.37.44 |

4 |

美国 |

对110728访问次数进行分析,下列为访问次数归属地访问次数TOP 20如下:

|

序号 |

国家 |

访问次数 |

|

1 |

美国 |

39378 |

|

2 |

未确定来源归属 |

15129 |

|

3 |

中国 |

10775 |

|

4 |

日本 |

5294 |

|

5 |

德国 |

3649 |

|

6 |

英国 |

3174 |

|

7 |

韩国 |

2884 |

|

8 |

巴西 |

2381 |

|

9 |

法国 |

2256 |

|

10 |

加拿大 |

1862 |

|

11 |

意大利 |

1494 |

|

12 |

澳大利亚 |

1459 |

|

13 |

荷兰 |

1369 |

|

14 |

俄罗斯 |

1226 |

|

15 |

印度 |

1216 |

|

16 |

西班牙 |

885 |

|

17 |

瑞典 |

744 |

|

18 |

墨西哥 |

731 |

|

19 |

南非 |

712 |

|

20 |

瑞士 |

649 |

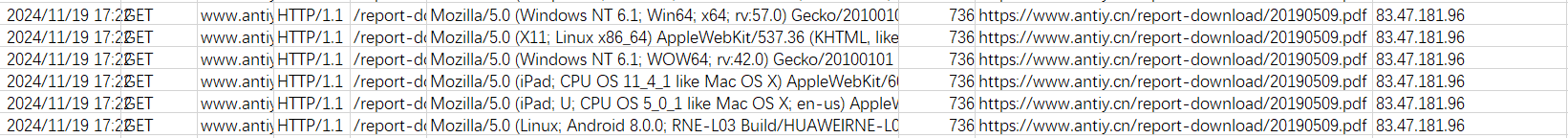

基于日志分析,存在同一时间内相同的IP地址,使用标识为不同操作系统的浏览器对目标地址发起访问的行为,可判断出攻击者利用篡改User-Agent方法来仿冒成不同操作系统(如Windows、Android、Mac OS、iPad、Linux)来绕过网站安全防护。

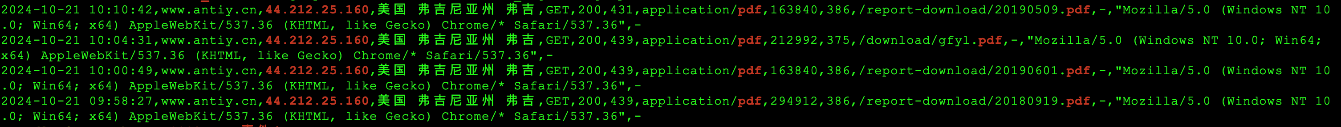

基于向前日志分析溯源,在过滤掉搜索引擎互联网厂商、ChatGPT爬虫后,初步发现疑似攻击者依托以下地址44.212.25.160(位于美国 弗吉尼亚州),其前身可能为23.134.94.77(位于美国,得克萨斯州),进行攻击准备活动的日志,该IP地址在2024年10月19日爬取了安天主站近200个网页文件和4个PDF文件,2024-10-21 10:10:42分最后一个下载的PDF文件即为本次DDoS攻击批量访问的PDF文件。

结合其他日志数据分析,安天值班人员初步猜测,攻击可能基于一个带有编排功能的僵尸网络体系实施,攻击者可以配置需要攻击的域名,之后会由一个节点自动爬取域名指向的网站内容,在爬取中找到大文件后,则会将其作为攻击的目标URL。之后可以基于潜伏期时间设定,在一定时间间隔后发起攻击。该攻击具有初步的自适应判断能力会根据爬虫拦截方式进行一定策略修正,在高频下载和固定间隔下载中切换。由于相关攻击烈度不高,由可能是对应攻击组织对一种自适应智能攻击框架的测试。当然也不排除攻击者本身并不掌握更丰富的攻击资源。

3.安全企业是攻击者重要的目标

对于这起看起来十分普通的攻击,安天CERT尚无法判断其动机,有可能是网络犯罪组织的自动化攻击框架的测试,有可能是勒索组织为了让我们“下架”这篇分析报告。也有同事遐想,与大洋彼岸即将举行的一场群鸦鼓噪的听证会是否有关。但安全厂商遭遇各种网络攻击是一种常态,越是能有效监测、曝光威胁的安全企业,则会遭到越多的攻击。攻击者可能来自黑灰产犯罪组织,也可能来自国家和地缘安全背景的威胁行为体。即使国际最知名的安全企业之一卡巴斯基也曾经遭遇DuQu2和三角测量行动等波次攻击。

安天作为反病毒引擎上游技术能力的赋能方,作为持续捕获分析APT攻击的技术团队,我们深知应对从网络黑灰产组织到A2PT攻击的艰难和风险。安天常年遭遇各种攻击试探,安天网站更是被攻击者高度关注。今年3月,为回应美北约支撑机构SentinelOne发布的抹黑安天和中国网络安全产业的报告,安天编写了报告,但就在报告拟发布日,安天托管于阿里云国内节点的虚拟主站(https://www.antiy.cn),3月20日下午18时03分宿主机突然崩溃。根据阿里云服务工程师反馈,宿主机修复后,该宿主机上其他几十个托管的网站和应用都顺《如何让“鹰鹫”在迷雾中显形 --接力协同与我们的贡献》 利恢复,只有安天的虚拟主机无法正常启动。经多方技术尝试,均无法修复。最终采取了重建虚拟站点,基于备份资源恢复的方式,才完成网站重新服务。

斗争中总有插曲,但无法干扰勇者的前行。