警惕借名网络安全公司的Sophos和Cylance勒索软件

时间 : 2023年07月25日 来源: 安天CERT

1.概述

近期,安天CERT(CCTGA勒索软件防范应对工作组成员)发现与网络安全公司同名的Sophos[1]勒索软件,网络安全公司Sophos发表声明称与该勒索软件并无关系。

Sophos勒索软件被发现于2023年7月,其攻击载荷通过Rust编程语言开发,经分析发现,样本库文件路径中带有Dubinin字样,猜测可能为载荷开发人员的相关信息,该勒索软件勒索信格式和添加后缀名的逻辑与Phobos[2]勒索软件较为相似。Sophos勒索软件执行流程不完善,截至发稿前暂未发现受害者信息,结合多种原因,猜测该勒索软件当前处于测试阶段,尚未投入正式攻击活动。

表1-1 Sophos勒索软件概览

|

家族名称 |

Sophos |

|

出现时间 |

2023年7月 |

|

典型传播方式 |

猜测当前处于测试阶段,暂未发现传播方式 |

|

典型加密后缀 |

.sophos(原始文件名+8位受害者设备ID+联系邮箱+.sophos) |

|

加密算法 |

AES+RSA |

|

解密工具 |

猜测当前处于测试阶段,暂未发现解密工具 |

|

加密系统 |

Windows、Linux |

|

是否双重勒索 |

猜测当前处于测试阶段,暂未发现用于数据泄露的站点 |

|

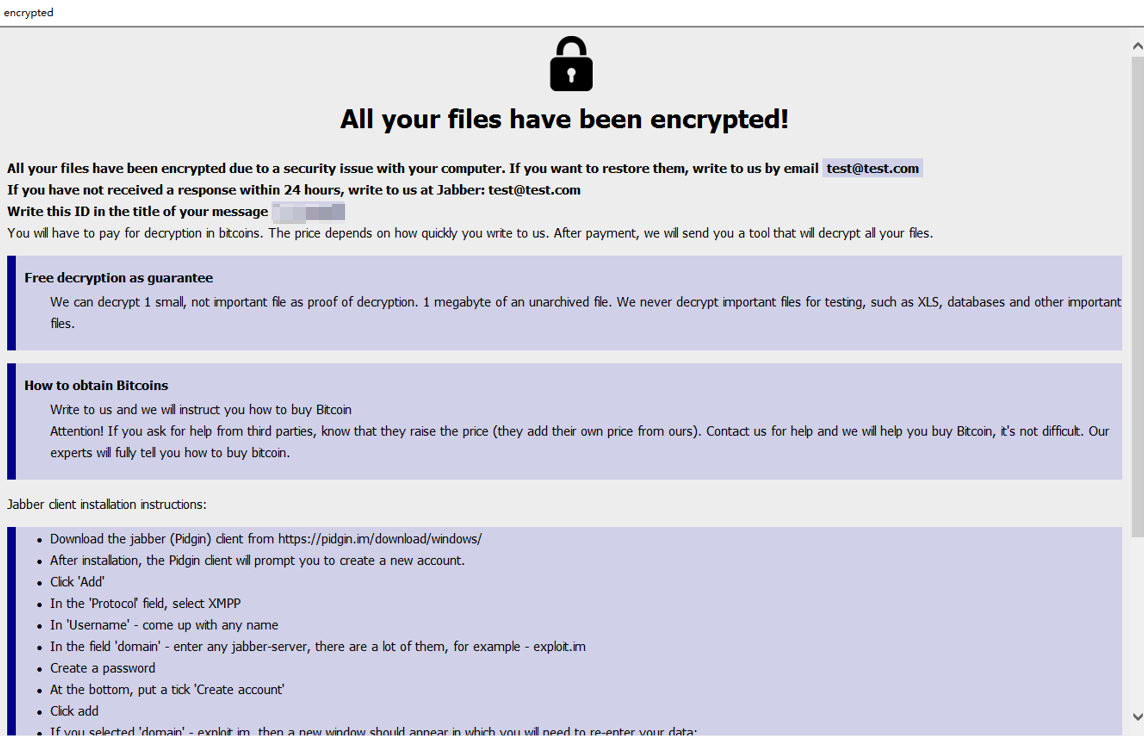

勒索信 |

|

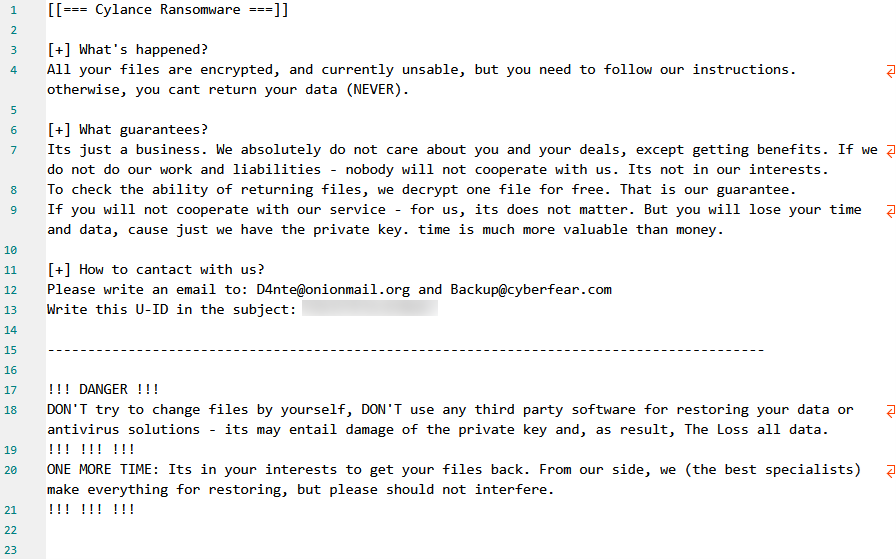

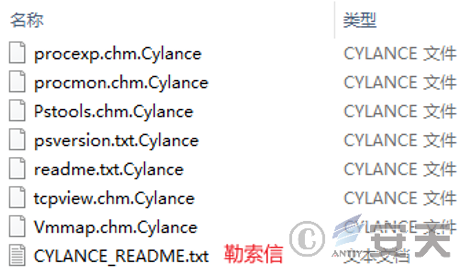

此前也有借名网络安全厂商的Cylance勒索软件,该勒索软件被发现于2023年3月,与BlackBerry(黑莓)旗下网络安全公司Cylance同名,暂未发现大量攻击活动。经分析发现,Cylance勒索软件部分代码段与REvil(又名Sodinokibi)[3][4]勒索软件较为相似,二者都通过特定参数执行勒索软件载荷,猜测可能是REvil勒索软件组织成员创建的新勒索软件或是REvil勒索软件更名。

表1-2 Cylance勒索软件概览

|

家族名称 |

Cylance |

|

出现时间 |

2023年3月 |

|

典型传播方式 |

网络钓鱼 |

|

典型加密后缀 |

.Cylance |

|

加密算法 |

Salsa20或ChaCha+Curve25519 |

|

解密工具 |

暂未发现公开的解密工具 |

|

加密系统 |

Windows、Linux |

|

是否双重勒索 |

否(暂未发现用于数据泄露的站点) |

|

勒索信 |

|

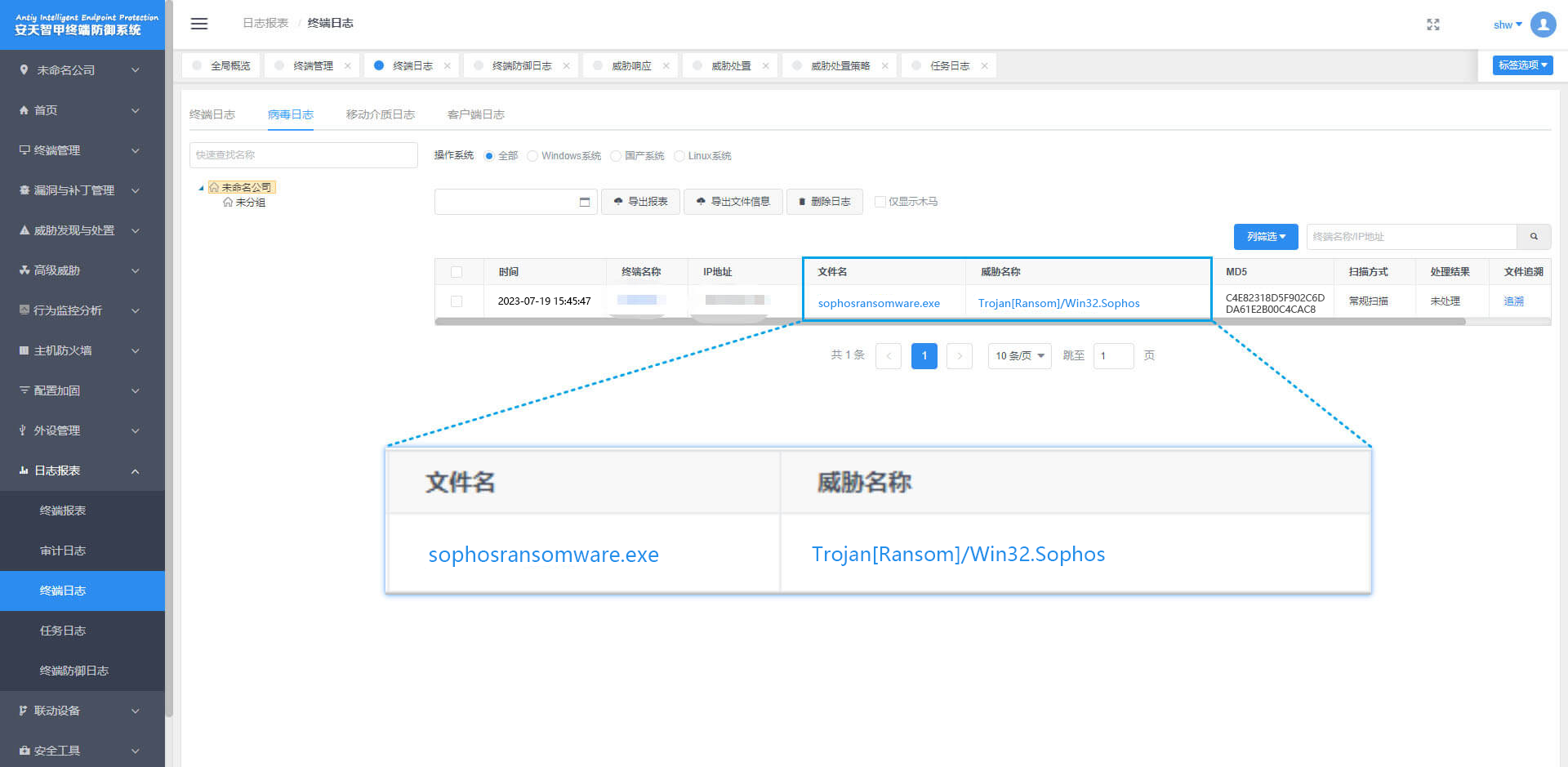

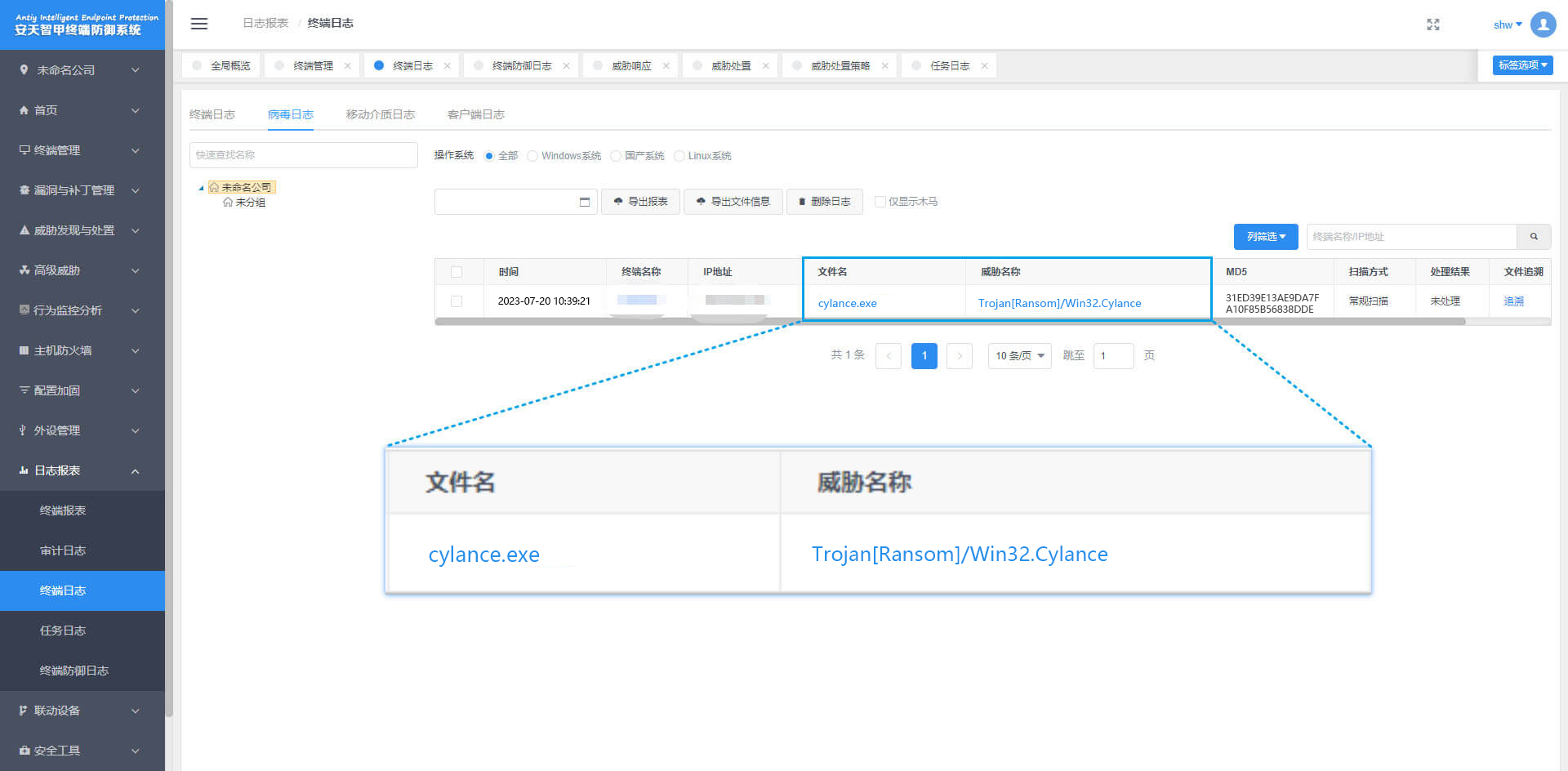

经验证,安天智甲终端防御系统(简称IEP)、安天智甲云主机安全监测系统、安天智甲容器安全检测系统均可实现对Sophos和Cylance勒索软件的有效查杀。

2.防护建议

应对勒索软件攻击,安天建议个人及企业采取如下防护措施:

2.1 个人防护

1.提升网络安全意识:保持良好用网习惯,积极学习网络安全相关知识;

2.安装终端防护:安装反病毒软件。建议安天智甲用户开启勒索病毒防御工具模块(默认开启);

3.加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

4.定期更改口令:定期更改系统口令,避免出现口令泄露导致系统遭到入侵;

5.及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

6.关闭高危端口:对外服务采取最小化原则,如无使用需要,建议关闭135、139、445和3389等高危端口;

7.关闭PowerShell:如不使用PowerShell命令行工具,建议将其关闭;

8.定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离。

2.2 企业防护

1.网络安全培训与安全演练:定期开展网络安全培训与安全演练,提高员工网络安全意识;

2.安装终端防护:安装反病毒软件,针对不同平台建议安装安天智甲终端防御系统;

3.及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

4.开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

5.设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

6.主机加固:对系统进行渗透测试及安全加固;

7.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对勒索软件的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

8.灾备预案:建立安全灾备预案,安全事件发生时确保备份业务系统可以快速启用;

9.安天服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)、安天智甲云主机安全监测系统、安天智甲容器安全检测系统均可实现对Sophos和Cylance勒索软件的有效查杀。

图2-1 安天智甲可实现对Sophos勒索软件的有效查杀

图2-2 安天智甲可实现对Cylance勒索软件的有效查杀

3.应急处置建议

当机器感染勒索软件后,不要惊慌,可立即开展以下应急工作,降低勒索软件产生的危害:隔离网络、分类处置、及时报告、排查加固、专业服务。

1.首先要将感染勒索软件的机器断网,防止勒索软件进行横向传播继续感染局域网中的其他机器。

2.不要重启机器,个别勒索软件的编写存在逻辑问题,在不重启的情况下有找回部分被加密文件的可能。

3.不要急于重做系统、格式化硬盘等破坏加密文档行为。先备份加密后的文档,被加密后带后缀的文件不具有传染性,可复制到任意计算机上做备份保存,但是恢复的可能性极小。可以根据情况考虑是否等待解密方案,有小部分勒索软件的解密工具会由于各种原因被放出。

4.虽然可以从后缀名、勒索信等信息判断出勒索软件家族类型。但由于暂时缺失勒索软件在用户网络内如何加密、传播的具体过程,仍无法准确判断其类型。虽然可以从威胁情报库中获取功能相似的病毒样本,通过模拟感染过程来确认,但在感染过程、感染源头的定位还需要细化,建议通过现场安全服务的形式进行定位、溯源。

4.技术梳理

4.1 Sophos勒索软件

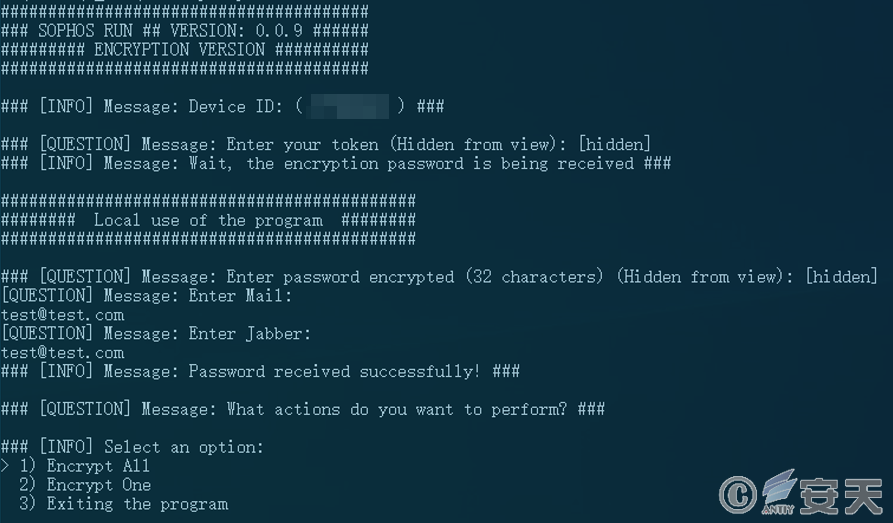

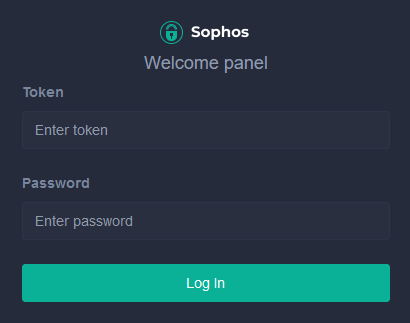

Sophos勒索软件载荷执行时可以发现如下图所示的内容,包括载荷版本、受害者设备ID、联系方式和加密方式等内容,攻击者可以自定义邮箱地址、Jabber通讯地址和用于加密的密钥,图中所示当前为0.0.9版本。

图4-1 载荷自定义执行界面

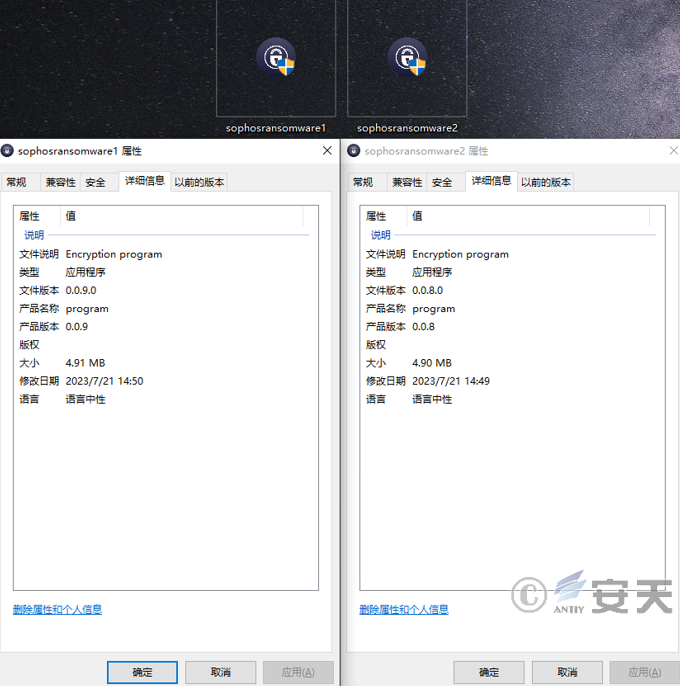

文件属性中可以看到与勒索软件载荷相关的描述信息。

图4-2 载荷文件属性

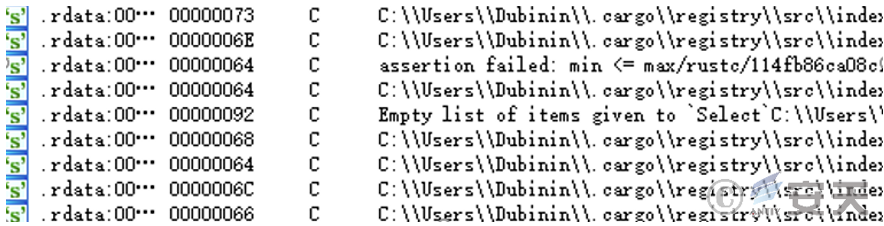

分析时发现两个版本的样本库文件路径中均带有Dubinin字样。

图4-3 库文件路径

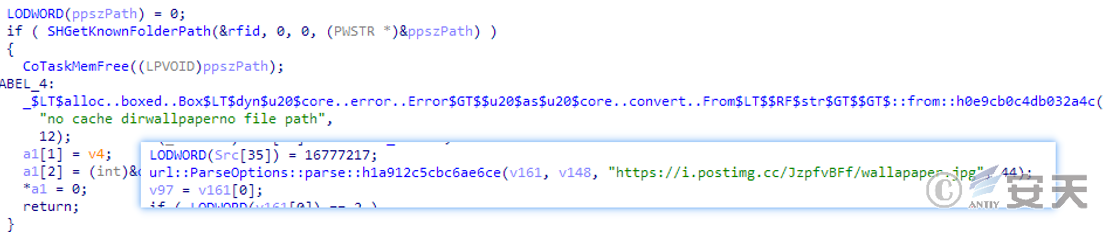

联网下载硬编码地址中的图片文件。

图4-4 联网下载图片

联网下载成功后,图片用于修改桌面背景。

图4-5 修改桌面背景

通过关联分析发现Tor站点,访问后发现并非是数据泄露站点,猜测为攻击组织成员登录的管理界面。

图4-6 Tor站点信息

执行加密操作前,会终止特定进程,避免干扰加密流程执行,具体进程名如下表所示:

表4-1 结束的进程列表

|

Sql.exe |

Xfssvccon.exe |

Ocomm.exe |

Onenote.exe |

Visio.exe |

|

Oracle.exe |

Mydesktopservice.exe |

Dbeng50.exe |

Outlook.exe |

Winword.exe |

|

Ocssd.exe |

Ocautoupds.exe |

Sqbcoreservice.exe |

Powerpnt.exe |

Wordpad.exe |

|

Dbsnmp.exe |

Encsvc.exe |

Excel.exe |

Steam.exe |

Notepad.exe |

|

Synctime.exe |

Firefox.exe |

Infopath.exe |

Thebat.exe |

Utweb.exe |

|

Agntsvc.exe |

Tbirdconfig.exe |

Msaccess.exe |

Thunderbird.exe |

Ut.exe |

|

Isqlplussvc.exe |

Mydesktopqos.exe |

Mspub.exe |

|

|

执行加密操作时,会绕过特定文件夹,具体文件夹名如下表所示:

表4-2 绕过的文件夹列表

|

Windows |

$Recycle.Bin |

$WINDOWS.~WS |

Thumbs.db |

|

Boot |

$RECYCLE.BIN |

Thumbs |

Windows.old |

|

FRST |

MSOCache |

Pagefile |

windows.old |

|

KVRT_Data |

Documents and Settings |

Hyberfil |

Windows.old.000 |

|

KVRT2020_Data |

Recovery |

$WinREAgent |

windows.old.000 |

|

PerfLogs |

System Volume

Information |

Program Files |

AppData |

|

AdwCleaner |

SYSTEM.SAV |

Program

Files (x86) |

dev |

|

ProgramData |

$Windows.~WS |

$WINDOWS.~BT |

|

执行加密操作时,会绕过特定扩展名文件,具体扩展名如下表所示:

表4-3 绕过的扩展名列表

|

sys |

inf |

cpl |

log |

mpa |

msu |

spl |

|

regtrans-ms |

ico |

cur |

hlp |

msc |

nls |

themepack |

|

tmp |

bat |

rom |

icl |

msp |

msstyles |

key |

|

exe |

cmd |

deskthemepack |

icns |

theme |

nomedia |

hta |

|

ps1 |

lnk |

diagcab |

ics |

wpx |

prf |

faust |

|

joker |

com |

diagcfg |

idx |

lock |

rtp |

Devos |

|

ini |

ani |

diagpkg |

ldf |

mkp |

scr |

sophos |

|

dll |

adv |

drv |

mod |

ocx |

shs |

|

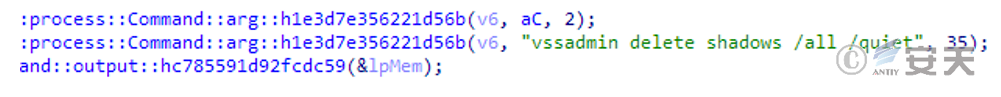

删除卷影备份,避免通过卷影备份恢复文件。

图 4 7 删除卷影备份

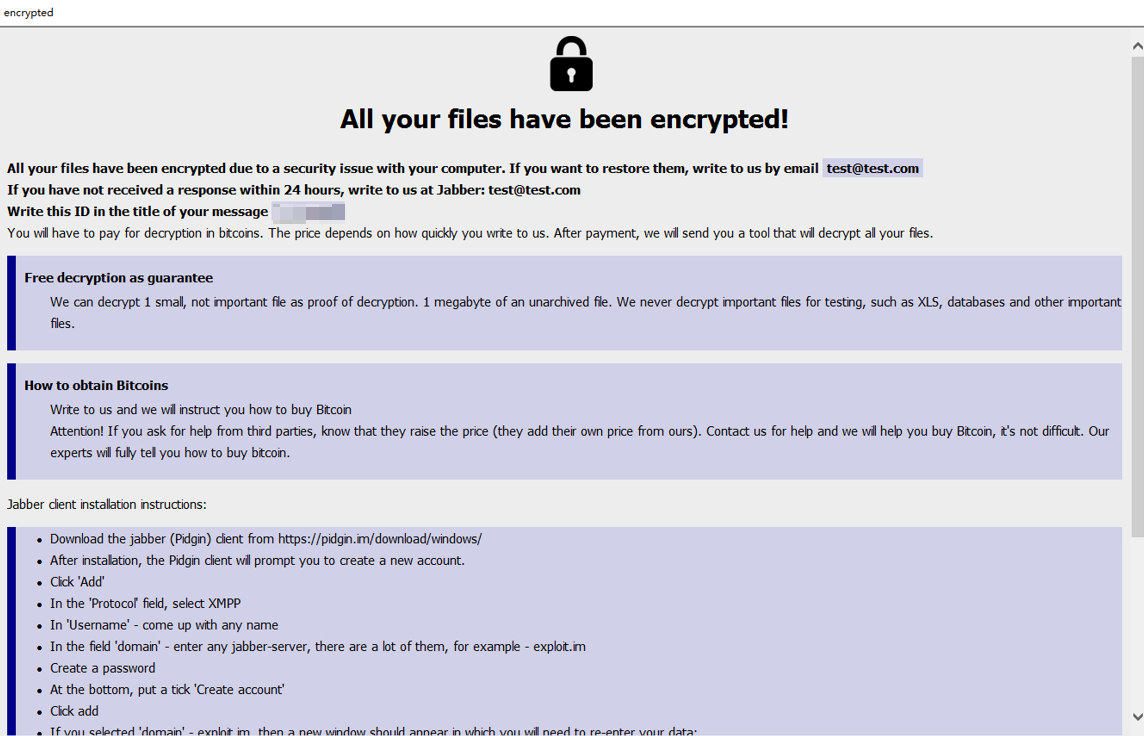

生成名为information.hta的勒索信。

图4-8 生成勒索信

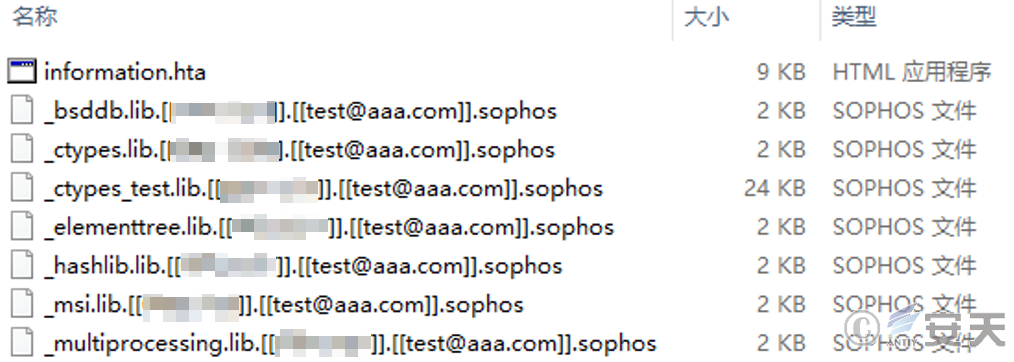

在被加密文件结尾添加.[[数字+字母组合而成的8位设备ID]].[[邮箱地址]].sophos格式的后缀,例如:test.doc.[[1a2b3c4d]].[[test@aaa.com]].sophos

图4-9 被加密文件后缀

4.2 Cylance勒索软件

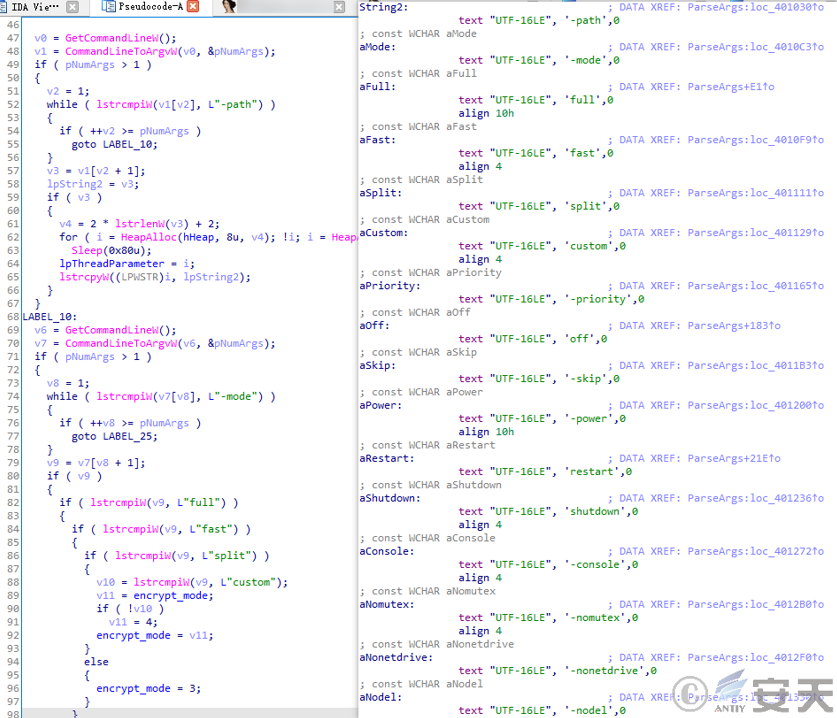

Cylance勒索软件载荷支持通过特定参数执行。

图4-10 参数执行

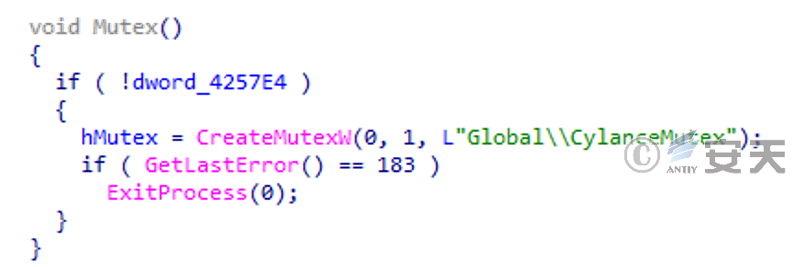

创建名为CylanceMutex的互斥量,避免载荷重复执行。

图4-11 创建互斥量

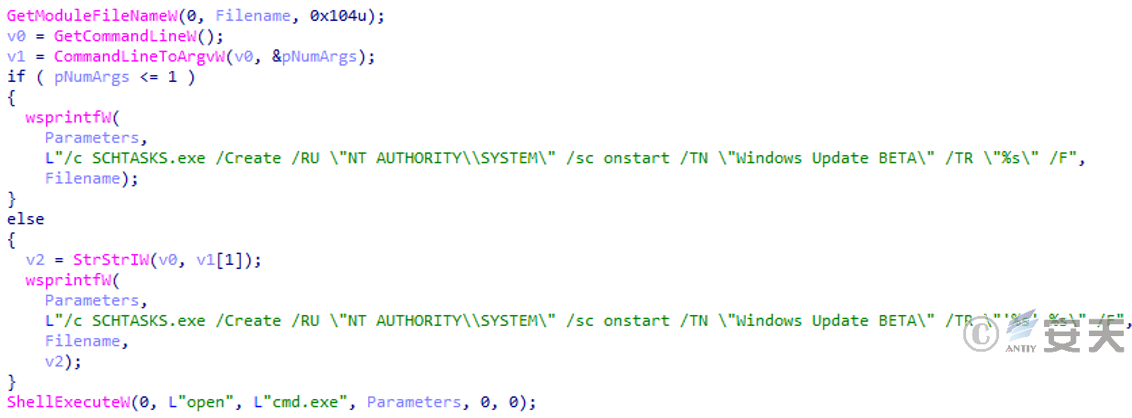

创建名为Windows Update BETA的计划任务实现持久化。

图4-12 创建计划任务

执行加密操作时,会绕过特定文件名,具体文件名如下表所示:

表4-4 绕过特定文件名

|

ntldr |

autorun.inf |

boot.ini |

BOOTNXT |

bootmgr |

|

ntuser.dat |

thumbs.db |

desktop.ini |

CYLANCE_README.txt |

LLKFTP.bmp |

|

bootsect.bak |

iconcache.db |

ntuser.ini |

LPW5.tmp |

bootfont.bin |

|

ntuser.dat.log |

|

|

|

|

执行加密操作时,会绕过特定文件扩展名,具体扩展名如下表所示:

表4-5 绕过特定文件扩展名

|

dll |

exe |

sys |

drv |

|

efi |

msi |

lnk |

Cylance |

执行加密操作时,会绕过特定文件夹,具体文件夹名称如下表所示:

表4-6 绕过特定文件夹

|

Windows |

$Windows.~bt |

$Windows.~WS |

Windows.old |

Windows NT |

|

All Users |

Public |

Boot |

Intel |

PerfLogs |

|

System

Volume Information |

MSOCache |

$RECYCLE.BIN |

Default |

Config.Msi |

|

tor browser |

microsoft |

google |

yandex |

|

执行加密操作时,必定加密带有特定文件扩展名的文件,具体文件扩展名如下表所示:

表4-7 必定加密的文件扩展名列表

|

mdf |

ndf |

edb |

mdb |

accdb |

db |

db2 |

|

db3 |

sql |

sqlite |

sqlite3 |

sqlitedb |

database |

zip |

|

rar |

7z |

tar |

whim |

gz |

xld |

xls |

|

xlsx |

csv |

bak |

back |

backup |

|

|

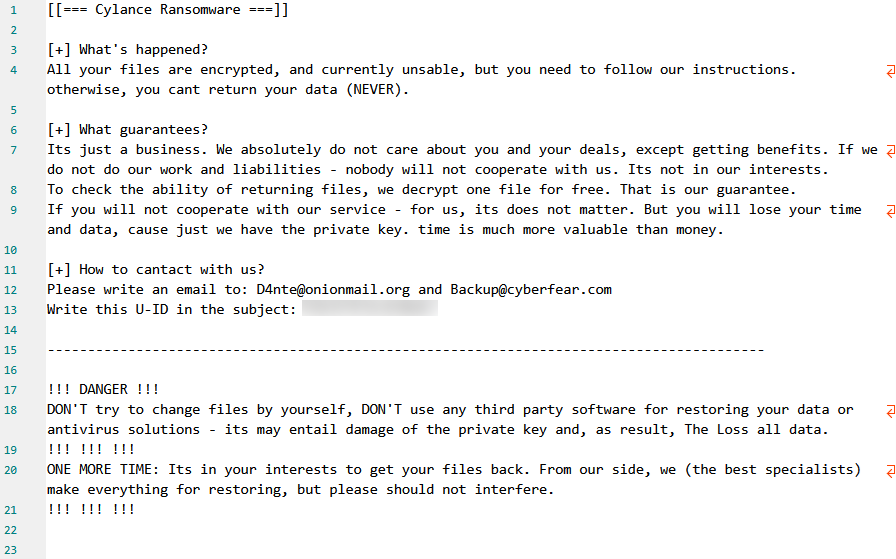

生成名为CYLANCE_README.txt的勒索信,勒索信内容如下所示:

图4-13 生成勒索信

在被加密文件结尾添加.Cylance后缀,例如:test.doc.Cylance

图4-14 被加密文件后缀

5.IoCs

|

IoCs |

|

C4E82318D5F902C6DDA61E2B00C4CAC8 |

|

948AEEE0FFBBDEFA431714C5001EB960 |

|

179.43.154.137 |

|

hxxps://i.postimg.cc/JzpfvBFf/wallapaper.jpg |

|

31ED39E13AE9DA7FA610F85B56838DDE |

|

521666A43AEB19E91E7DF9A3F9FE76BA |

|

1BCC1640FA355CD1AB330C88D4D7F4CB |

|

3CFCCBF5A5138B51D569A487C1D558EA |

|

4601076B807ED013844AC7E8A394EB33 |

|

139.99.233.175 |