通过视频网站传播的RecordBreaker窃密木马分析

时间 : 2023年06月08日 来源: 安天CERT

1.攻击活动概览

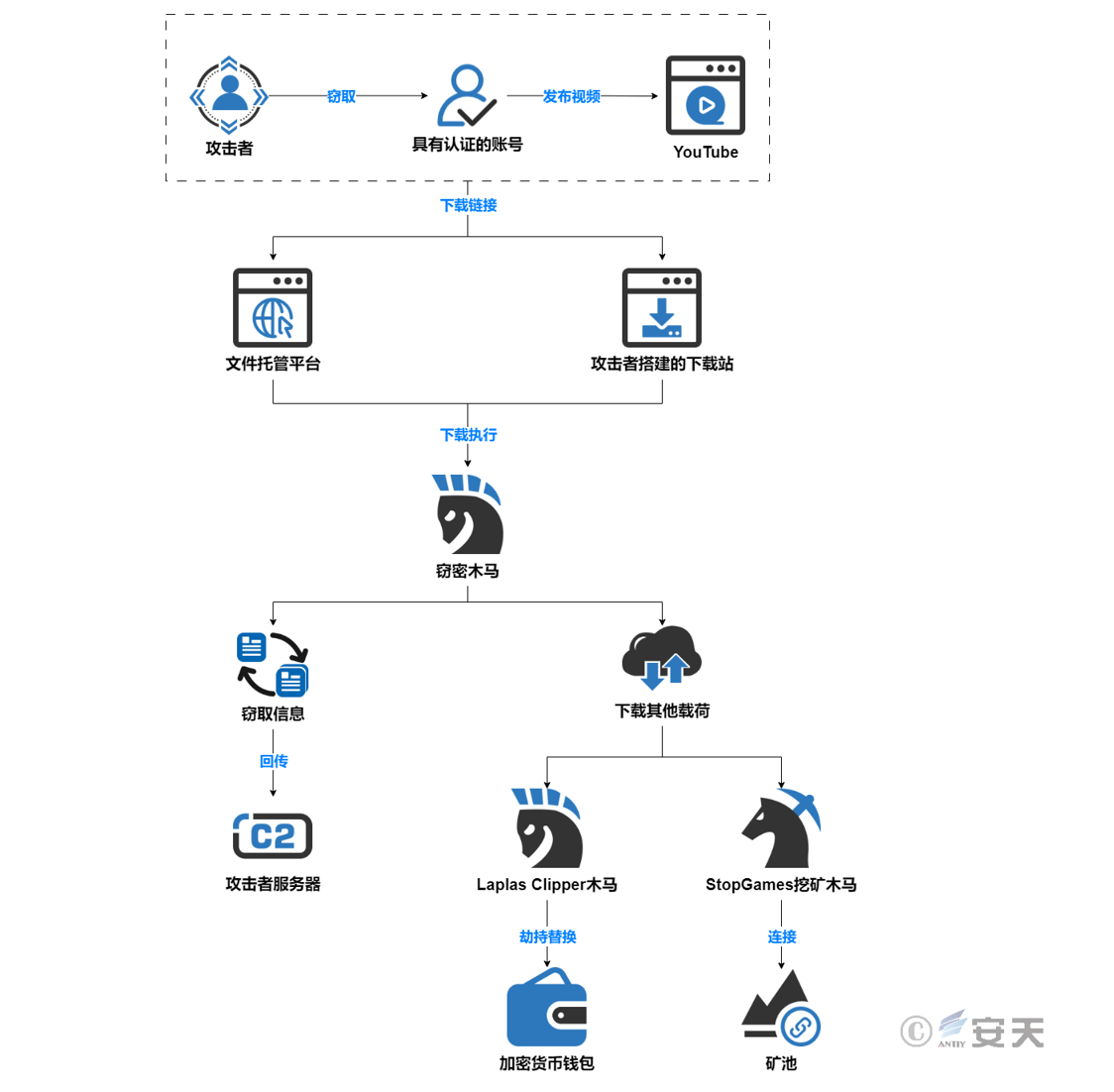

近期,安天CERT监测到通过视频网站进行传播的攻击活动。攻击者窃取订阅者数量超过10万的视频创作者账号,发布与破解版热门软件相关的演示视频,诱导受害者下载RecordBreaker窃密木马。

RecordBreaker窃密木马是Raccoon窃密木马的2.0版本,该窃密木马从C2服务器接收配置信息,根据配置信息中的内容窃取相应的敏感信息,并根据其中的URL下载载荷文件,最终投递Laplas Clipper木马和一个挖矿木马。由于该挖矿木马所下载的载荷会终止大量游戏进程,安天CERT将其命名为StopGames挖矿木马。

通过视频网站、盗版软件下载站等途径传播窃密木马,再利用窃密木马投递其他恶意载荷已成为一种常见的攻击方式,安天CERT曾于《通过视频网站传播的RedLine窃密木马跟进分析》[1]、《伪造盗版软件传播的窃密样本分析》[2]对这种攻击方式进行了介绍。在本次攻击活动中,攻击者专门窃取具备认证且订阅人数达到10万以上的视频创作者账号,发布经过剪辑的演示视频,试图以这种方式快速扩大传播范围并提高攻击成功率。

表1‑1 攻击活动概览

|

攻击活动概览 |

说明 |

|

主要传播方式 |

视频网站、钓鱼网站 |

|

恶意载荷托管方式 |

MediaFire、GitHub、Amazon S3、Pastebin等公共服务平台 |

|

针对系统 |

Windows操作系统 |

|

活跃时间 |

2023年5月末开始活跃 |

|

主要特点 |

窃取具备一定订阅者数量的视频创作者账号; 发布与破解版热门软件相关的演示视频; 搭建钓鱼网站,伪装成破解版热门软件的下载站; 在恶意程序末尾填充大量垃圾字节; 利用流行的商业窃密木马投递挖矿木马 |

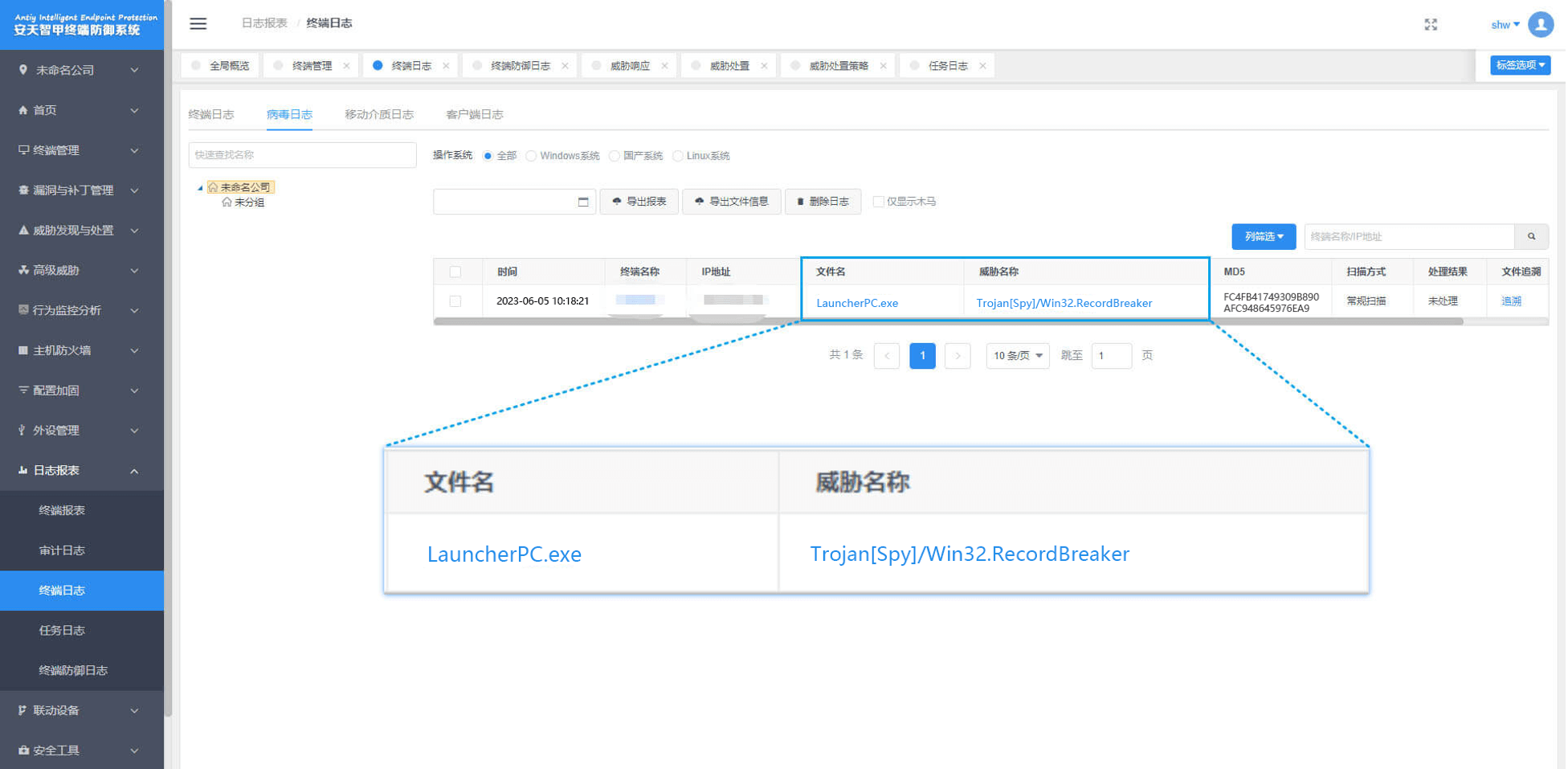

经验证,安天智甲终端防御系统(简称IEP)可实现对窃密木马及挖矿木马等恶意软件的有效查杀。

2.技术梳理

2.1 传播方式

2.1.1 发布视频

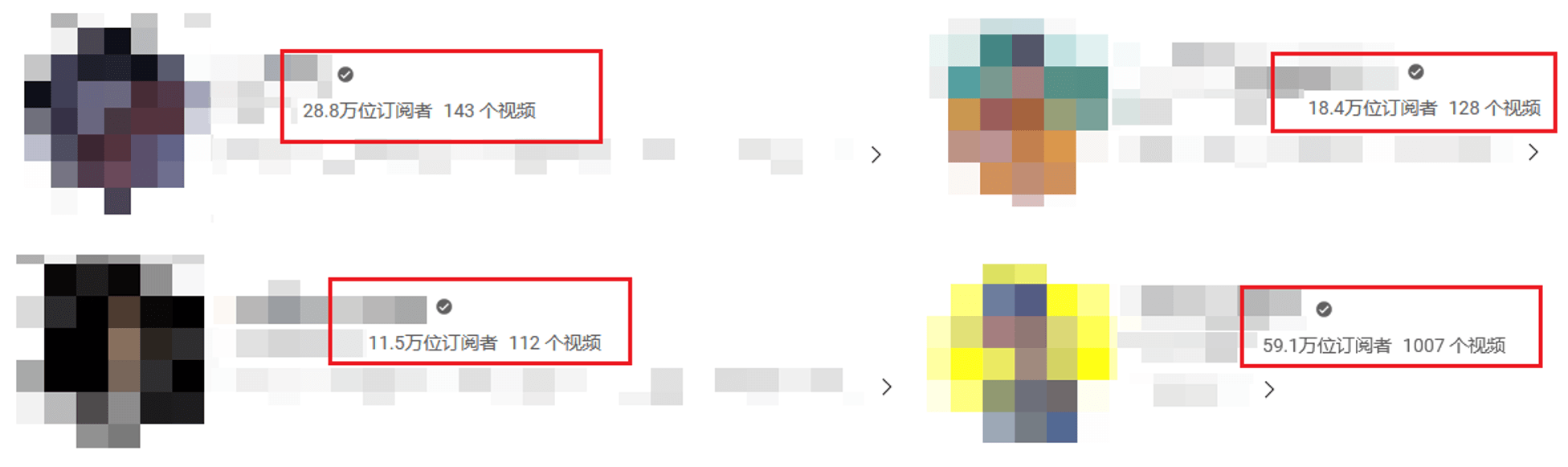

攻击者窃取具有认证且具备一定订阅者数量的视频创作者账号,以此快速扩大传播范围。

图2‑1 部分被窃取的视频创作者账号

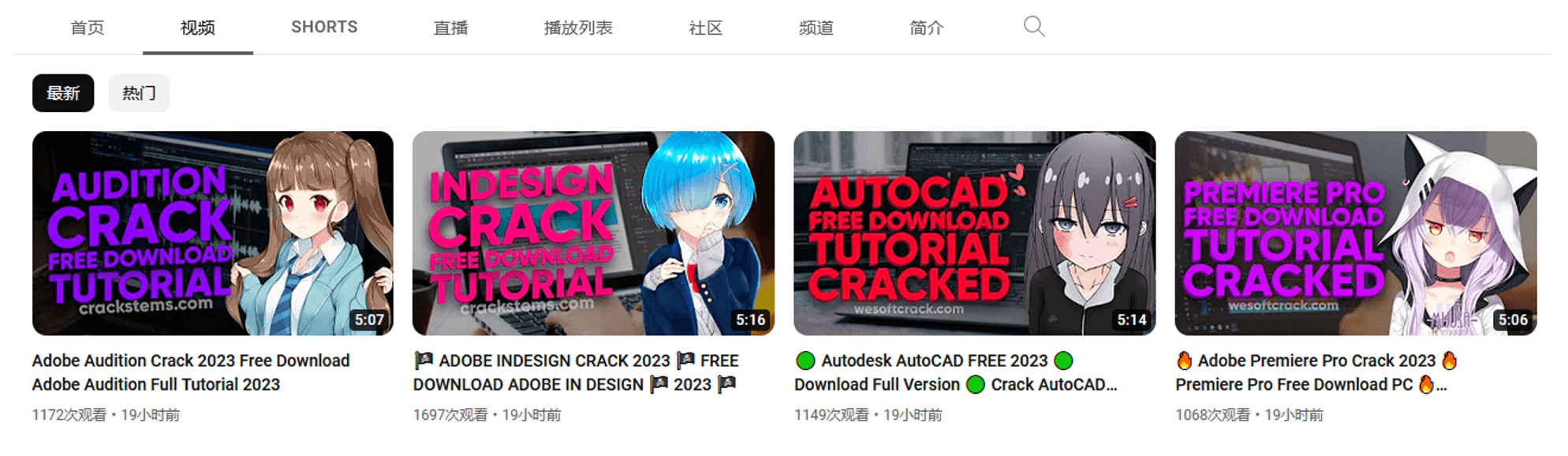

攻击者利用窃取的YouTube账号连续发布数个视频,视频内容与破解版热门软件相关。

图2‑2 攻击者发布的视频

2.1.2 演示视频

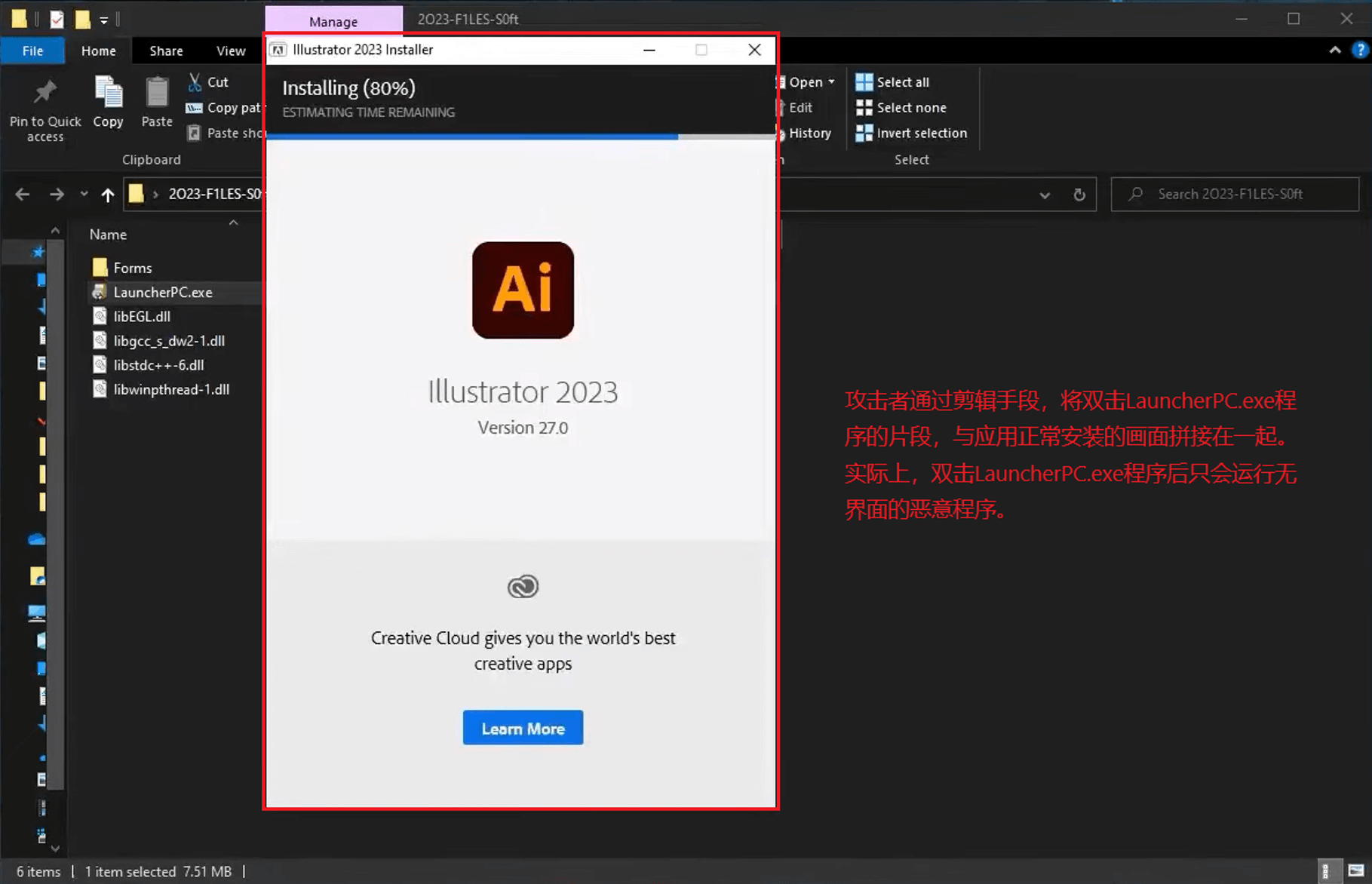

攻击者特意录制了演示视频,并使用剪辑手段将应用软件的正常安装过程拼接到双击LauncherPC.exe程序之后,使整个安装流程看起来没有问题,以此引诱用户双击执行程序。

图2‑3 演示视频

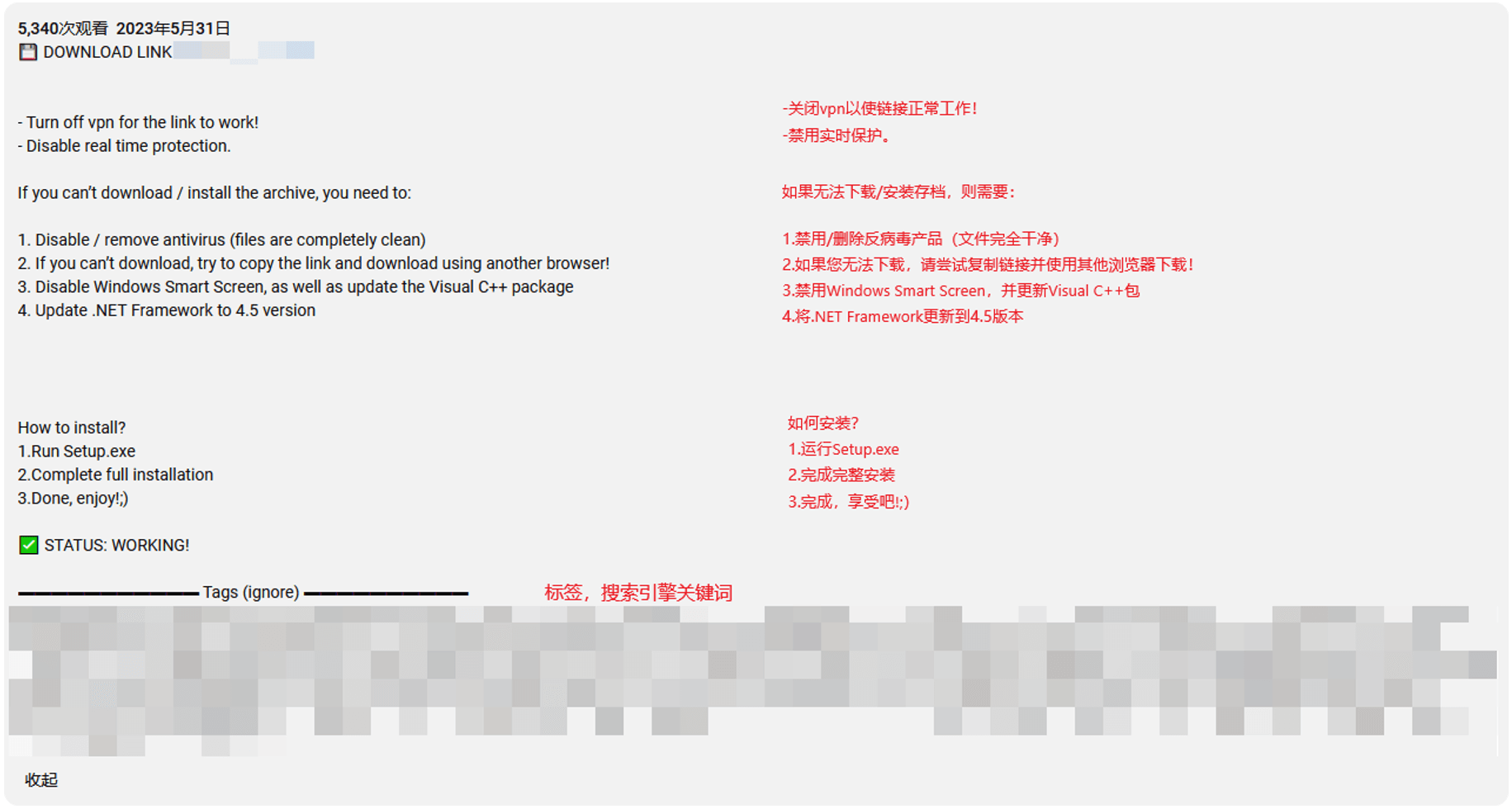

视频的简介中含有破解软件资源的下载地址,并附有标签。当用户在搜索引擎或视频网站中输入标签内的关键词时,便能够搜索到相关视频。在简介中,攻击者建议用户关闭电脑中的安全产品,强调资源文件是非恶意的。

图2‑4 攻击者发布的视频简介

2.1.3 下载地址

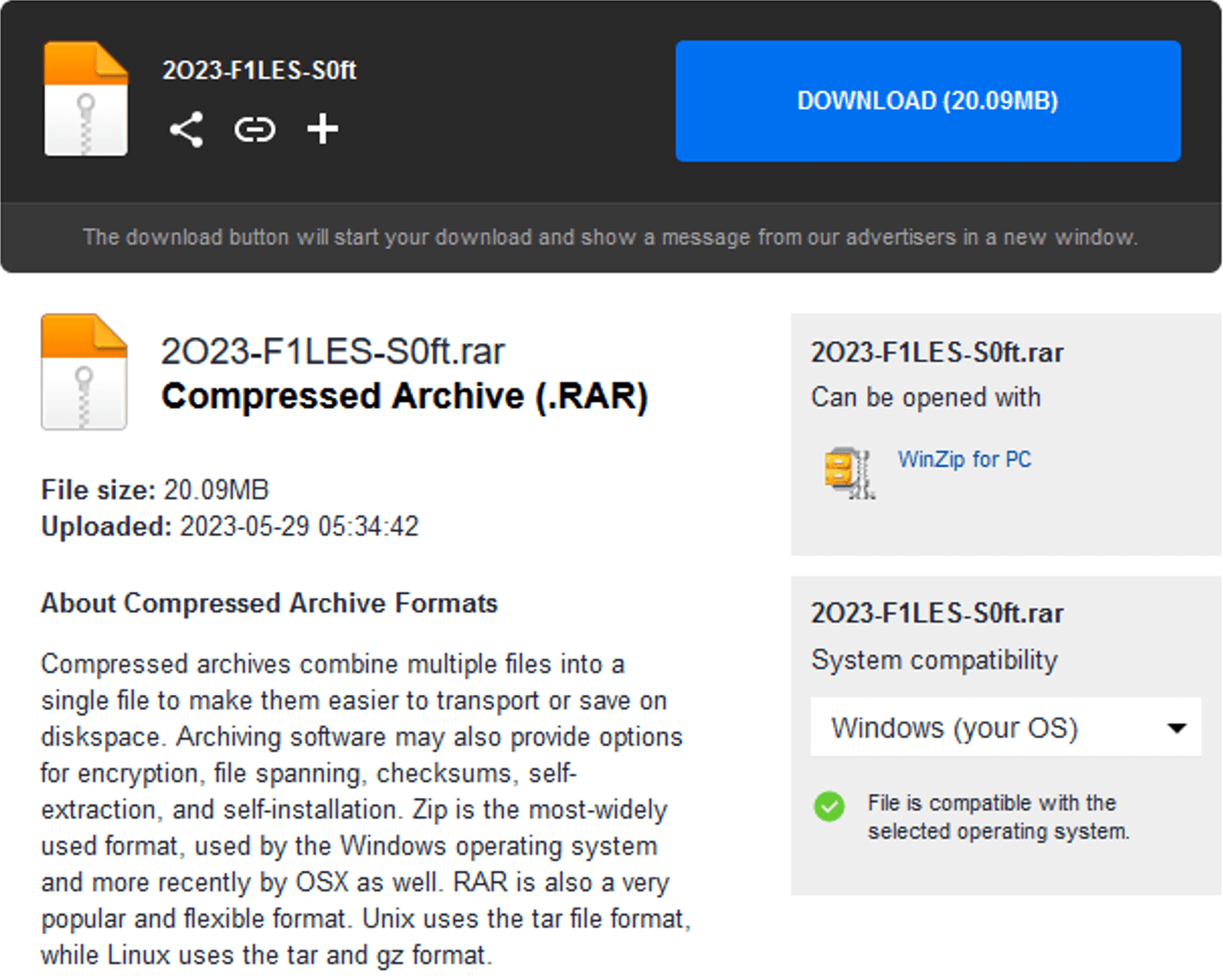

攻击者将文件托管于MediaFire等文件托管平台中,最终都会跳转至同一个下载地址中。

图2‑5 托管于MediaFire中的文件

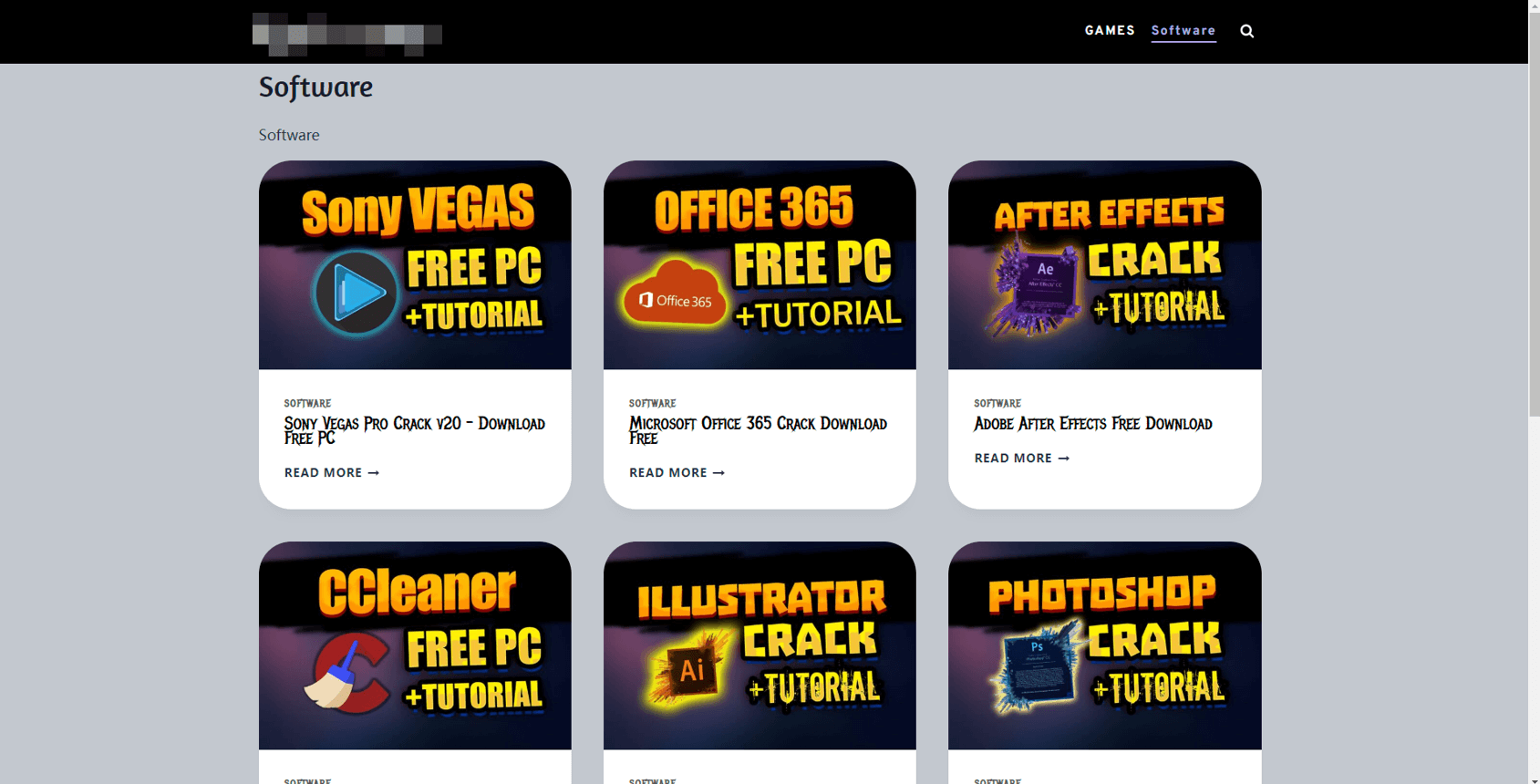

攻击者搭建了多个用于钓鱼的下载站,均与热门软件破解程序相关。

图2‑6 下载站

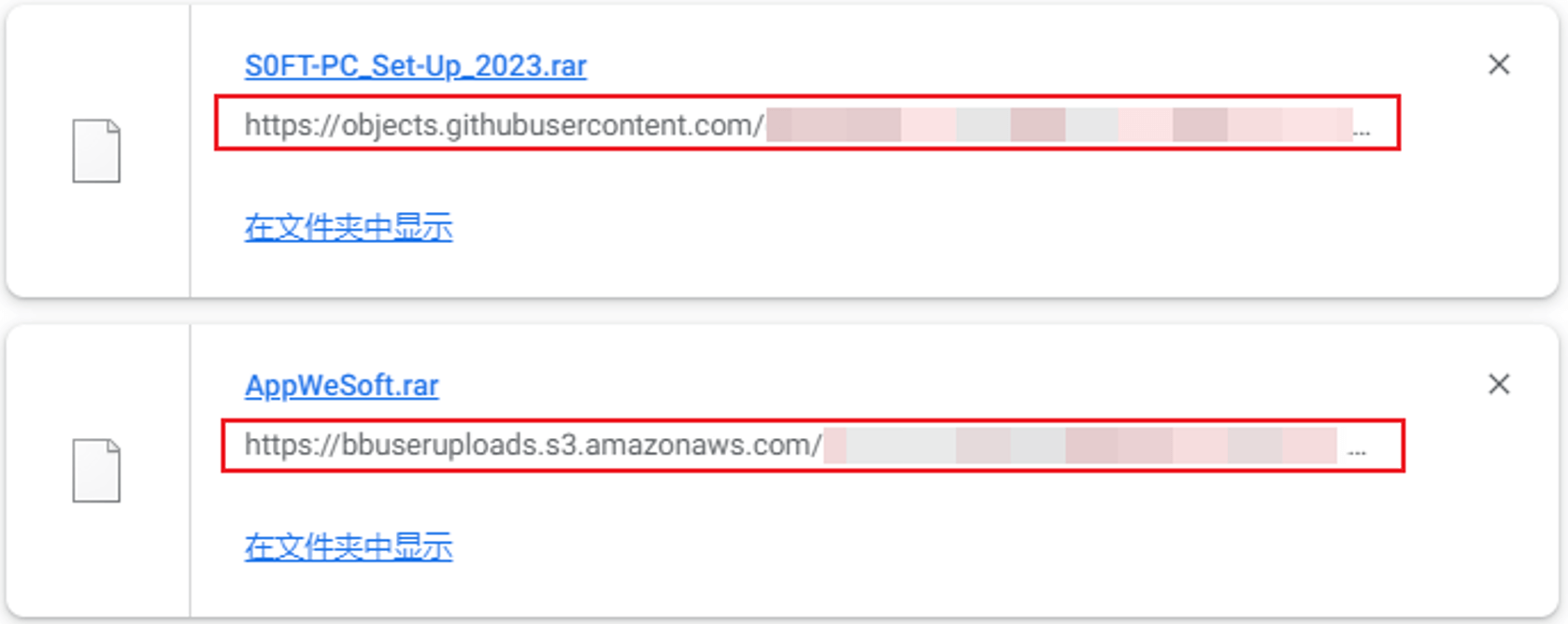

下载站中看似发布了各种各样的破解程序,但同一个下载站中最终的下载地址都是相同的。攻击者将压缩包文件托管于GitHub、Amazon S3等可用于存储文件的平台中。

图2‑7 最终下载地址

2.2 传播恶意程序

在本次攻击活动中,攻击者利用RecordBreaker等具备下载执行其他载荷功能的流行商业窃密木马,在受害主机中窃取敏感信息并投递Laplas Clipper木马以及StopGames挖矿木马。本次攻击活动的流程图如下图所示。

图2‑8 攻击流程图

3.样本分析

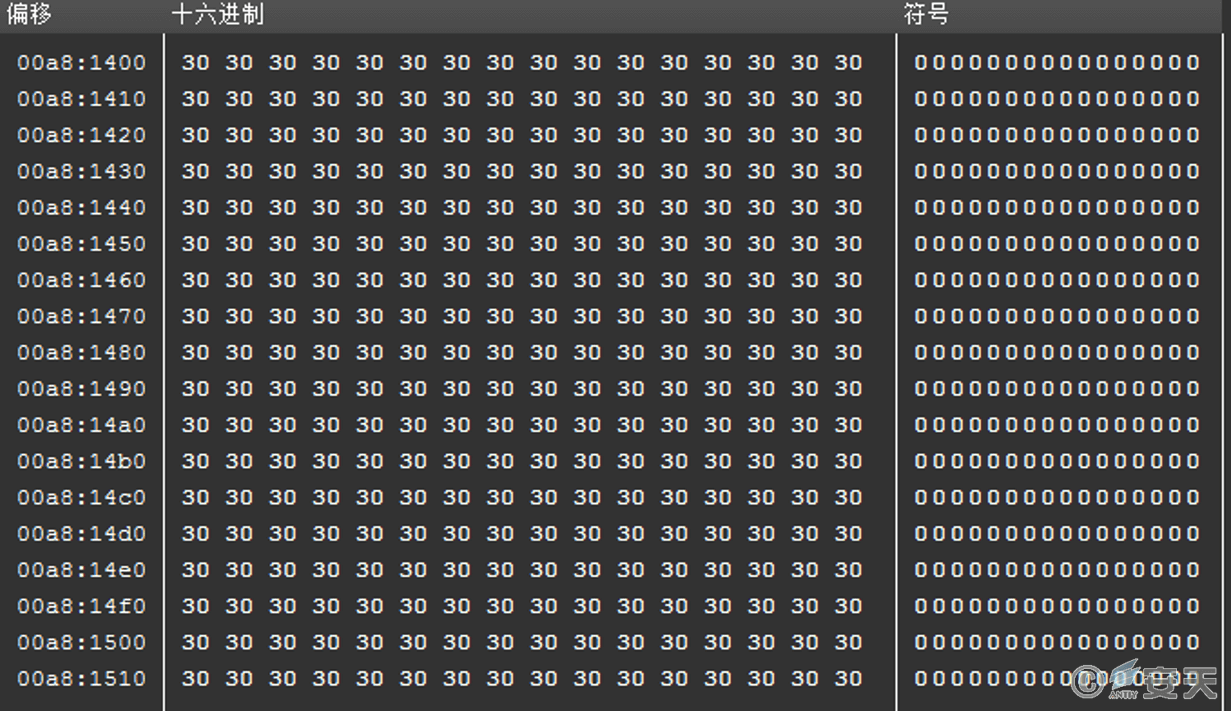

攻击者在恶意程序末尾添加了大量的垃圾字节,将文件大小膨胀至1GB左右,以此迷惑用户认为该程序中包含应用软件的组件及破解程序,并且阻碍用户将此程序上传至多引擎扫描平台或者在线沙箱中进行检测。

图3‑1 程序末尾添加大量垃圾字节

3.1 RecordBreaker窃密木马

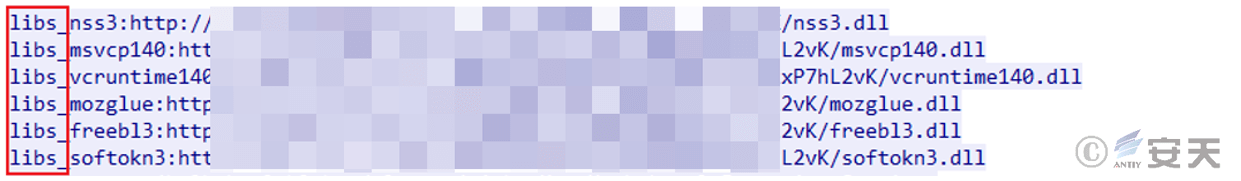

该恶意程序属于RecordBreaker窃密木马家族,是流行窃密木马家族Raccoon的2.0版本。运行后,从C2服务器中接收配置信息,窃取目标浏览器中的数据,并根据配置信息中的标识符执行相应的功能。

图3‑2 标识符

RecordBreaker窃密木马接收的标识符及功能如下表所示。

表3‑1 标识符及功能

|

标识符 |

功能 |

|

libs_ |

下载需要的动态库文件 |

|

ews_ |

对指定的浏览器扩展程序中的数据进行窃密 |

|

wlts_ |

对指定的加密钱包进行窃密 |

|

sstmnfo_ |

收集系统信息及已安装应用程序信息 |

|

scrnsht_ |

截屏 |

|

tlgrm_ |

对Telegram进行窃密 |

|

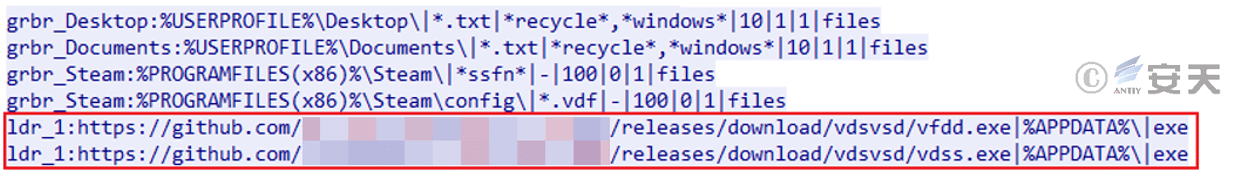

grbr_ |

对指定文件进行窃密 |

|

dscrd_ |

对Discord进行窃密 |

|

ldr_ |

下载执行其他载荷 |

攻击者利用RecordBreaker窃密木马从创建的GitHub项目中获取载荷文件。

图3‑3 下载执行其他载荷

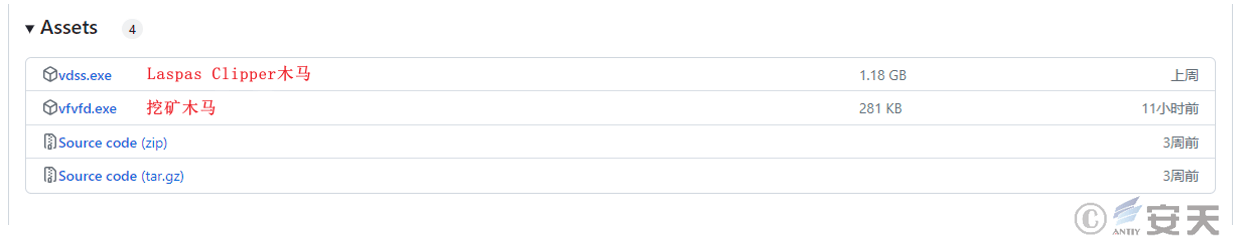

其中,vdss.exe是Laplas Clipper木马。vfvfd.exe是挖矿木马,用于进行后续的挖矿活动。

图3‑4 GitHub中的恶意载荷

3.2 Laplas Clipper木马

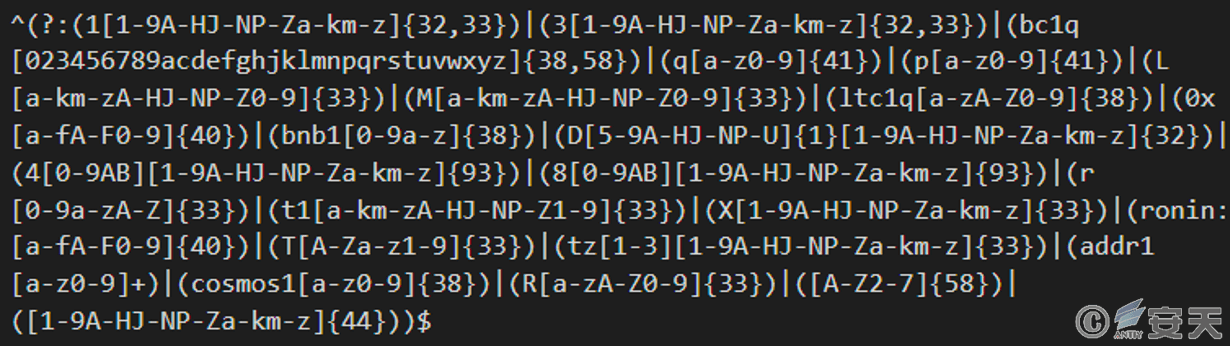

vdss.exe程序同样被大量的垃圾字节填充至1.18GB,该程序属于Laplas Clipper木马家族。由于加密货币地址较长、不易记忆,很多用户习惯于在使用时对地址进行复制粘贴。Laplas Clipper木马利用这一点,监控受害主机中的剪贴板内容,根据正则表达式匹配钱包地址,并将该地址替换成攻击者的钱包地址,从而窃取加密货币。

图3‑5 正则表达式

该正则表达式匹配的加密货币钱包地址如下表所示。

表3‑2 匹配的加密货币

|

Bitcoin(BTC) |

Bitcoin Cash (BCH) |

Litecoin (LTC) |

Ethereum (ETH) |

|

Dogecoin

(DOGE) |

Monero

(XMR) |

Ripple

(XRP) |

Zcash

(ZEC) |

|

Dash (DASH) |

Ronin (RON) |

Tron (TRX) |

Tezos (XTZ) |

|

Cardano

(ADA) |

Cosmos

(ATOM) |

|

|

3.3 StopGames挖矿木马

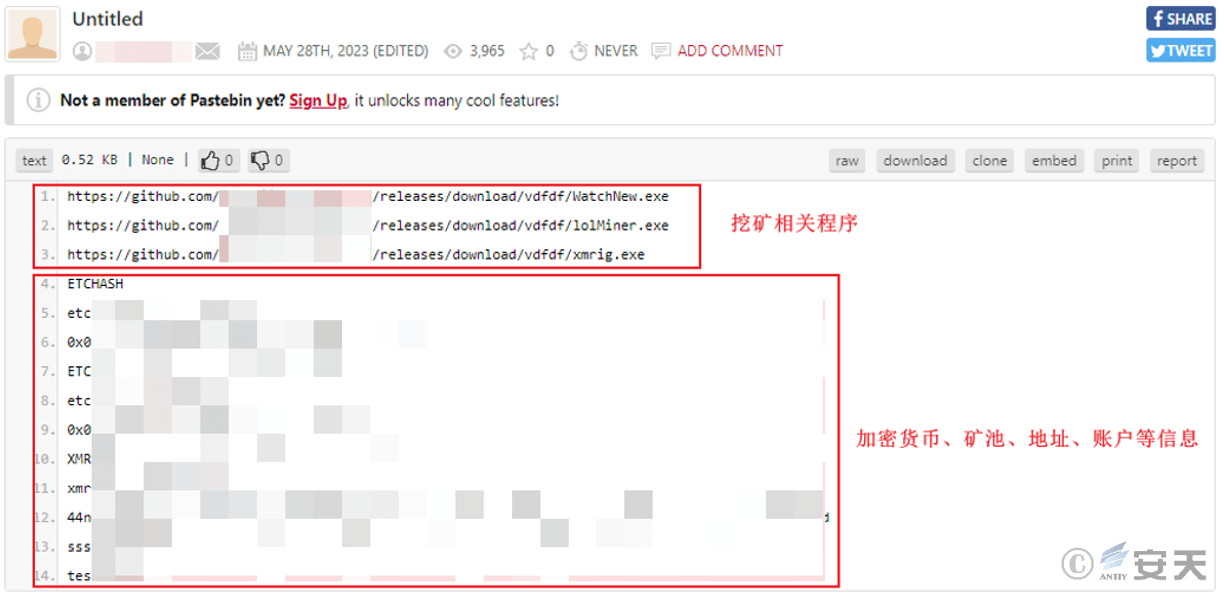

vfvfd.exe程序是StopGames挖矿木马,运行后将恶意载荷注入到指定进程中;该恶意载荷执行经过Base64编码的命令,将%UserProfile%、%SystemDrive%等路径添加至Windows Defender的排除项中,随后下载攻击者托管于Pastebin中的配置信息。配置信息中包含挖矿相关程序的下载地址以及攻击者用于挖矿的相关信息。

图3‑6 托管于Pastebin中的配置信息

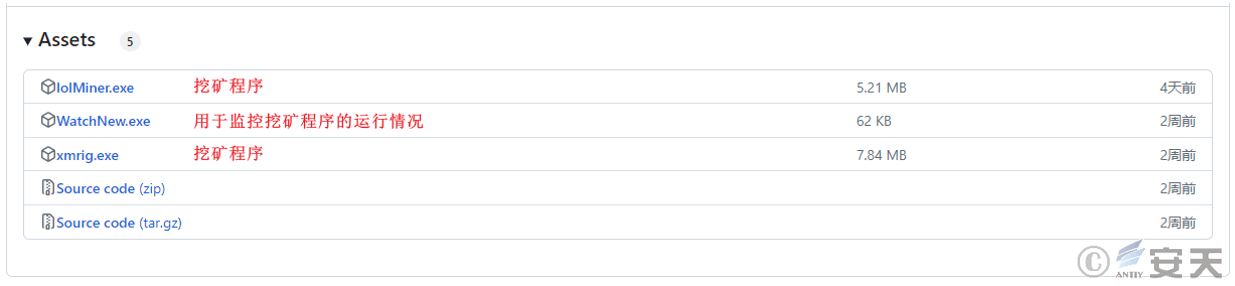

恶意载荷根据配置信息中的下载地址,下载攻击者托管于GitHub中与挖矿相关的程序。其中的lolMiner.exe和xmrig.exe是开源的挖矿程序,WatchNew.exe用于监控挖矿程序的运行情况以保证挖矿活动持续进行。恶意载荷将WatchNew.exe程序添加至计划任务中,实现持久化。

图3‑7 托管于GitHub中的挖矿相关程序

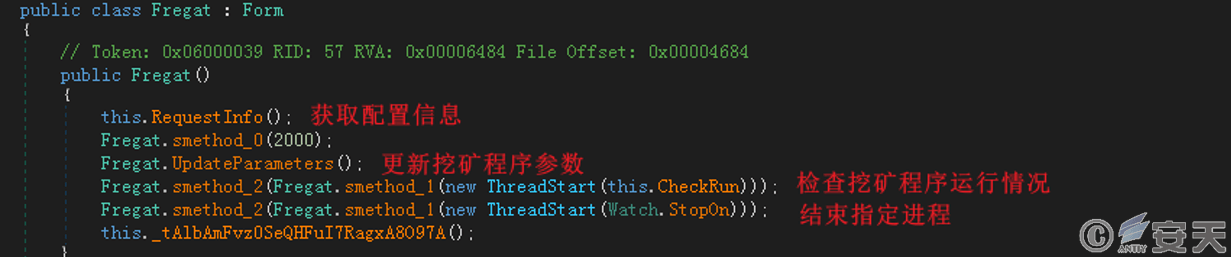

WatchNew.exe程序的整体功能结构如下图所示。

图3‑8 WatchNew.exe整体功能结构

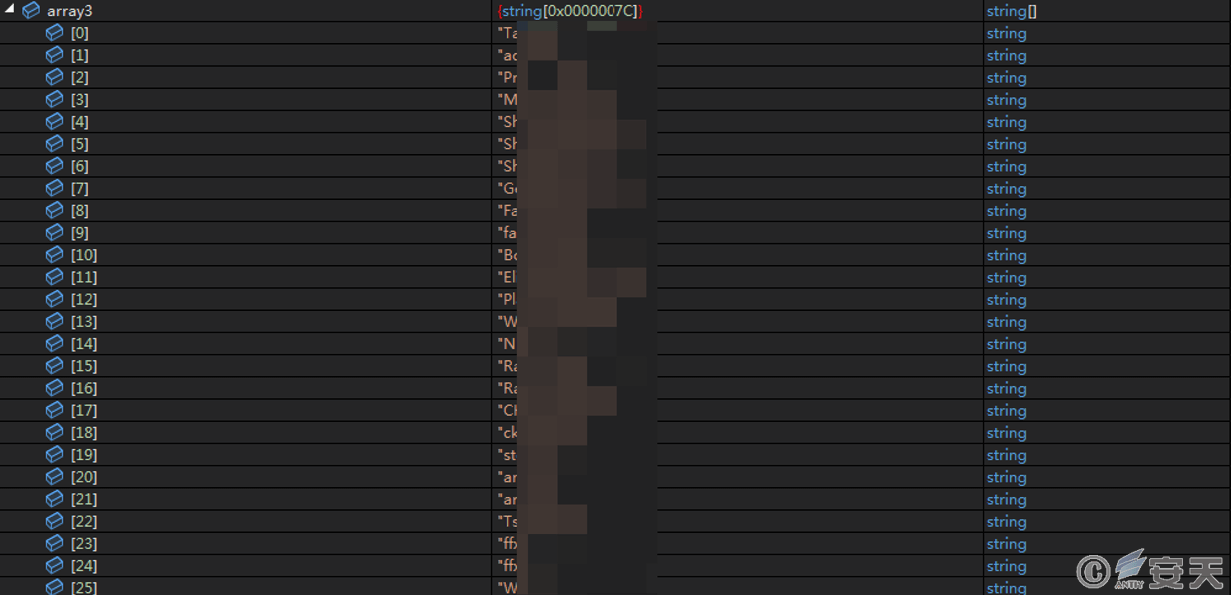

该程序创建线程遍历当前系统中所运行的进程,与指定的124个进程名称进行对比,并终止相同名称的进程。在该程序所终止的进程列表中存在大量游戏进程名称,攻击者认为游戏运行时占据较大的CPU资源会影响其挖矿效益。

图3‑9 终止进程列表中存在大量游戏进程名称

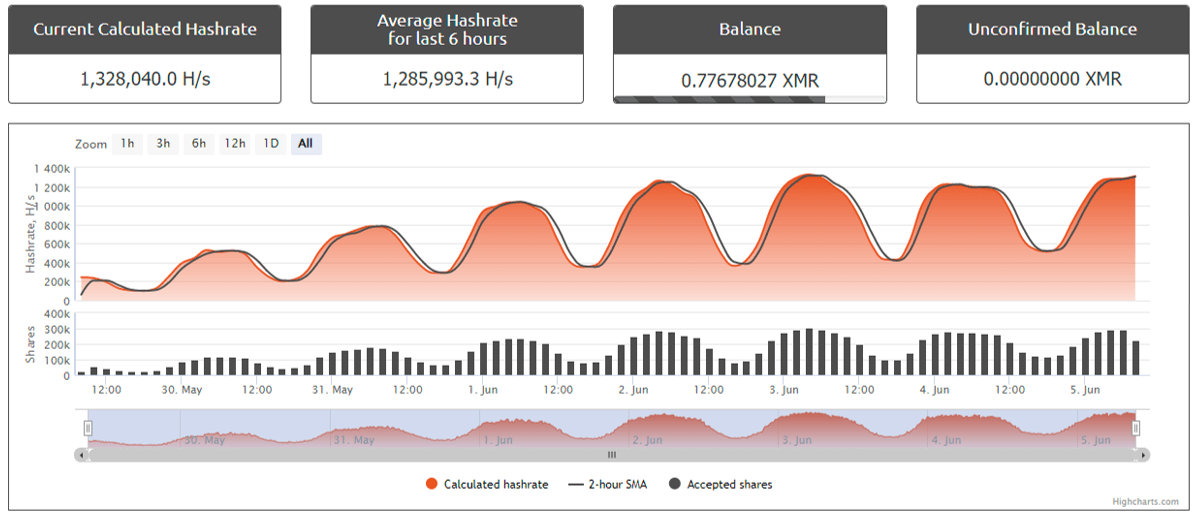

从攻击者加密货币钱包的算力曲线中可以看出,攻击者于5月末开始进行攻击活动,且被用于挖矿的受害者主机数量呈现上升趋势。

图3‑10 挖矿算力

4.防护建议

为有效防御此类攻击事件,提升安全防护水平,安天建议政企机构采取如下防护措施:

4.1 网站传播防护

1. 建议使用官方网站下载的正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描;

2. 建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

4.2 终端防护

1. 安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

2. 加强口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个账号使用相同口令;

4.3 遭受攻击及时发起应急响应

联系应急响应团队:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)可实现对窃密木马及挖矿木马等恶意软件的有效查杀。

图4‑1 安天智甲实现对用户系统的有效防护

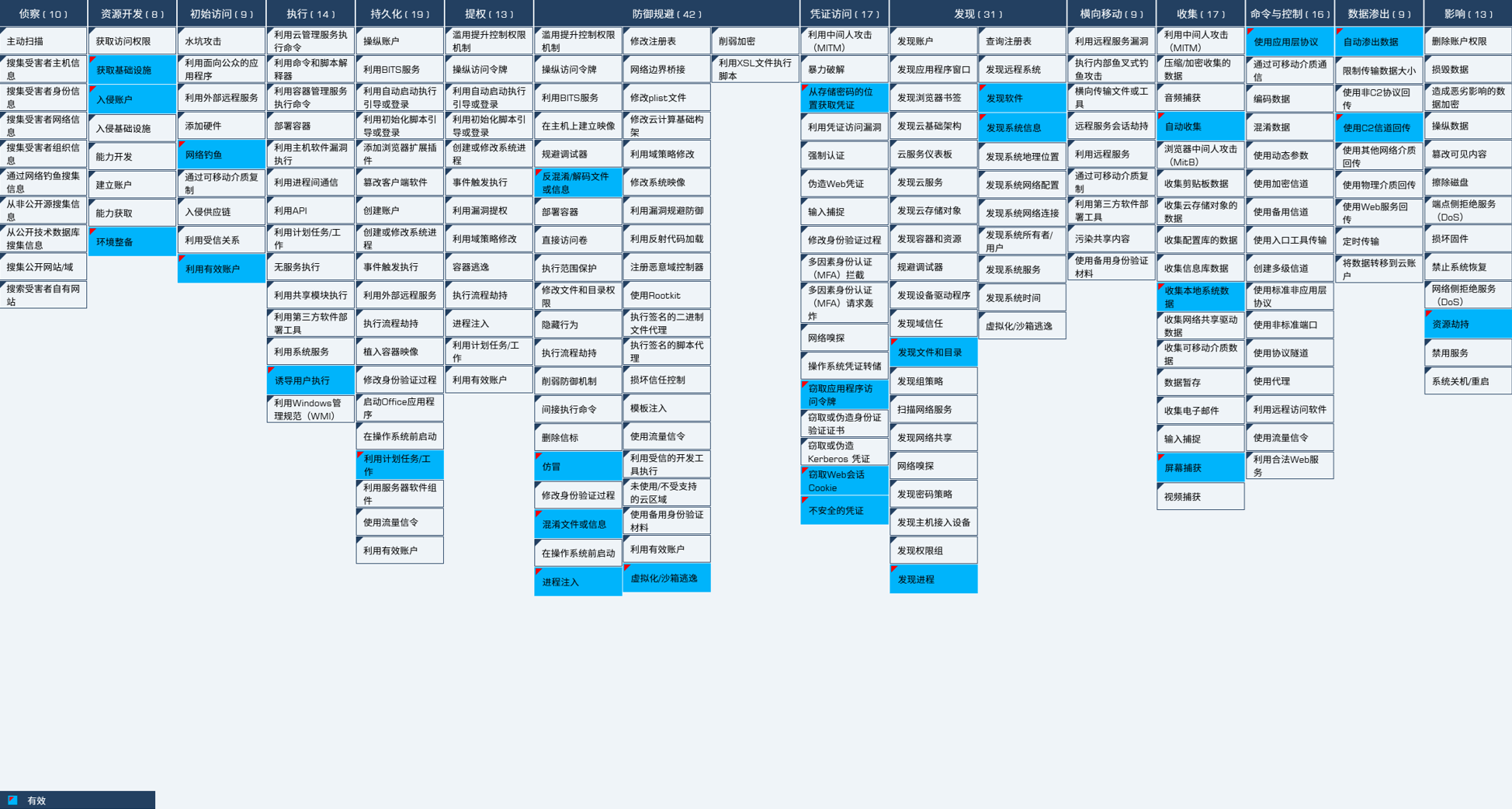

5.事件对应的ATT&CK映射图谱

针对攻击者投递窃密木马的完整过程,安天梳理本次攻击事件对应的ATT&CK映射图谱如下图所示:

图5‑1 技术特点对应ATT&CK的映射

攻击者使用的技术点如下表所示:

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

获取基础设施 |

获取C2服务器 |

|

入侵账户 |

窃取YouTube账户 |

|

|

环境整备 |

托管恶意载荷 |

|

|

初始访问 |

网络钓鱼 |

利用钓鱼网站传播恶意程序 |

|

利用有效账户 |

利用窃取的YouTube账户发布视频 |

|

|

执行 |

诱导用户执行 |

诱导用户执行恶意程序 |

|

持久化 |

利用计划任务/工作 |

创建计划任务实现持久化 |

|

防御规避 |

反混淆/解码文件或信息 |

解码载荷信息 |

|

仿冒 |

仿冒应用程序 |

|

|

混淆文件或信息 |

混淆载荷信息 |

|

|

进程注入 |

进程注入 |

|

|

虚拟化/沙箱逃逸 |

利用垃圾字节进行填充 |

|

|

凭证访问 |

从存储密码的位置获取凭证 |

对指定位置中的凭证进行窃密 |

|

窃取应用程序访问令牌 |

对指定应用程序进行窃密 |

|

|

窃取Web会话Cookie |

对浏览器中的Cookie信息进行窃密 |

|

|

凭证访问 |

不安全的凭证 |

对不安全的凭证进行窃密 |

|

发现 |

发现文件和目录 |

发现文件和目录 |

|

发现进程 |

遍历运行的进程 |

|

|

发现软件 |

发现系统中安装的软件 |

|

|

发现系统信息 |

发现系统信息 |

|

|

收集 |

自动收集 |

自动收集信息 |

|

收集本地系统数据 |

收集本地系统数据 |

|

|

屏幕捕获 |

截屏 |

|

|

命令与控制 |

使用应用层协议 |

使用应用层协议 |

|

数据渗出 |

自动渗出数据 |

自动渗出数据 |

|

使用C2信道回传 |

使用C2信道回传 |

|

|

影响 |

资源劫持 |

占用CPU资源进行挖矿 |

6.IoCs

|

FC4FB41749309B890AFC948645976EA9 |

|

854D15EDE01BB7DBC9B19EC8DAF54295 |

|

AA6CF53B4389F2EAC3AD5718B7300F80 |

|

E72D497C94BB1ED882AC98931F70E82E |

|

hxxps://software.cc |

|

hxxps://crackprogs.com |

|

hxxps://expertstudiopro.com |

|

hxxps://crackallsofts.com |

|

hxxps://hotsoft.bio |

|

hxxps://pastebin.com/raw/gvPycg8H |

|

159.69.123.169 |

|

85.192.40.252 |